Az Androidos biztonsági csomagok egyik hasznos tulajdonsága, hogy lopás esetén alkalmazni tudjuk a Remote Wipe, azaz távoli törlés funkciót, legalább az adataink ne kerüljenek illetéktelen kezekbe, ha már a készülékünk odaveszett. A mostani szituáció azonban kicsit más: az illetéktelen Androidos távtörlés már nem sci-fi, és számos Samsung típusú, és emellett jó pár HTC gyártmány is tartalmazza az ezt lehetővé tevő sebezhetőséget. Ennek segítségével a támadók sajnos távolról törölhetik telefonjaink tartalmát.

Ilyenkor azért egy pillanatra ugorjon be mindenkinek a rendszeres mentés örökbecsű fontossága, ez akár fizetős, akár ingyenes eszközökkel is elvégezhető, például az Easy Backup vagy Android Assistant segítségével. A szükségem van-e nekem mentésre kérdésre automatikusan megadja a választ az, hogy vajon sajnálnánk-e, ha minden adat, telefonkönyv egyszer csak huss, eltűnne. Ha igen, érdemes a fenti, vagy egyéb programokkal közelebbi barátságot kötni.

A kitérő után beszéljünk most a kialakult helyzetről, ami egészen új, egészen más, mint a korábbiak. Azt ugye tudtuk, aki más pl. kínai marketről tölt le, az néha bizony pórul járhat, de mi ugye nem teszünk ilyet. Aztán aki a Bouncer által felügyelt Google Playből (leánykori nevén Android Market) tölt le, az ugye biztonságban van velünk együtt - na ez is látványos megcáfolásra került, meg ugye a bevizsgálás után egy frissítéssel még az AppStore-ban, vagy bárhol máshol is lehet zavart okozni az Erőben. Lekapcsoljuk a nem használt Bluetooth-t, elővigyázatosan csatlakozunk nyilvános hotspotokra, nem kattintunk idióta kéretlen linkekre - így már nem is történhet semmi.

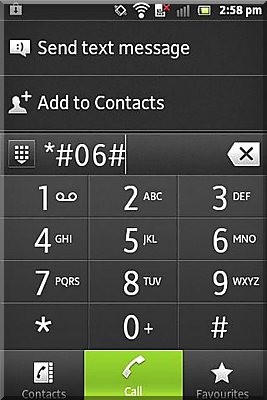

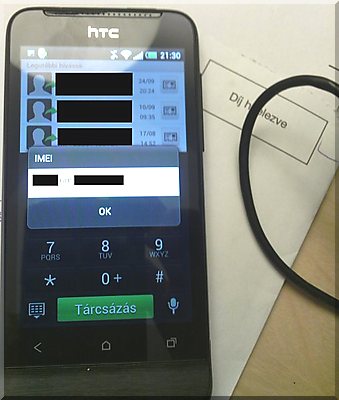

Ez lett hirtelen semmis, hiszen ha valakinek Samsung vagy éppen HTC okostelefonja van, most hirtelen furcsa helyzetben érezhette magát. Távoli támadók akár törölhetik is telefonunk tartalmát. Itt egy weboldal rajta egy kis tesztprogi azoknak, akik kíváncsiak arra, az ő telefonjuk vajon veszélyben van-e: www.isk.kth.se/~rbbo/testussd.html

Ha a linkre való kattintás után az IMEEI számunk jelenik meg váratlanul a képernyőn, akkor bizony jöhet a mély levegő, mert igen a válasz. Nálunk ezt például HTC One és HTC Wildfire esetében is sikerült simán előcsiholni. Ilyen támadás gyakorlatilag bármely kéretlenül küldött linkben, kameránkkal beolvasott QR (Quick Response) kódban vagy akár egy NFC (Near Field Communication) üzenetben szerepelhet, vagyis ismeretlen linkek látogatásakor érdemes óvatosnak lenni. Ha viszont a tesztoldal meglátogatása utána tárcsázó gombokat látjuk - ez például a Sony Xperia vagy a ZTE esetében igen valószínű - úgy jöhet az ellazító mosoly, fittyet hányhatunk ennek a sérülékenységnek, mert minket nem érint, nem veszélyeztet.

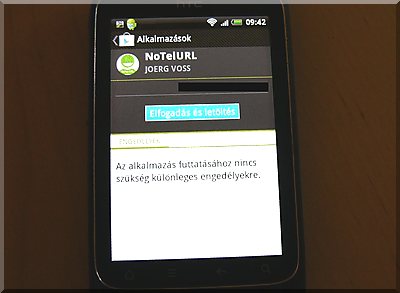

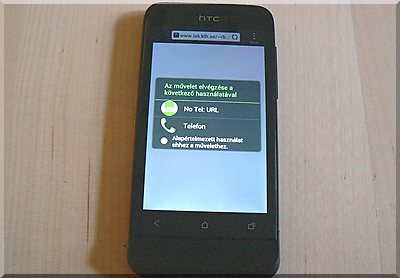

Közben több workaround is megjelent, köztük több a Google Playen ingyenesen letölthető, a sebezhetőséget bezáró alkalmazás is, ilyen a TheRegister hasábjain ajánlott TelStop vagy az ugyancsak ingyenes NoTelURL is.

Ez utóbbi - amely példásan semmilyen engedélyt, hozzáférést nem kér - felugró ablakban rákérdez, lenyelje-e mostantól az alkalmazás az ilyen gyanús utasításokat. Itt választhatjuk az igen kukába vele, a nem, mehet nyugodtan a telefonnak a kód, és a válaszunkat megjegyző mostantól automatikusan minden ez történjen opciók közül tudunk válaszolni. Közben a Samsung a sok közül egyetlen érintett típusra, a zászlóshajónak számító Galaxy S III-ra már elkészített egy gyors frissítést.

Annak idején talán elsőkként fogalmaztuk meg a jó kis mondást, mely szerint az Android az új vadnyugat. Nos az események - például a Bouncert kijátszó demonstráció - folyamatosan igazolják, dúl a csata, rendre új megoldásokat szül a támadók körében, és azonnali reagálásokat kíván a védelmi programok készítőitől, emellett a 2013-ra szóló évvégi jövendölésekben gyaníthatóan komoly mértékű mobil kártevő aktivitást fogunk látni a jóslások között.