Tortát nem sütünk, gyertyát sem gyújtunk, de azért egy kicsit emlékezünk. Visszanézünk, honnan indult, meddig mosolyoghattunk lekicsinylő ajakbiggyesztéssel, és mikortól jelentett aztán már komolyabb fejtörést, illetve veszélyeket. És a hol tartunk most, mi várható a 2014-es esztendőben felvetés sem maradhat ki egy ilyen összefoglalóból.

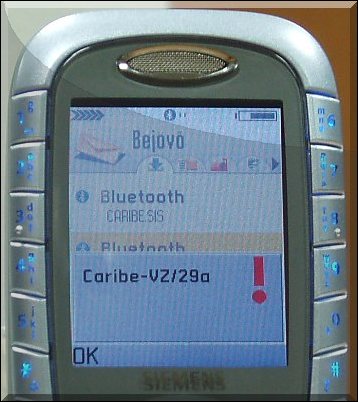

Alig pár hónapja emlékezhettünk arra, hogy 25 éves lett számítógépes féreg. Most újabb évfordulóhoz érkeztünk, a mobilos kártevők hajnala ugyanis éppen jó tíz évvel ezelőtt kezdődött. 2004-ben ugyanis igen érdekes jelenségről kaptunk hírt. A Symbian operációst rendszert futtató mobiltelefonok kerültek veszélybe a még kezdetleges Cabir nevű vírus miatt. A zseniális újdonság az volt, hogy a fertőzött készülék a bekapcsolt vezeték nélküli Bluetooth kapcsolaton keresztül igyekezett továbbadni a vírust egy bizonyos hatótávolságban (néhány méter) található másik telefonra. Kiválasztott egy aktív Bluetooth vevővel rendelkező telefont, és ezek után erre az egy készülékre folyamatosan küldte tovább magát. A kártevőt az azóta már megszűnt 29A formáció ValleZ nevű tagja készítette demonstrációs célból: valódi "büntetőrutint" nem is tartalmazott, és a forráskódja is elérhető az interneten. Illetve a büntetés tulajdonképpen az volt, hogy a telefon igen hamar lemerült a Bluetooth kapcsolat miatt.

Még minden 2004-ben járunk, amikor egy újabb kártevőverzió tette próbára a felhasználókat. Megjelent a Skulls, azaz Koponyák nevű kód, amely szintén Symbian-alapú mobiltelefonokat tudott megtámadni. Azt használta ki, hogy a rendszer automatikusan bemásolta a rendszerfájlok nevével egyező nevű fájlokat a telefonba. Települése után megfertőzte a készülékeket, és ez nemcsak abban nyilvánult meg, hogy minden ikont egy koponyával helyettesített, hanem az alkalmazásokat is elérhetetlenné tette. Ilyenkor két eset közül választhattunk: vagy leformáztuk a telefon – ekkor elveszett minden személyes adatunk, vagy szervizbe kellett menni vele.

A valamivel később, 2005-ben felbukkant CommWarrior már számos tulajdonságában felülmúlta a Cabirt. Már nemcsak egyetlen készüléket választott ki a fertőzéshez, hanem minden, a hatótávolságában lévő és aktív Bluetooth kapcsolattal felvértezett telefont igyekezett megfertőzni. Ennél is érdekesebb, hogy saját magát már el is rejtette a feladatkezelőben (szemben a Cabirral, amelyet megtalálása után simán kilőhettünk a FExplorerrel), emiatt sokkal életképesebbnek bizonyult.

2006-ban aztán a RedBrowser volt az első olyan rosszindulatú program, amely nem csak a Symbianos okostelefonokat volt képes megfertőzi, de minden olyan eszközt is, amelyik képes volt a Java (J2ME) alkalmazások futtatására. A JAR formátumú kártevő WAP oldalak böngészési lehetőségét ígérte WAP kapcsolat nélkül egy RedBrowser nevű alkalmazással, károkozásra is alkalmas volt, ugyanis emelt díjas SMS szolgáltatásokkal manipulált, ezekből SMS-enként öt dollárt kaszáltak az ismeretlen, gyaníthatóan orosz illetőségű készítők.

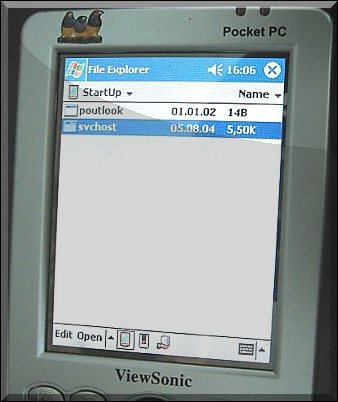

Hogy még egy további mérföldkövet említsünk, 2008. februárjában bukkant fel a Windows Mobile rendszerre íródott úgynevezett InfoHijack. Ez a Kínában terjedő károkozó kikapcsolta a Windows CE telepítéssel kapcsolatos biztonsági beállítását, és a megfertőzött készülék gyári sorozatszámát, a futó operációs rendszer adatait, valamint egyéb információkat elküldte a kártevő szerzőjének. Az így manipulált eszközök a későbbiekben védtelenek maradtak káros kódok letöltésénél, hiszen a biztonsági figyelmeztetések már nem jelentek meg. Magyarán egy klasszikus korai trójai hátsó ajtót láthattunk PocketPC-re, amely teljes hozzáférést biztosított ezzel a támadóknak.

2009. novemberében egy ausztrál fiatalember, visszaélve a jailbreakelt iPhone telefonokat használók tudatlanságával és/vagy lustaságával, az alapértelmezett deafulat root SSH-jelszót - "alpine" - felhasználva írt egy C nyelvű férget. Ez távolról belépett mások telefonjába, lezárta az SSH-portot és felmásolt néhány állományt, többek közt lecserélte az inkriminált iPhone-ok háttérképét Rick Astleyre. A vírusíró, a 21 esztendős Ashley Towns csak egy jó balhénak tartotta az esetet, azonban a publikált forráskódnak köszönhetően később több valódi kártevőváltozat is készült belőle. Egy későbbi verzió például - az IKEE.B - már botnet hálózatot is tudott szervezni a megfertőzött gépekből.

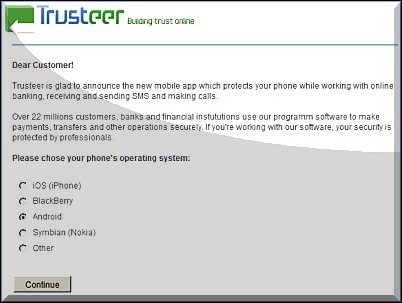

2010-ben jelent meg a ZytMo trójai, amelynek aztán 2011-ben egy olyan veszélyes variánsa is felbukkant, amely a fertőzött telefonon elfogta a banki kétfaktoros azonosításhoz tartozó SMS aláírási üzenetet. A Zeus mobil trójai változata adathalász módszerekkel terjedt, és ebben igyekeztek arra rávenni az átvert felhasználókat, hogy töltsék le a fertőzött Androidos alkalmazást.

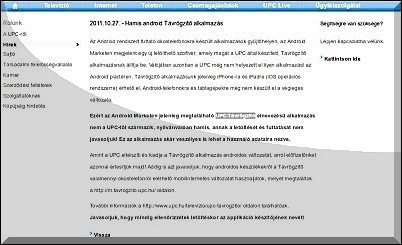

Azóta pedig - különösen Android platformon - az utóbbi három évben folyamatos a kártékony kódok megjelenése, amit jelentős részben az is elősegít, hogy ez a platform lett a legnépszerűbb, és világszerte legelterjedtebb mobil operációs rendszer. Leleményben pedig nem szenvedtek hiányt a támadók, gondoljunk csak arra a 2011-es esetre, amikor is felbukkant egy magyar nyelvű trójai is. A UPC Távrögzítő elvileg arra képes, hogy ha nem érnénk haza idejében, telefonunkról távolról online akkor is felvehetjük kedvenc műsorunkat. Ez mind szép és jó, a hiba csak az volt, hogy bár a UPC ezt akkor egyedül csak az AppStore-ból letölthető alkalmazásként iPhone és iPad készülékekre készítette el, mégis feltűnt egy Androidos változat egy néhány hónapra a hivatalos Android Marketen és éppen "UPC Távrögzítő" néven. Hogy pontosan mikor és ki készítette, és mit is tett az alkalmazás a felhasználók gépével, azt már nekünk sem sikerült kipróbálni, mert rövid pályafutását végül a kitiltás koronázta meg, ám a statisztikák alapján addigra már több ezer letöltés történt.

2012-ben pedig az úgynevezett USSD (Unstructured Supplementary Service Data) vezérlőkódok lehetővé tették a cyber-bűnözőknek, hogy távolról töröljenek adatokat a telefonkészülékekről, például úgy, hogy a felhasználót egy URL címre irányították, akár közvetlenül, akár egy egyszerű szöveges üzenettel vagy QR kód használatával. A vírusvédelmi szakma hamar reagált a kritikus eseményekre, például az ESET 24 órán belül ingyenes blokkoló programot készített, melyet az Google Play piactérről bárki letölthetett, majd később ezt be is építette a Mobile Security for Android védelmi csomagjába.

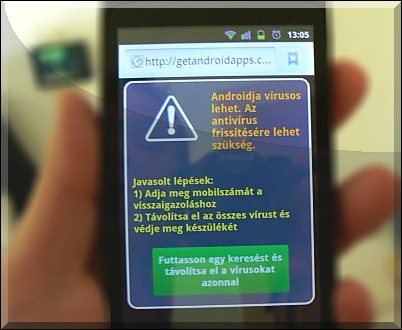

Azóta is folyamatosan jelennek meg az újabbnál újabb trükkök. Az egyik ilyen tavalyi Androidos kártevő például letöltött egy Windows futtatható PE EXE kártevőt az SD kártya gyökérkönyvtárába, és létrehozta vagy módosította az itt szereplő Autorun.inf állományt. A módszer zseniális, ez ugyanis, amikor a Windows géphez csatlakozott külső meghajtóként, automatikusan lefutott és szépen végrehajtódott a kártékony EXE fájl. De hogy magyar nyelvű átverésről is szó essen, a különféle ingyenes, azaz a freemium modell alatt futó, az ingyenességért reklámokat megjelenítő Android alkalmazásoknál lehet belefutni abba, hogy a kijelzőn félreérthető, rendszerüzenetnek látszó hirdetések jelenhessenek meg. Ahol például egy hamis vírusirtó esetében igen könnyen megtörténhet, hogy valaki vigyázatlanul rákattint, és ezzel automatikusan elfogadja az apró betűst, miszerint feliratkozik egy nagyjából hetente 15 EUR-ba - kb. 4400 HUF - kerülő szolgáltatásra, ami állítólag átvizsgálja a telefonját. Ha ezt az összeget összehasonlítjuk bármely, a Google Play hivatalos piacterén kapható fizetős legális antivírus teljes éves díjával, rögtön látszik, mekkora becsapás.

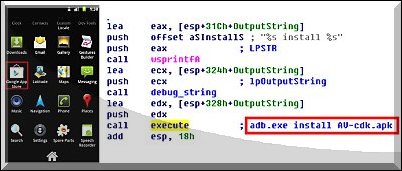

A napokban pedig egy olyan új trójairól számoltak be, amely a Windows rendszerről fertőzi meg az Androidos rendszert. Amikor a telefont legközelebb USB kábelen csatlakoztatják a fertőzött Windows géphez, az telepíti a kártevőt az Androidra, melynek fő célja a banki alkalmazások lecserélése trójai változatra, majd a pénzmozgás közbeni SMS üzenetek elfogása, illetve eltérítése. A fertőzött készüléken ilyenkor egy hamis "Google APP Store" nevű, a hivatalos Google Play piactér ikonjával szereplő alkalmazás felbukkanása is árulkodó jel lehet. A most felfedezett változat egy legitim, koreai banki alkalmazásnak próbálta meg álcázni magát, de nyilván nincs rá garancia, hogy idővel később más országok bankjai ellen nem jelenik meg majd hasonló.

Vagyis a jelek szerint eljutottunk oda, hogy tényleg az Android lett az új Vadnyugat, de persze vigyázni azért minden platformon kell. Emellett pedig már valóban érdemes a mobiltelefonunkon is védelmi programot használni, valamint a megbízható forrásból való letöltés az, ami még hatékonyan megóvhat minket a nagyobb kellemetlenségektől.

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2014.01.28. 22:19:52

www.hwsw.hu/hirek/51690/android-bootkit-trojai-kartevo-kinai.html

antyg (törölt) 2014.01.29. 09:37:07

Egy kérdésem lenne... a mobilokon kiadott vírusok nem öregebbek? Tudomásom szerint az első vírus mobil készülékre (akkor még ugyan nem voltak okos készülékek) a Timofonica volt még 2000 júniusában. (a vírus főleg a spanyol Telefónica előfizetői körében terjedt). A vírusról többek között itt is lehet olvasni: www.kaspersky.com/news?id=68

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2014.01.29. 19:10:36

Üdv a blogon :-) Könnyen lehet, hogy ebben igazad van, ám az első említésre méltó, szélesebb körben elterjedt és közismert mobiltelefonos kártevő a Cabir volt.

A timfonica rémlett halványan, bár a linkeden a részletes leírás url már sajna nem működik. A PoC (Proof of Concept), azaz kísérleti kártevők néha nem lesznek annyira híresek, például a PC vírusoknál az 1986-os Braintől számítottuk az elsőt, az terjedt el széleskörben, annak ellenére, hogy 1981-ben már létezett a Maces Elk Cloner, ami korát messze megelőzve az Apple lemez boot szektorába írt.

A cikk úgy született, hogy láttam máshol az évfordulót, és nem csak lefordítottam azt, hanem kiegészítettem azokkal, amikkel én is találkoztam, és amiket jelentősnek mérföldkőnek gondoltam.