Doxing - jó pár évünk volt megtanulni ezt a kifejezést. A korábbi "sima" ransomware támadások ma már rendre adatlopással is párosulnak, ahol a váltságdíjat nemcsak az elkódolt állományainkat helyreállító kulcsért kérik, hanem hogy az ellopott érzékeny és bizalmas adatokat ne hozzák nyilvánosságra vagy ne árverezzék el.

Érdekes módon egy előzmény sztori is felmerülhet a mostani SpaceX történethez. Ugyanis 2020. tavaszán egy Visser nevű beszállító céget támadott meg zsarolóvírussal a DoppelPaymer bűnözői csapat. Ha valaki esetleg sosem hallott még a Visserről, akkor érdemes megemlíteni, hogy ez az Egyesült Államokban jól ismert gyártási és tervezési vállalkozó.

Többek közt olyan ügyfél partnerekkel büszkélkedhet, mint az említett Lockheed-Martin, SpaceX, Tesla, Boeing, Honeywell, Blue Origin, Sikorsky, Joe Gibbs Racing, a Colorado University, a Cardiff School of Engineering és még sokan mások. Az akkori zsarolóvírus támadásban látszólag nem történt váltságdíj fizetés, és a nyilvánosságra hozott dokumentumok többek közt a SpaceX gyártási partnerprogramjának részleteit is tartalmazták.

És akkor most ugorjunk vissza a jelenbe, ahol az Oroszországhoz köthető Lockbit csapat hatolt be a Maximum Industries számítógépes rendszerébe, amely a SpaceX számára gyárt alkatrészeket. Ebben az újabb incidensben a bűnözők azzal fenyegetőznek, hogy nem fizetés esetén a darkweben elárverezik a legtöbbet ajánlók között a megszerzett dokumentumokat, közte például 3000 olyan szabadalmaztatott kapcsolási rajzot, amelyet Elon Musk rakétáihoz fejlesztettek ki.

A fenyegetés szerint ha a kijelölt március 20-i határidőig nem fizetnek, akkor az anyagot eladják, vagy nyilvánossá teszik, itt mindkét forgatókönyv elég kínos lenne.

A TheRegister megkereste mind a SpaceX, mind a Maximum Industries céget, ám ők elzárkóztak attól, hogy bármilyen formában kommentálják az esetet. Sajnos az ilyen jellegű incidensek egyre komolyabb kihívások elé állítja az áldozatokat.

Emlékezetes, hogy pár héttel korábban a brit ION pénzügy technológiai cég ellen zajlott egy hasonló Windows és a VMware sebezhetőséget kihasználó Lockbit támadás, ahol február 4-e volt a nyilvánossá tétel határideje, itt nem tudjuk a történet végét. Ám a korábban ugyancsak támadást elszenvedő Royal Mail viszont a fenyegetés ellenére nem szerepel a LockBit nyilvános kiszivárogtató webhelyén, ami vagy a váltságdíj kifizetést jelenti, vagy hogy csak blöff volt az adatlopás.

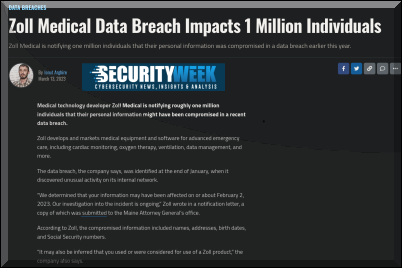

Egy másik, talán még kritikusabb esetnél pedig az egészségügyi szektor egyik szereplőjét, a Zoff Medical céget érinti. Az orvosi eszközöket gyártó vállalkozás több mint egymillió ember személyes és egészségügyi adatait kezeli, beleértve a betegeket és az alkalmazottakat is. Az érintett adatok között szerepel többek közt betegek neve, címe, születési dátuma, társadalombiztosítási száma, amiből a bűnözők akár arra is következtethetnek, hogy közülük szívbetegség miatt többen is Zoll terméket, például LifeVest hordozható defibrillátort használnak.

A cég közlése szerint állítólag "semmi nem utal arra, hogy a nyilvánosságra hozott információkkal visszaéltek volna", ennek ellenére ijesztő lehet az érintettek közé tartozni.

Ha valaki ismeri a Profilozók sorozatot (eredeti cím: Profilage), a 10 évad 5. epizódban célzottan kerestek meg gazdag és egy adott típusú szívritmus szabályozóval rendelkező embereket, és pár perc gondolkodási idő mellett kellett óriási váltságdíjat átutalniuk, hogy távirányítással ne öljék meg őket.

Emlékezetes, hogy 2013-ban a korábbi amerikai alelnök, Dick Cheney pacemakerében az orvosok letiltották a vezeték nélküli képességeket, hogy ezzel kiküszöböljék egy lehetséges merénylet lehetőségét. Sajnos összességében azt látni, hogy aggasztó módon az egészségügyi szektor az egyik leginkább megcélzott és támadott iparág a zsarolóvírus-csoportok részéről.