Igen, ezerszer volt már terítéken a téma, sok szempontból körbejártuk, viszont az egyetlen állandó dolog itt is maga a változás. Ami most eléggé gyökeresnek tűnik.

Épp a közelmúltban vettük végig a zsarolóvírusok evolúcióját, amely a 2013-as klasszikus CryptoLockerrel rúgta be az ajtót, és 1024 vagy 2048 bites RSA kulccsal történő titkosítással, váltságdíj követeléssel szorította sarokba a felhasználókat. Az alapképlet a felhasználó adatok elkódolásából, majd határidős pénzkövetelés kriptovalutában lépésekből állt, igaz a feloldókulcs küldése a váltságdíj fizetését követően vagy megvalósult vagy nem.

Erre rakódott rá aztán később sok minden: backupok, árnyékmásolatok célzott törlése, agresszív terjeszkedés a belső hálózaton brute force segítségével. Majd egy idő után jött a doxing, vagyis a bizalmas adatok ellopása a titkosítás előtt, és fenyegetés a publikálással.

Ez változott meg a szakértők szerint pár hónapja, ugyanis látszólag már nem bíbelődnek a támadók titkosítással, elkódolással,egyedi feloldó kulcsokkal, hanem ezeket az elemeket teljesen kihagyva elsősorban direktben az adatlopás és a nyilvánosságra hozással való fenyegetés az új zsarolási irány, ahol egy kis rész mintát rögtön fel is tesznek a netre, a váltságdíjat pedig azért követelik, hogy minden ellopott adat ne kerüljön fel ugyanígy a kiszivárogtatási oldalakra.

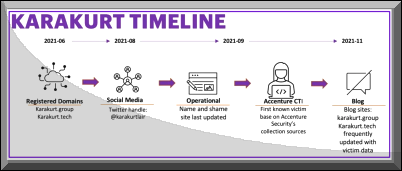

Ennek a vonalnak az egyik szereplője a Karakurt csoport, amely látszólag nem céloz meg egyetlen konkrét ágazatot vagy iparágat sem, ám az új módszer alapján az áldozatok egyetlen dokumentumát sem titkosították. Ehelyett a csalók azt állítják, hogy ellopták a bizalmas adatokat, képernyőképeket és fájl másolatokat töltenek fel bizonyítékként, és azzal fenyegetnek, hogy eladják vagy nyilvánosan kiszivárogtatják a teljes adatállományt, ha nem kapják meg a követelt összeget.

Az FBI szerint a váltságdíj követelések összege 25 ezer és 13 millió dollár értéknek megfelelő Bitcoin között mozognak, és Karakurt banda általában egyhetes határidőt tűz ki a fizetésre.

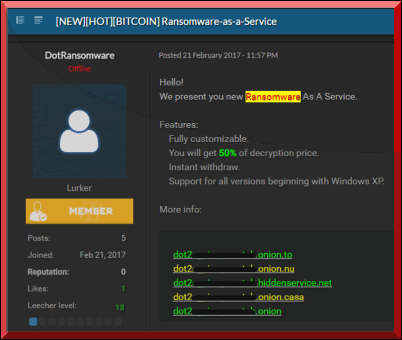

A Ransomware as a Service modell sajnos egyre inkább terjedőben van, és a kifinomultabb, a felhasználóra mind nagyobb pszichés nyomást helyező taktikák, technikák megjelenését hozták a nyakunkra.

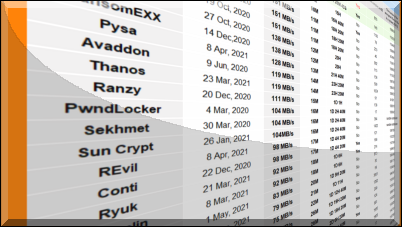

Egy korábbi posztban már volt egy olyan ransomware sebességteszt, amelyben ezek a kártékony programok mérték össze egymással a tudásukat egy 53 GB méretű adatmennyiségen. A 2022. márciusi eredmények alapján az abszolút győztes a LockBit lett, egészen elképesztő 5 perc 50 másodperces eredményével. Ami a "leggyengébb" szereplőnek is 40-50 percbe telt, és sajnos még ezek is nagyon gyorsak.

Addig is marad a megelőzés, védekezés területén a rendszeres hibajavító frissítések letöltése, futtatása, hiszen az egyik leggyakoribb fertőzési módszer a már ismert, de foltozatlan sebezhetőségek aktív kihasználása, és nem a zeroday sérülékenységek vásárlása.

A hálózati és technikai védelmen felül szükséges még a munkavállalók rendszeres biztonságtudatossági képzése (adathalászat, shadow it, stb.), valamint kiberbiztonsági szabályozás, vészhelyzeti protokoll, krízis kommunikáció, és hasonló elemek, mert a helyzet egyre jobban eszkalálódik.