Rájár a rúd mostanában a WordPress CMS-t használókra. A frissítetlen rendszerek kártevőket terjesztenek, de a becsapós pluginek mellett ezenkívül még a drive by download típusú támadások melegágyai lehetnek. A látogató böngészője pedig egy összezagyvált kinézetű JavaScript kód miatt észrevétlenül jól át lesz irányítva kártékony weboldalakra.

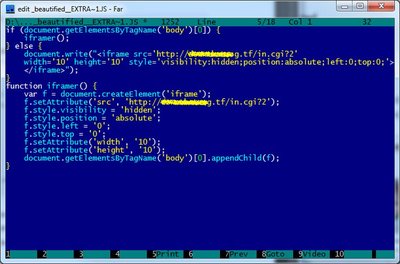

A "Cherchez la femme" mintájára itt nem nőt, hanem láthatatlan Iframe elemet kell keresni, az ilyen típusú fertőzések voltak talán a leggyakoribbak a mi januári, valamint a februári toplistánkban is. Ezt a drive-by-download dolgot úgy lehet elképzelni, hogy ha egy weboldalt sikerül megfertőzni, egy láthatatlan szkriptet belerejteni, akkor a látogatók böngészője titokban nem csak az eredeti weboldalt keresi fel, hanem egy átirányítás segítségével egy másik, általában kártevőt tartalmazó másikat is.

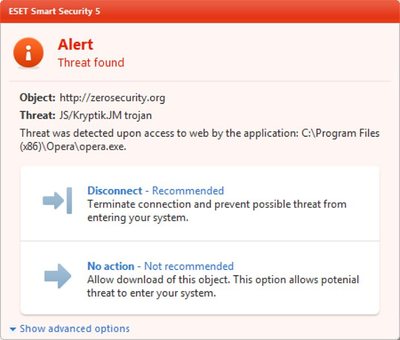

A beszúrt kód kinézetre persze nem mond semmit, azt az úgynevezett obfuscation, azaz kódösszezavarás segítségével úgy preparálják a bűnözők, hogy ne, vagy minél nehezebben lehessen a célját, a benne elrejtett valódi URL-t kiolvasni. Az alábbi képeken a zerosecurity.org Wordpress alapú oldalában talált kód eredeti összezavart majd a visszafejtett állapota látható. A böngésző természetesen nem igényli az olvashatóságot, ő így is, úgy is érti és végrehajtja, nekünk felhasználóknak fontos az, hogy láthassuk, hova is irányították át stikában, ami jelen esetben egy .tf, vagyis French Southern Territories nevű terület alá tartozó domain.

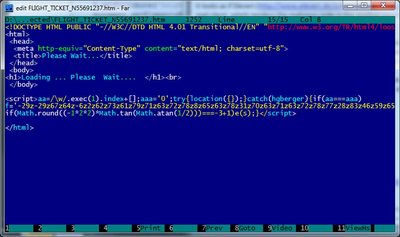

A fentiek egyrészt azt is bizonyítják, jelentősebb, ismertebb, nevesebb, sőt akár IT biztonsággal foglalkozó témájú oldalak is célkeresztben lehetnek, de másrészt ami még ennél is meglepőbb lehet sokaknak, hogy akár HTML alapú sima levélben is kaphatunk ilyet.

Megint csak az ESET laboratóriumából származik a következő email, melyben ugyanilyen JavaScriptet azonosítottak. A gyanútlan címzett csak annyit lát, hogy "Loading, Please wait...", azaz türelem, mindjárt töltődik az a valami, de ez csak vetítés, közben a háttérben történnek a valódi dolgok. Gyakorlatilag ez azt jelenti, hogy nem csak internetes böngészés közben, hanem akár spamben is kaphatunk ilyen láthatatlan átirányítást tartalmazó kártékony kódot.