Lezajlott az idei két napos hacker találkozó, aminek ezúttal a MOM Kultúrális Központ adott otthont, a szervezők pedig több tucat hazai és külföldi előadással, workshoppal és persze játékkal készültek.

A parkolási nehézségeket leszámítva kellemes és barátságos helyszín eredetileg Magyar Optikai Művek Kultúrház volt, amely a Csörsz utcai gyárban a Varsói Szerződés tagállamainak fegyvertávcsöveket előállító üzem dolgozóinak, illetve a környék lakóinak szolgált változatos kultúrprogramokkal, még színházi előadásokkal is. A blogírónak a helyszín ismerős volt, nem csak kisdobos és úttörő rendezvények helyszíneként, de itt volt szerencsém 1979-ben bemutató előtti premier vetítésen megtekinteni a Csillagok Háborúját, de megvolt Nagy Feró is, aki még flitteres ruhában diszkózenét játszott a kupolás részben Csuka Mónikával (Gyere kislány gyere, a diszkóklubban szól már a zene, ahhhh :-).

Ennyi retro bevezető után rá is térünk a Hacktivity 2012-re. Két különböző teremben folytak az előadások, a földszinti tágas és klímával is ellátott színházteremben, illetve az emeleti, kissé levegőtlen és sokszor szűkösnek bizonyuló kupolában. Emellett több kisebb földszinti és emeleti helyiségben pedig a különféle workshopok, például a Hackerspace és a Lockpicking műhely kapott helyett, de volt tágas pihenő is nagy méretű kivetetővel azoknak, akik sörrel a kézben jobban tudnak a lényegre koncentrálni. Minden előadásról nem tudunk részletesen beszámolni, el sem jutottunk mindegyikre, de azért egy csokorban néhányat szokás szerint összefoglalunk.

Jeff Bardin témája és előadásmódja egyaránt lenyűgöző volt, szó volt benne a hamis identitásokkal való profi bánásmódról éppúgy, mint hogy mennyi adat és részlet fürkészhető ki egy szorgalmas kutakodó által bárkiről. Az ő példájában egy közel-keleti szármázú személy minden személyes adata, kapcsolatrendszere, általa megosztott fotói szerepeltek, de egy alapos adatbúvárkodás akár a házastárs hűtlenségéről is bizonyítékokkal szolgálhat.

Balázs Zoltán, aki a Deloitte-nál tanácsadó, tovább spécizte korábban elkezdett böngészőkiegészítős kártevőjét, és a tavaszi Ethical Hacking Day-hez képest itt már webkamera bekapcsoltatásra, valamint jelszó hashek törésében való részvételre (a böngésző plugin Chrome Native Client-en keresztüli 840 ezer hash/sec sebességű) is alkalmassá tette művét. Az informatika minden szereplőjének volt üzenete és tanulsága a történetnek, az antivírus vállalatoktól kezdve a felhasználókon át egészen a böngészőklienseket fejlesztő cégekig. A bemutatott technika simán átgyalogol a webszűrésen, tűzfalon keresztül és akár célzottan megváltoztatható a megtámadott személy böngészőjében megjelent információ is, a bemutatott példában változatlan Index címlapon az euró árfolyam értéke lett meghackelve egyedire a kiszemelt célpont monitorán. Itt azért nem készült fotó, mert annyian zsufolódtak össze, hogy csak az ajtóban állva lehetett végignézni a bemutatót.

Nagy népszerűségnek örvendett újfent az anno a Dürer kertben induló új őrület, a roncsolás mentes zárnyitás. Subecz Attila előadásában most egy remek összefoglalót is láthattunk a zárakkal kapcsolatos tudnivalókról, és ha összegezni akarnánk valami univerzális jó tanácsot, itt is azt lehet mondani, mint a hagyományos IT megközelítésnél. Felmérjük, mekkora vagyont akarunk megvédeni, és ennek függvényében választunk védelmi megoldást. Ha valakinek van féltenivalója az otthonában, az ne a kínai piacon vagy az OBI-ban vegyen filléres zárat, hanem értékarányosan keressen komolyabb megoldást. A földszinti workshop terembe egyedi meghívókat osztogattak a közönségnek egy kis zárbűvölésre - a büfénél kattantak a bilincsek a delikvensek csuklóin, akik aztán mehettek egy kicsit gyakorolni, hogy sikeresen kiszabaduljanak, ehhez is volt szerencsém :-D

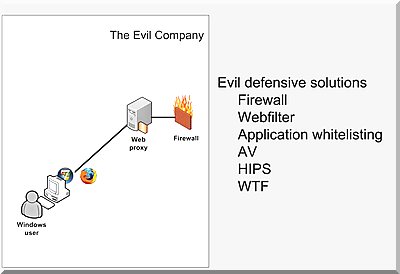

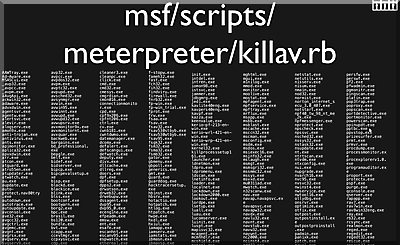

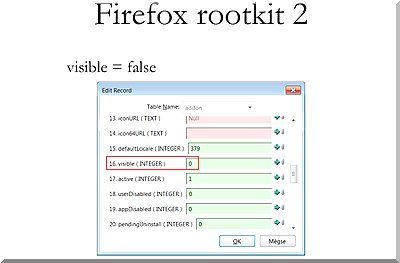

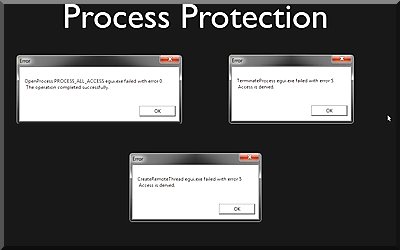

Tevesz András, aki már 9 éve IT biztonsági tanácsadóként és kutatóként dolgozik, és többek közt a rootkitek komoly szakértője, ezúttal a vírusvédelmi programok önvédelmi mechanizmusa ellen indított támadást. Előadásában arra keresett megoldást, ha egy vállalati rendszerben jelszóval védett beállításokkal üzemelnek a vírusirtók, és futásuk közben figyelik és védik saját folyamataikat is, hogyan lehetne ennek ellenére a Metasploit segítségével mindezt megkerülni.

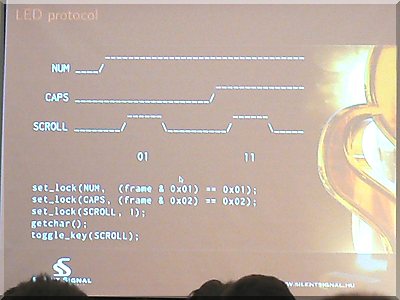

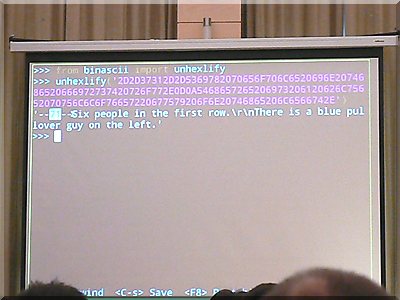

Dnet, alias Veres-Szentkirályi András egy furcsa, de annál érdekesebb kísérletet mutatott be a billentyűzet LED-jeivel, amelyben az adatszivárgás elleni védelmet kijátszó trükköt mutatott be. A módszer segítségével ugyan főként inkább kisebb méretű állományok lehetnek a célkeresztben, de ha belegondolunk, egy-egy stratégiai fontosságú konfig vagy SAM fájl esetén nagyon is ütős és hasznos megoldási mód lehet mindez.

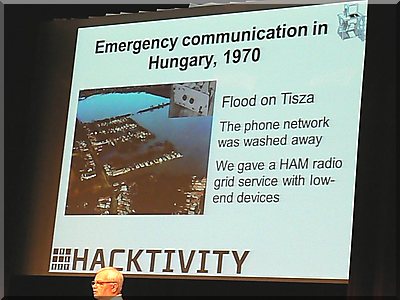

Bíró László rádióamatőr az internet központi lekapcsolása vagy működésképtelensége ellen vázolt fel ütőképes megoldási módot, az AX25 protokollra épülő HAM rádiós hálózatot. Ez a hírtovábbító módszer már a gyakorlatban is bizonyított, például az 1970-es Tiszai árvíz idején váltotta ki a működésképtelen vezetékes telefonhálózatot, mai alkalmazási lehetősége pedig akár egy korlátozott internet is lehet, gondoljunk csak az egyiptomi zavargások idején ideiglenesen lekapcsolt internetes viszonyokra.

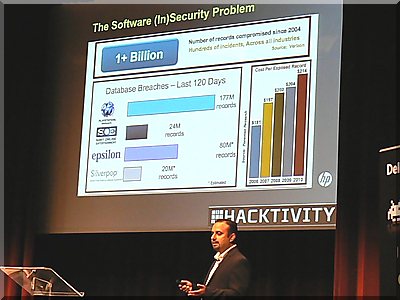

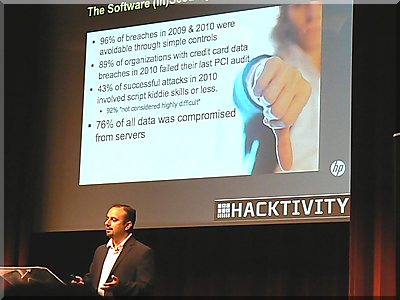

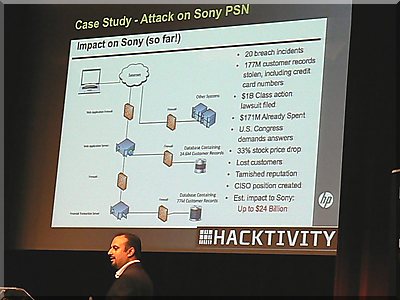

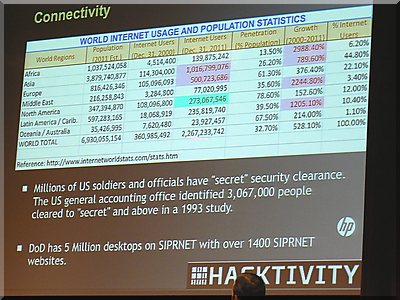

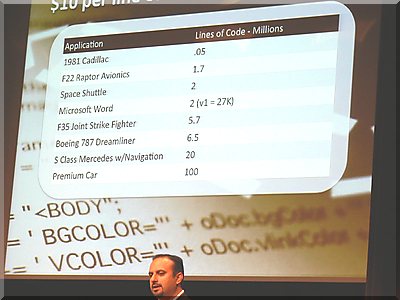

Shakeel Tufail a HP Enterprise Security Solutions munkatársa a különféle fenyegetettségekről beszélt, és talán az egyik legmeglepőbb adat az volt, hogy a Sony ellen annak idején 20 támadás is indult, amelyeket eleinte elhallgattak, illetve nem kezeltek megfelelően, ezzel pedig 24 milliárd dollár veszteséget szenvedtek el, míg a megfelelő védekezést a szakértő szerint 10 ezer dolláros költséggel meg lehetett volna oldani. Ha azt nézzük, hogy a különböző kontinenseken milyen őrült iramban növekszik az internethez csatlakozók száma, elképesztő számokat láthatunk, ami mögé odaláthatjuk azt is, hogy sajnos az internetes csalások, kártevők, incidensek száma már csak pusztán emiatt is folyamatosan emelkedni fog a jövőben is. Ugyancsak növeli a sebezhetőségek kockázatát az új programverziók egyre terjedelmesebb kódja is, sok tíz, illetve százmillió programsorról kellene a gyakorlatban kiderülnie, hogy hibátlan.

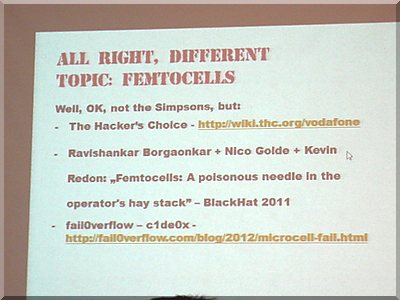

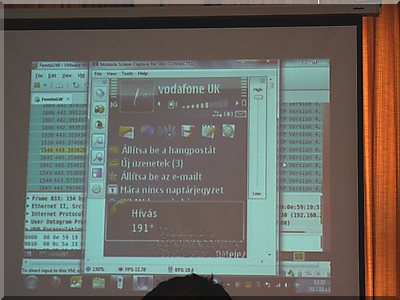

Tomcsányi Domonkos a lekövethetetlen mobilokról tartott előadásában azt mutatta be a gyakorlatban - live demo rulez - hogyan lehet némi trükközés és technikai eszközök segítségével egy hazai telefonkészüléket az Egyesült Királyság Vodafone hálózatához csatlakoztatni. Bár a módszer kihangsúlyozottan ellentétes a szolgáltatóknál vállalt felhasználási feltételekkel, ennek ellenére technikai kivitelezés terén roppant ötletes és egyben elgondolkodtató is volt.

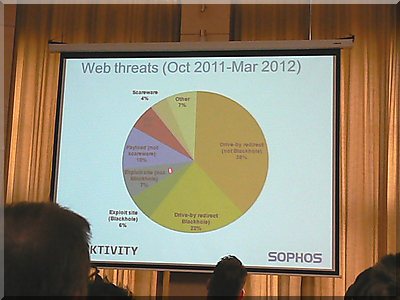

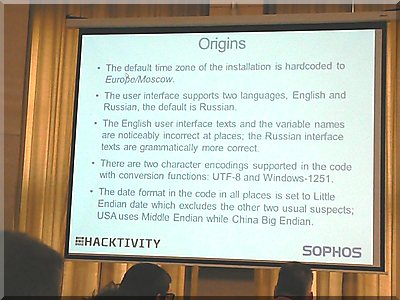

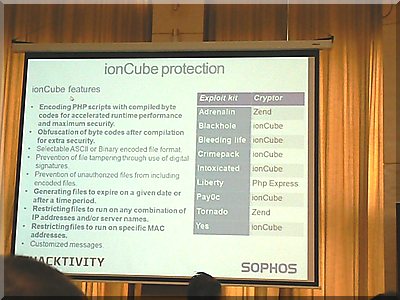

Ugyancsak a kupola vendége volt Szappanos Gábor a Sophostól, aki a Blackhole nevű exploit kit kapcsán tartott nyomozásáról számolt be. A forráskód elemzése alapján a kutató szerint jellemzően orosz és angol nyelven rendelkezésre álló kártékony kódokat előállító eszközkészlet nagy valószínűséggel vagy orosz gyártmány angol ajkú megrendelőknek, vagy angol nyelvterületen fejlesztve az orosz piacra, orosz anyanyelvű "ügyfeleknek" készülhetett. Érdekes megállapítás volt az is, hogy az exploit kit megvásárlásánál, illetve bérlésekor az árképzésben évek óta, még a világméretű pénzügyi válság hatására sem változtak az árak, ugyanúgy 50 USD a 24 órás kipróbálás díja vagy 500 USD az egy havi szerver bérlés, mint pár esztendővel korábban. A kész kódokat a készítők folyamatosan igyekeznek tesztelni különféle vírusirtókkal, és folyamatosan módosítgatják, hogy a felismerést megpróbálják elkerülni, valamint a scriptek magasfokú összezagyválásában (obfuscating) is az élen járnak.

Összességében az esemény most sem okozott csalódást, talán a résztvevők száma mintha nem nőtt volna tovább, bár a zegzugos helyszínen ezt nem volt könnyű megítélni. A hangulat ellen mindenesetre nem lehetett kifogás, és az eseményen készült lóbálós mukinyulas géppel készített, ezért very limited minőségű fotók publikus óriásgalériáját az alábbi linken lehet megtekinteni.