Manapság bármilyen weboldalon szembetalálkozhatunk kártevővel, a korábbi "ááá, ez csak a warez, pornó és hasonló oldalakon jön" mítosz már réges régen megdőlt. És bár ennek tudatában elvileg már mindenre fel vagyunk készülve, még így is előfordulhatnak furcsa meglepetések.

Nincsenek bombabiztos oldalak, ez már legalább 2007 óta evidencia, lásd az NHL oldalán anno megjelent fertőző banner hirdetéseket. A weboldalak feletti kontrollt sokféleképp el lehet veszteni, például ha az FTP jelszó kiszivárog, jönnek a kártékony oldalakra mutató hivatkozások, amik után nem csak a weboldal megtisztítása, a Google rendszere felé a blokkolás visszavonásának kérvényezése, hanem a belépési jelszó azonnali megváltoztatása is a kötelező gyakorlatok között található. Minden rendszert érhet baleset, emlékezhetünk a Wordpress oldalakat sújtó trójai történetére is vagy akár a Spotify tavalyi kalandjára.

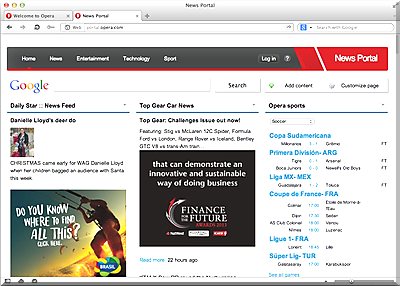

Mostani esetünkben az derült ki, hogy az Opera hivatalos oldala - portal.opera.com - a Blackhole Exploit Kit segítségével egy PDF sebezhetőséget kihasználva fertőzött oldalra próbálta átirányítani a felhasználókat. Akinél például ez a volt az egyébként alapértelmezetten beállított kezdő oldal, mert nem változtatta meg, annak a fertőzött Iframe script lefuthatott minden böngésző indításkor, de ide lehetett jutni egy új fül nyitása után a gyorstárcsázó Speed Dial menü segítségével is.

A korábbiakhoz annyiban hasonló az incidens, hogy itt is a hirdetési rendszeren keresztült sikerült a támadást intézni, és banki trójait (Zeus) próbáltak az elkövetők a látogatók gépeire észrevétlenül letölteni. Az Opera szóvivője a The Register-ben megjelent közleményében elmondta, a kártékony kód csak rövid ideig volt jelen az oldalukon, és nincs tudomásuk arról, hogy emiatt bárkinek is megcsapolták volna a számláját. Mindenesetre a teljes kivizsgálás végéig átmenetileg felfüggesztették a hirdetési rendszerüket.