Töretlen az újítási kedv ransomware fronton, és ha egy ötlet beindul, pláne náluk, akkor folyamatosan csiszolgatják, hogy minél hihetőbb, becsapósabb legyen. Az újabb trükk bevetésével mostantól még többen is érezhetik majd magukat kényelmetlenül a váltságdíjat szedő kártevők támadásakor.

Mi lehet "jobb" egy kártevős támadásnál? Nos ez nagyon egyszerű: egy személyesen testreszabott célzott kártevős támadás! Ebbe az irányba mindig is érdemes volt kirándulni, még a social engineering szakkörben is tanítják a cégvezető autója mellett "direkt véletlenül" elejtett USB kulcsot vagy zenelejátszót. Ezúttal pedig arról lesz szó, hogy az állítólagos szerzői jogsértés miatt a számítógépeket zároló zsaroló kártevők a nagyobb hitelesség kedvéért egyre inkább igénybe veszik az áldozat böngészőjéből elérhető előzménylistákat.

Előtte azért pillantsunk rá erre a kategóriára, szerencsére erről külön összefoglaló cikk is született még a békebeli Vírusok Varázslatos Világa sorozatban. Ebből többek közt az is kiderül, hogy már 1989-ben is készítettek ilyen védelmi pénzt szedő programokat, de ha a történetet végignézzük, semmiképpen nem felejtkezhetünk el a kategória leghíresebb egyedéről sem, az 1995-ben feltűnt One Half nevű DOS-os vírusról, amely a merevlemezről történő bootolásonként 2-2 cilinder teljes tartalmát titkosította.

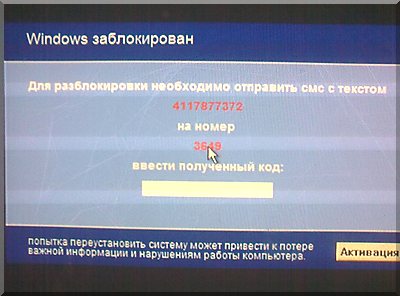

Amit senki nem szeretne látni a saját monitorán: "Az ön állományait RSA-1024 algoritmussal elkódoltuk. Ezek visszaalakításához szüksége lesz a mi dekódoló programunk megvásárlására. A dekódoló eszköz megvásárlásához kérjük írjon a következő e-mailcímre!" Ezzel került a figyelem középpontjába a téma, amikor 2008-ban felbukkant a GPCode kártevő egy új változata, amely az említett, különösen erős 1024 bites RSA titkosítással kódolta el a felhasználó adatait (például .DOC, .JPG, .PDF), majd letörölte azokat. Ha végzett, akkor üzenetet küldött a felhasználónak, hogy az állományai túszul lettek ejtve, és némi készpénz fejében felajánlotta a titkosítást feloldó kulcsot. A titkosítás ezekben az esetekben a brute force (nyers erő, vagyis próbálgatásos) módszerrel akár több millió évig is eltarthatna, de szerencsére az antivírus cégek összefogásával sikerült hibát találni a konkrét kártevőben és ennek segítségével visszaállítani a kódolt fájlokat. A technikai barkácsmódszer mellett felbukkant aztán a szimpla blöffre épített vonal is, itt akár egy kitalált RIAA figyelmeztetés, vagy állítólagosan birtokolt pornográf képek, illegális weboldalak látogatása is elég volt ahhoz, hogy próba-szerencse alapon próbáljanak a bűnözők pénzt kicsikarni a megijesztett felhasználóktól.

A mostani változtatás nem valamilyen elemi erejű reveláció, de kétségkívül hasznos és logikus továbbgondolása a korábbi ransomwares technikának. Nevezetesen aktívan építenek az áldozat böngészőjéből elérhető előzménylistákra. Ha valaki egy általa valóban meglátogatott konkrét oldal kapcsán látja a jogsértésre figyelmeztető ablakot, saját bőrén érzi a "talált, süllyedt" élményt, garantáltan sokkal jobban berezel, mintha csak valamilyen kamu hivatkozást olvasna a képernyőjén. És persze a lényeg: a feljelentést lehetősége lesz egy elviselhető mértékűnek látszó szimpla pénzbüntetéssel elkerülnie. Természetesen ha a kártevő éppen nem talál használható weboldal címet a böngészési előzményeinkben, akkor sincsen "gond", mert a régi módszerrel egy véletlenszerű pornó weboldal linkjét illeszti a figyelmeztetésbe.

A már eddig is elképesztő bevételeket produkáló hamis antivírusok mellé erőteljes lépésekkel felzárkóztak immár a rendőrségi, RIAA, FBI, DEA és egyéb váltságdíjat szedő kártevők is, és szerzői jogi fenyegetéssel, vagy állományaink elkódolásával már nem csak a hírekben találkozhatunk, hanem böngészés közben akár személyesen is. Egy biztos, nekünk felhasználóknak ezek az esetek remek példák arra, hogy mindig naprakész antivírust használjunk, és emellett ne hanyagoljuk el munkáink rendszeres mentését külső adathordozóra.

lutria 2013.04.03. 21:57:40