A Clop zsarolóvírusról már többször esett szó itt a blogban is, többek közt 2021-ben behatoltak a Royal Dutch Shell rendszereibe, illetve arról is írtunk, hogy sokszor úgy támadtak vállalati rendszerek ellen, hogy kifejezetten vezető beosztású alkalmazottakat céloztak meg.

Illetve hozzájuk köthető, hogy futószalagon intéznek ransomware támadásokat az ipari ágazatok területén, például az ipari termelő, gép- és szerszám gyártós és kereskedelmi, logisztikai, tervezői, építőipari, járműgyártói szereplőket célozva hajtanak végre akciókat.

A hírhedt oroszországi Clop mellett több más bűnözői csoport is jelen van még ezen a területen, például a Lockbit, a Royal és a BlackCat is előszeretettel támad kritikus infrastruktúrákat, nagyvállalatokat. A Clop banda újítása volt, hogy 2021. óta különböző zero-day sebezhetőségre alapozva hajtottak végre tömegesen sikeres ransomware támadásokat.

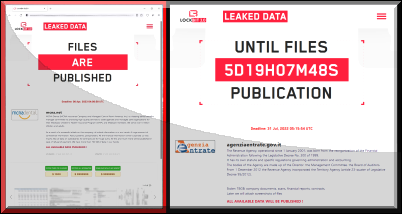

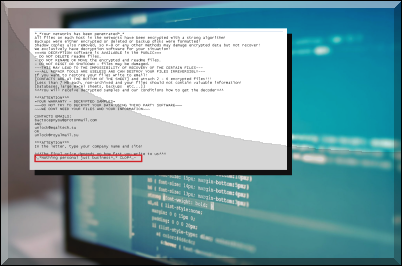

A doxing megjelenése és általánossá válása óta sajnos a támadók az elkódolás előtt még el is lopják a bizalmas céges adatokat, és ezek publikálásával fenyegetik meg az áldozatokat. Eddig zömmel az volt a gyakorlat, hogy a publikus neten, vagy a darkneten volt a csoportoknak ilyen dedikált szivárogtató Tor oldala, ahol első körben bizonyítékként tettek ki néhány fájlt, viszont nem fizetés esetén kipakoltak mindent.

Legutóbb például az USA-beli Managed Care of North America (MCNA) Dental fogászati biztosítási óriáscég szenvedett el ilyen incidenst a LockBit-től, ahol miután megtagadták a 10 millió dolláros váltságdíj kifizetését, az ellopott bizalmas adatokat - ez 700 GB volt - kiszivárogtatták. Itt nevek, lakcímek, születési dátumok, telefonszámok, e-mail címek, társadalombiztosítási azonosítók, egészségbiztosítási adatok, kezelési tervek, röntgen felvételek, kezelési számlák kerültek ki a netre.

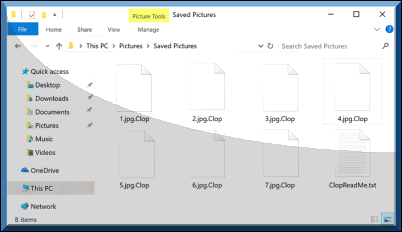

Az ilyen eseteknél a hatóságok még időnként tudtak lépni, és bár nem volt tudható, előzőleg hány példányban és hova kerülhettek ki az adatok, de esetenként lelőttek szivárogtató webhelyeket. Ezt látva a bűnözők is továbbléptek, és most elsőként a Clop banda vezette be, hogy peer-to-peer átvitelt használó torrent segítségével végzik a szivárogtatást a korábbi hagyományos Tor weboldal helyett.

Ezzel egyrészt sikerült megoldaniuk, hogy mivel ez a terjesztési módszer decentralizált, a bűnüldöző szerveknek nincs módja a lopott adatok áramlásának a leállítására.

Másrészt ennél a technológiánál az adatátviteli sebesség is jelentősen gyorsult, és ez megoldotta a korábbi gyenge adatátviteli problémákat.

Nagyon valószínű, hogy nemcsak ők, hanem a versenytársak is előbb-utóbb át fognak nyergelni erre a hatékonyabb módszerre, és ezzel sajnos további nyomást gyakorolhatnak az áldozatokra a lopott adatok szélesebb körű terjesztési lehetősége miatt. A BleepingComputer rövid tesztjében az új módszer 5.4 Mbps adatátviteli sebességéről számolt be, pedig az csak egy oroszországi IP-címről indult.