Mi a közös egy banki trójaiban, a Chrome böngészőben és egy kormányzati levelező szerverben? Az ESET kutatói Latin-Amerikában dolgoztak egy olyan banki trójai elemzésén, ahol mindez találkozott, és amely brazil számítógép-felhasználókat vett célba.

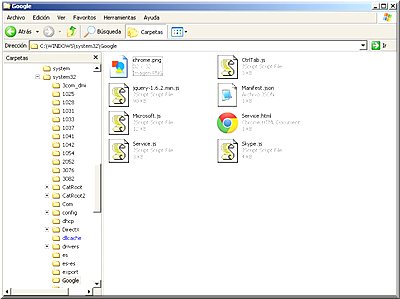

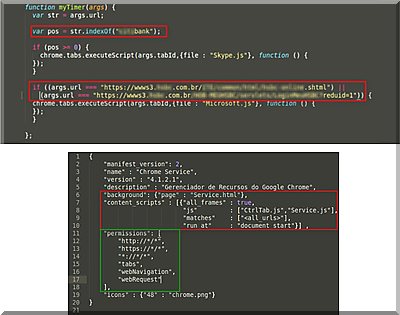

A megtévesztést is felhasználó bűnözők egy rosszindulatú Chrome böngésző plugin segítségével lopták el az áldozatok személyes banki adatait. És hogy a dolog még érdekesebb legyen, az ellopott belépési adatokat egy feltört brazil kormányzati weboldalon keresztül küldték el maguknak. Az egyik ilyen kártevő az "MSILSpy.Banker.AU" volt, amely futása során további állományokat hozott létre (dropper, azaz dob ki, csomagol ki magából), ezek DLL és JavaScript állományok. A fájlok névadásával is fokozni igyekeztek a megtévesztést, hiszen az így létrejövő "Microsoft.js", "Service.js" és "Skype.js" egyáltalán nem a nevéből következő program része volt, hanem a "JS/Spy.banker.G" néven detektált banki kártevő. A rosszindulatú Google Chrome plugin telepítése után ellenőrizte a meglátogatott weboldalakat, és ha ezek közt bizonyos braziliai pénzügyi szervezeteket észlelt, lefutott a Service.js és ellopta ezek adatait.

Az adatok továbbításánál említettük, hogy ehhez egy hibásan konfigurált brazil kormányzati weboldalt használták fel, így történhetett meg hogy a bűnözők egy "gov.br" e-mail fiók segítségével juthattak a lopott banki adatokhoz. Az incidensre eredetileg még május elején figyeltek fel az ESET Latin-amerikai csoportjának kutatói, és küldtek róla figyelmeztetést a brazíl CERT-nek, amely azonnal letiltotta ezt a támadást, blokkolták a támadásban részt vevő email fiókokat és értesítették az ügyben érintett szervezeteket, beleértve a sebezhetőséget tartalmazó kormányzati honlapot is.

Június végére részletesen is dokumentálták ezt a banki adatok elleni célzott támadást, akit mélyebben is érdekel, elolvashatja az alábbi PDF állományban. A böngésző kiegészítők a legutóbbi időkig nem tűntek kiemelt veszélyforrásnak, de aztán itt is beindult az ötletelés, és persze a jó öreg social engineering is hozzájárul mindehhez.

Emlékezetes lehet az a tavalyi incidens például, mikor a Facebookon és a Twitteren terjedt olyan kártevő, amely az ígért érdekes videó helyett látszólag Flash Playert akart telepíteni, azonban valójában egy "Flash Player" nevű kártékony böngésző kiegészítőt telepített fel az áldozatok számítógépeire. Az Adobe nevével visszaélve a cél itt is hasonló volt, vagyis pénzügyi tranzakciók adatainak ellopása. Érdekes, hogy Dél és Latin-Amerika milyen aktív támadások színhelye, a mostani brazíliai eset mellett ott volt a tavalyi perui AutoCAD állományokat lopó kártevő, amelyet szintén az ESET kutatóinak sikerült lelepleznie és megállítania.