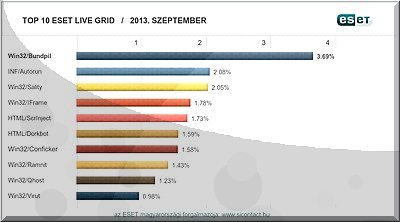

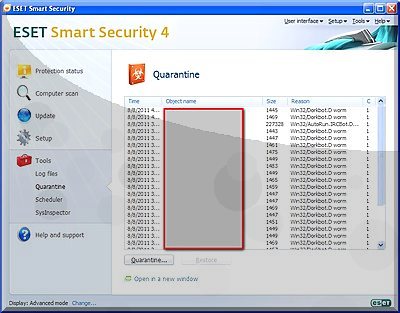

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2013. szeptemberében a következő 10 károkozó terjedt a legnagyobb számban.

Szeptember havi listánkat az a Win32/Bundpill féreg vezeti, amely az előző hónapban még a második helyet őrizte. Külső adathordozókon terjedve valódi károkozásra is képes, ugyanis meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat is megpróbálja törölni. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Korábban megállapítottuk már, önmagában mekkora meglepetés, hogy olyan 2008-ban megjelenő régi kártevők, mint az Autorun vírus és a Conficker féreg egyáltalán 2013-ban toplistásak lehetnek, és nem tűntek el azóta sem. Emlékezetes, hogy már abban az évben, vagyis 2008-ban megjelentek a szükséges biztonsági javítások, valamint az automatikus futtatási lehetőséget alapértelmezetten kikapcsoló javító folt is, ám úgy tűnik, sokak esetében ezek nem kerültek végrehajtásra és frissítésre. Ehhez képest aztán még inkább meglepő, hogy az Autorun vírus egyenesen második helyezett lehetett a szeptember havi összesített adatok alapján.

Néhány apróbb helycserét leszámítva váratlan események nem történtek, így talán a Win32/Sality vírus kisebb erősödése lehet a további egyetlen említésre méltó érdemi változás. A Win32/Sality egy polimorfikus fájlfertőző vírus, és róla azt kell tudni, hogy futtatása során különféle trükköket alkalmaz, hogy ezekkel gondoskodjon automatikus elindulásáról minden egyes rendszerindítás alkalmával. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és a vírusirtók ellen is támadást intéz, ugyanis megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Az ESET Global Trends Report e havi kiadásában kitért rá, hogy sikeresen lelepleztek egy olyan egy banki trójai programot, amely elsősorban Törökországban, Csehországban, Portugáliában és az Egyesült Királyságban okozott eddig károkat. A kártevő amellett, hogy billentyűleütés-naplózást végez, képernyőképek és képernyővideók titokban való készítési lehetőségét is képes kihasználni, illetve távoli proxy szerverhez is csatlakozik, ezen felül le tudja hallgatni a hálózati adatforgalmat is, valamint a HTML kódba való közvetlen injektálásra is használható. A szakértők szerint a Hesperbot biztosan nem egy korábbi kórokozó új variánsa, hanem egyértelműen egy európai és ázsiai banki adatok megszerzésére specializálódott vadonatúj malware.

Az ESET szakértői egy alapos összefoglalóval is készültek, amely arról rántja le a leplet, hogy mik azok a jellegzetességek, amiket egy bank sosem kér tőlünk, a csalók, átverős adathalász oldalak viszont igen. A tíz gyanús intő jelet tartalmazó írást mi is lefordítottuk, így ez már magyarul is elérhető az antivirus blog oldalán.

Egy további érdekes beszámolóban pedig azt elemzik, hogy az iPhone 5 kapcsán bevezetett és rögtön feltörve sikeresen meg is került ujjlenyomat azonosítást tartalmazó biometrikus módszerek mennyiben változtatnak majd a jelenlegi, döntő többségében még jelszavakra alapozott biztonsági helyzetünkön. A szakemberek úgy látják, a korábbi egyszer, belépéskor elvégzett írisz és ujjlenyomat azonosítás már nem nyújt elegendő biztonságot egy folyamatos adatkapcsolatnál. Ezért ezen a téren is újabb kutatások folynak, például az egyik, amely az okos telefonok segítségével begyűjtött részletes adatok segítségével, úgy mint egyéni mozgási sebességünkkel, telefonálási szokásainkkal, gépelési jellegzetességeinkkel, illetve GPS előtörténetünkhöz képest szokásos vagy szokatlan tartózkodási helyünkkel együttesen azonosítana bennünket a jövő mobileszköze. Emellett olyan kísérletek is zajlanak a felhasználói azonosítás terén, mint az agyhullámok jellegzetességeinek, illetve az egyedi szívverés minta lehetséges használata.

Szeptemberi fontosabb blogposztjaink közül érdemes kiemelni azt a felmérést, amely azt próbálta meg illusztrálni, mennyien esnek áldozatul az online átveréseknek. A social engineering trükkök kapcsán általában olyat szoktunk emlegetni, hogy mindig van körülbelül. 5% aki bedől ezeknek, és emiatt éri meg a kártevőterjesztőknek, bűnözőknek. Ehhez képest minden harmadik amerikai beismerte, hogy simán megnyitja a gyanús leveket is, ha az üzenet tárgya számára érdekesnek hangzik. A nők inkább a közösségi oldalak nevében érkezőkre harapnak, míg a férfiak jobbára a pénzkereséssel, illetve szexuális vonatkozású témák esetén esnek kísértésbe, és kattintanak mégis.

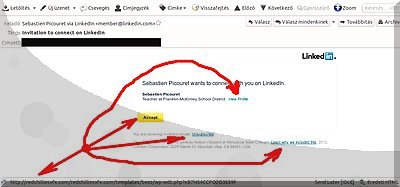

Foglalkoztunk emellett egy újabb, LinkedIn meghívónak látszó spammel is, amely aztán ha ezúttal kártevőt nem is telepített, böngészőnket viszont átirányította egy oroszországi oldalon hosztolt úgynevezett "kanadai gyógyszerész" oldalra. Ezzel kapcsolatban jó szolgálatot tehet egy spamszűrőt és böngészővédelmet is tartalmazó internetbiztonsági csomag, emellett pedig az adathalász levelek linkjei fölé mozgatott egérmutató is képes megmutatni még kattintás előtt a valódi hivatkozások címeit.

Szó volt még egy olyan érdekes hibáról is, amely csak időszakosan jelentkezett, és néhány napon keresztül a meglepett felhasználók különféle weboldalak böngészése közben néha egy torrent fájl letöltésének felajánlását vették észre. Azóta kiderült, hogy a Chrome illetve Firefox böngésző kliens alatt tapasztalt visszásság egy, a Twitter webszerverén a Twitter megosztás gomb kódjában szereplő hibának volt köszönhető. Az üzemeltetők időközben kijavították már ezt a furcsa mellékhatással jelentkező kódrészletet.

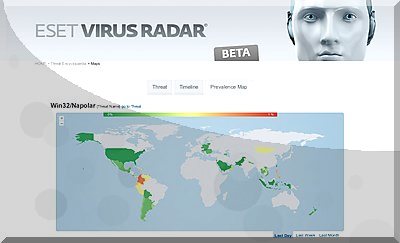

Végül írtunk arról, hogy egy újabb botnetes trójait azonosítottak az ESET kutatói. Az újfajta adattolvaj botnetes kártevő nem is akárhogyan terjed, ugyanis a készítők egyenesen saját weboldalukon árulják azt Solarbot néven, tudása pedig kész vagy akár saját fejlesztésű pluginekkel tovább is bővíthető. Egyelőre Dél-Amerikában terjed intenzíven, de Európában is megjelent már, az ESET termékei Win32/Napolarként ismerik fel a kártevőt.

Vírustoplista

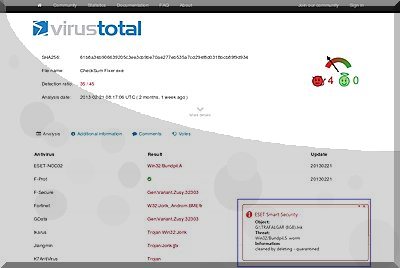

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2013. szeptemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 18.14%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

1. Win32/Bundpill féreg

Elterjedtsége a szeptemberi fertőzések között: 3.69%

Működés: A Win32/Bundpill féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

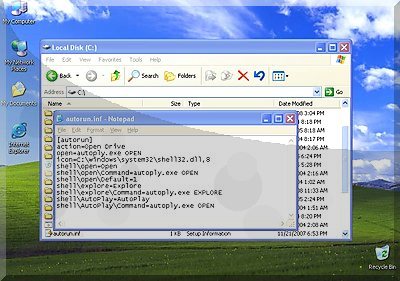

2. INF/Autorun vírus

Elterjedtsége a szeptemberi fertőzések között: 2.08%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

3. Win32/Sality vírus

Elterjedtsége a szeptemberi fertőzések között: 2.05%

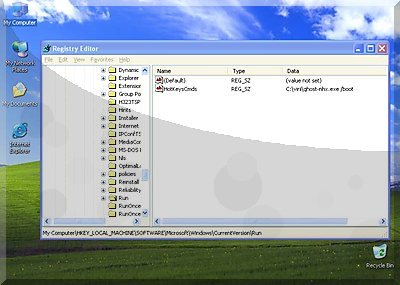

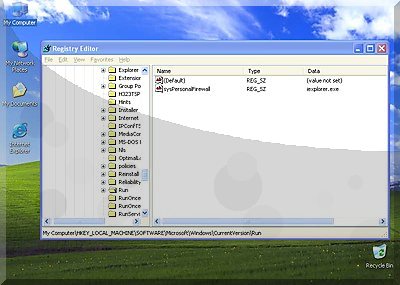

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve Registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

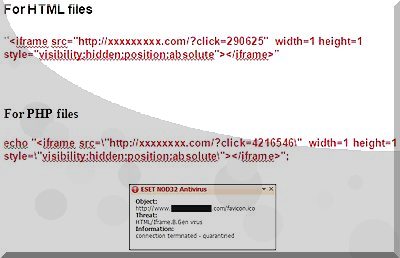

4. HTML/Iframe.B.Gen vírus

Elterjedtsége a szeptemberi fertőzések között: 1.78%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

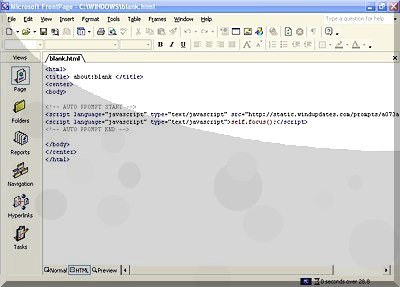

5. HTML/ScrInject trójai

Elterjedtsége a szeptemberi fertőzések között: 1.73%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

6. Win32/Dorkbot féreg

Elterjedtsége a szeptemberi fertőzések között: 1.52%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

7. Win32/Conficker féreg

Elterjedtsége a szeptemberi fertőzések között: 1.62%

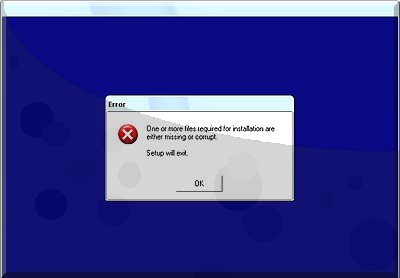

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a host fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

8. Win32/Ramnit vírus

Elterjedtsége a szeptemberi fertőzések között: 1.35%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

09. Win32/Qhost trójai

Elterjedtsége a szeptemberi fertőzések között: 1.15%

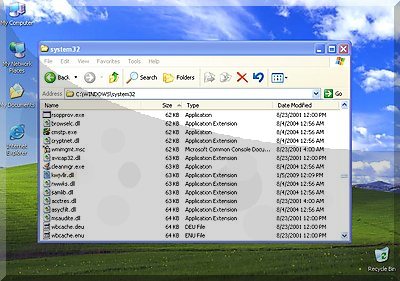

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlő szerverével, ahonnan átvehető a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertőzött e-mail üzenetek mellékleteiben terjed.

Bővebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

10. Win32/virut féreg

Elterjedtsége a szeptemberi fertőzések között: 0.95%

Működés: A Win32/Virut egy olyan féreg, mely rejtett hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözőknek. Futása során először bemásolja magát a Windows %system32% alkönyvtárába iexplore.exe néven, majd különféle Registry kulcsok létrehozásával gondoskodik arról, hogy minden rendszerindításkor aktív lehessen. A fertőzés után kapcsolatba lép távoli vezérlő szerverekkel, ezzel a támadók teljes mértékben átvehetik a számítógép felügyeletét, azt csinálhatnak a számítógépen, amit csak akarnak: alkalmazásokat futtathatnak, állíthatnak le, állományokat tölthetnek le/fel, jelszavakat, hozzáférési kódokat tulajdoníthatnak el.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/virut-ba