"Ami sok, az sokk", amely megállapítást már a klasszikus mozifilmből korábban is a magunkévá tehettünk. Az előző nagy visszhangot kiváltott Heartbleed hiba után nem is olyan sok idő elteltével máris itt a hasonló volumenű Shellshock sebezhetőség. Windowsos vagyok mit tegyek?, Mac-es vagyok vajon érint-e engem?, vagy Linuxot használok mi a teendőm? - megpróbáljuk kicsit összeszedni a Shellshockal kapcsolatos adekvát választ, és mindazon konkrét információkat, amik egy hétköznapi felhasználót érinthetnek, érdekelhetnek.

A jó 20 éve létező hibával kapcsolatosan már jó pár cikk született, abban azonban szinte minden biztonsági szakember egyetért, hogy a javítás egy erősen elhúzódó folyamat lesz. Ennek elsősorban nem is az az oka, hogy a sztenderd operációs rendszerek frissítései nagyon késnek majd, illetve hogy a felhasználók azokat nem futtatnák azonnal, bár ez is egy jelentős veszélyforrás.

Azonban sokkal több gondot fognak okozni a világ minden táján megtalálható Linux alapú olyan hálózati eszközök, NAS adattárolók, otthoni routerek, intelligens fogyasztásmérők, és egyéb intelligens készülékek, okos autók, és más eszközök, amikről nem is gondjuk azonnal, hogy érintettek. És akkor még nem is beszéltünk az olyan korosabb eszközökről, ahol a gyártók akár már évek óta semmit nem frissítenek.

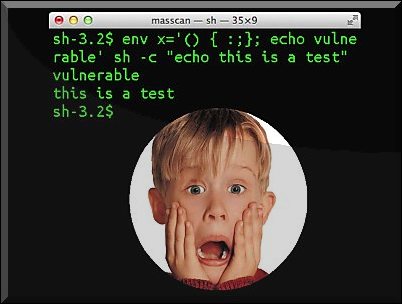

Nézzük akkor először röviden, mi is a hiba lényege, aztán megpróbáljuk összeszedni, mennyiben érint mindezt bennünket. A Shellshock egy olyan sebezhetőséget rejt magában, amely a Bash (Bourne-again shell) shellt futtató platformokon jogosultság, bejelentkezés, vagy jelszó nélkül is távolról futtatható tetszőleges kód az érintett számítógépeken anélkül, hogy erről a rendszer használója tudomást szerezne. A saját érintettségünket például a Lifehacker oldalon megjelent kis script segítségével tudjuk tesztelni: "env x='() { :;}; echo vulnerable' bash -c 'echo hello'"

A fentiek eredményeként rögtön látszik is, kiket érint, kell-e rögtön tenni valamit. Az első megközelítésben erre a kérdésre ugyan valóban az a szabatos válasz, hogy minden olyan *nix operációs rendszer érintett, amely az említett Bash shell szolgáltatást futtatja, ám sokaknak ekkor csak az asztali vagy kiszolgálókon futó Unix, Linux, BSD, OSX jut az eszébe.

Ám ahogy a bevezetőben is említettük, a szerverek és munkaállomások csak egy részét jelentik a problémának, hiszen a hálózati eszközök tekintetében számtalan router, tűzfal, okostelefon tartalmazza ezt a sérülékenységet, de emellett rengeteg ipari (közlekedés, vezérlés, erőművek, stb.) rendszer is érintett lehet a Unix alapú technológia miatt. Emiatt pedig a Heartbleed mellett egy újabb, hosszan elhúzódó javítási folyamat veszi most kezdetét.

A Windowst használók most egy kicsit fellélegezhetnek, ám azt fontos megjegyezni, hogy ha olyan weboldalt látogatnak meg, ahol a Unixos webszerver tartalmazza a Shellshock hibát, fennáll a lehetősége hogy azt rosszindulatú kód terjesztésére, fertőzésere használják ki. Így itt mindössze annyi lehet a tanács, hogy tartsuk naprakészen a vírusvédelmi eszközeinket.

A Mac felhasználók élete már kicsit bonyolultabb, a hiba jelenlétét a fenti teszt segítségével elvégezhetik, amiből kiderül, kell-e aggódniuk. Sajnos az Apple javítása még nem jelent meg, így ezt kell türelmesen kivárni, vagy törölni a Bash-t vagy pedig az appleblog oldalon is közölt Xcode-os okossággal is lehet esetleg addig is próbálkozni.

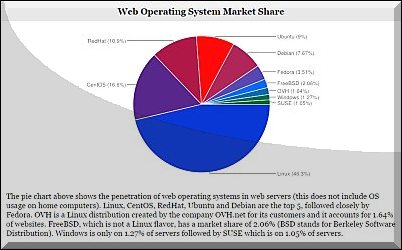

A Linux rendszerek esetén - ami a szabványos és elterjedt disztribúciókat illeti - már szinte mindenhol megjelent a szükséges javítás, így Redhat, Debian és Ubuntu alatt biztosan, de emellett folyamatosan mindenhova jönnek a javítófoltok. Bár már elcsépelt szófordulat, de most tényleg érdemes azonnal mindenkinek frissíteni.

Az otthoni felhasználóknak érdemes lesz figyelemmel kísérnie az általuk használt hálózati eszközök - router, NAS, stb. - gyártóinak, fejlesztőinek weboldalát, blogját, ha van technikai fórumát és naprakészen tájékozódni az esetleges frissítésekkel kapcsolatosan. Meg lehet őket keresni levélben vagy telefonon is, és kikérni a tanácsokat, bár naprakész lista még nincs a sebezhető eszközökkel kapcsolatban. Itt is sztenderd eljárás, hogy tartsuk naprakészen a vírusvédelmi eszközeinket.

Hasonló jó tanácsok mondhatók el a SOHO és SMB ügyfeleknek is, vagyis az operációs rendszerek mellett az egyéb hálózati eszközök esetleg érintettségét is tisztázni kell, és kétség vagy szükség esetén kapcsolatba kell lépni a gyártókkal.

A vállalati IT részlegek elsődleges feladata felderíteni a rendszerben szereplő összes olyan felhasználót, akik a sebezhető Bash szolgáltatást futtatják és gondoskodni a megfelelő helyreállítási, frissítési folyamatokról.

Akik bármiféle weboldallal rendelkeznek, ellenőrizzék le vagy lépjenek kapcsolatban a webhosting cégükkel, és tájékozódjanak a support oldalukon az aktuális frissítésekről, különösen Apache és CGI esetében. Ugyanez tanácsolható azoknak is, akik virtuális privát szervert használnak, vagyis forduljanak a szolgáltatójukhoz és kérjék ki a szakembereik tanácsát.

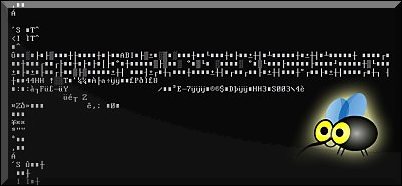

Közben sajnos megérkeztek az első komolyabb Shellshock sérülékenységet kihasználó támadások is, így például a Debianon futó wopbot nevű botnet aktivitásáról már olvashattunk beszámolót, melyek szerint az Egyesült Államok Védelmi Minisztériumában is találkoztak már vele. A kártevők végigszkenneli az IP cím tartományokat, sebezhető gépeket keresve, illetve brute force segítségével a gyenge hálózati jelszavak ellen is támadást próbál intézni. Olasz kutatók szerint a támadóknak ezzel a módszerrel már több, mint 200 ezer szervert sikerült megfertőzniük.

pingwin · http://pingwin.blog.hu 2014.09.30. 14:23:17

megcsináltam a bash tesztet, de egy harmadik eredmény jött ki :O csak 'hello' és elvileg volt security bash update-em

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2014.09.30. 16:03:39

appleblog.blog.hu/2014/09/30/az_apple_kiadta_a_shellshock_biztonsagi_csomagot_os_x-re

gizmo266 2014.09.30. 18:39:30

Bár most sem értem miért foglal 2 Giga helyet a memóriából, és miért akadozik, ha még 2 Giga üres hely van benne.