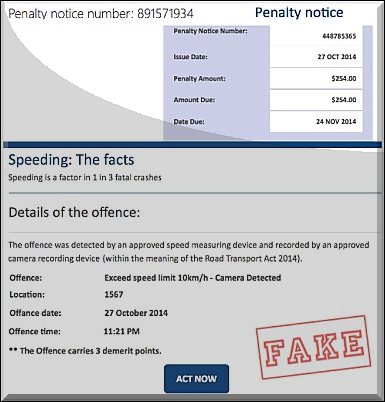

Az eléggé figyelemfelkeltőre sikeredett cím igazából arra utal, hogy a lelemény milyen sok mindenre nem képes. Az ausztráliai Új-Dél-Walesben figyeltek fel ugyanis arra trükkre, hogy az e-mailben terjedő üzenetekben hamis linkek segítségével egy állami hivatal nevével visszaélve igyekeztek a gyanútlan és talán gyorsan is hajtó felhasználók gépeire kártevőt letölteni.

A felhasználók ebben az esetben látszólag "helybe mennek a pofonért", ugyanis a hamis State Debt Recovery Office (SDRO) weboldalán meg kell adniuk egy Captcha kódot, aminek hibamentes begépelése után éppen saját maguk töltik le az offence_id_37984264.zip névre hallgató kártevőt.

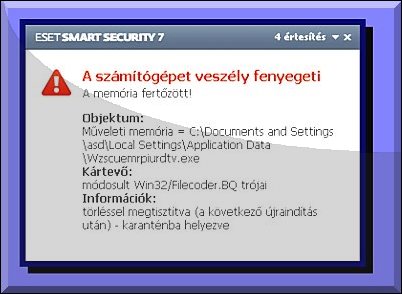

Azon túlmenően, hogy a levélben kapott állítólagos bírságot azonosító kód és a letöltési ID nem is egyezik, illetve hogy az eredeti és a hamis állami adósságbehajtó iroda weblapjának kinézete sem teljesen egyezik, a ZIP archívum egy hasonló nevű futtatható offence_id_37984264.exe rejt magában, amit lefuttatva aztán beindul a már jól ismert forgatókönyv.

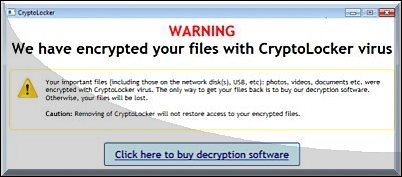

Az összes felcsatolt hálózati, betűjeles felhőtárhely és csatlakoztatott helyi adattároló eszköz állományait meglövi a titkosító váltságdíjszedő kártevő egy 2048 bites RSA kulccsal. Erről pedig azt kell tudni, hogy a mentesítés, helyreállítás sokszor nehézkes, vagy időnként akár lehetetlen, emiatt az lehet a legfontosabb, hogy a nagyobb hangsúlyt mindig a megelőzésre, és a mentések készítésére tegyük.

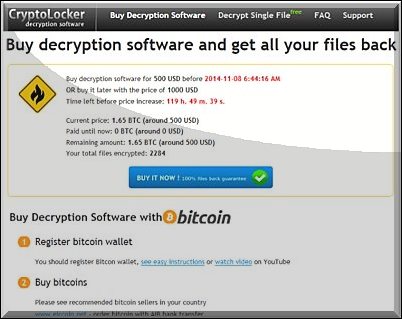

Azt sem árt tudni, vagy inkább megismételni, hogy semmilyen garancia nincs arra, hogy az esetleges váltságdíj fizetés után valóban hozzáférünk az adatainkhoz: ez vagy így lesz, vagy nem.

A CryptoLlocker állomány titkosító kártevő eredetileg meg 2013-ban indult el világhódító útjára. 2014-ben az Egyesült Királyságban már a számítógépek 3%-át meg is támadta, az áldozatok közül pedig a váltságdíjat fizetők aránya 40% volt.

A kezdeti 300 dolláros ár azonban időközben szépen megemelkedett, most éppen 500 dollárnak megfelelő Bitcoint kérnek, ám késedelmes fizetés, vagyis 5 nap leteltével ez már megduplázódik, és egészen 1000 USD-re nő.

Említsük még meg, hogy a social engineering minden lehetőségre lecsapó e módszere nem teljesen előzmény nélkül való, ugyanis egy ehhez hasonló ötletet már 2009-ben is kitaláltak, akkor az autók szélvédőjére kaptak csali értesítő levelet az áldozatok azzal az ürüggyel, hogy állítólag lefotózták és megbüntették autóikat szabálytalan parkolás miatt, és a mellékelt linken megtekinthetik az inkriminált képeket. A büntetőcédulák persze hamisak voltak, a weboldal pedig kártékony szoftvereket próbált telepíteni az áldozatok számítógépére.