A világ már csak ilyen, logikus szabályokra épül, ahol minden egyes szereplőnek megvan a maga érdeke. A szoftverfejlesztőké az, hogy a javításkor húzzák az időt, és kijelentsék, hogy nincs tudomásuk az adott sérülékenységet konkrétan kihasználó esetről. A támadóknak pedig az, hogy egy-egy javítással még nem rendelkező hibát minél hamarabb és minél intenzívebben kihasználjanak, de persze eközben nem dobják sutba a régebbieket sem, hiszen nagyon sokan különböző okokból hosszú időn át egyáltalán nem frissítenek.

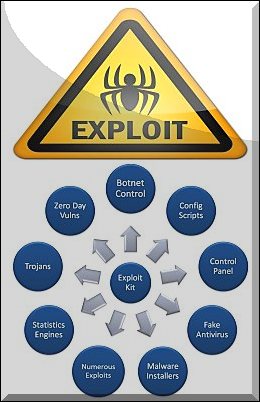

A nulladik napi kihasználható kódokra erős vásárlói igény jelentkezik a piacon, több féle árverési portál is létezik hozzájuk. Ezek segítségével könnyen támadhatók célzottan vagy tömegesen a rendszerek, néhány esetben pedig egész stratégiát is építenek köré a támadók.

Emlékezetes lehet például, hogy a 2014-es április Windows XP technikai támogatás kezdetéig bespájzoltak a zero dayekből a kártevőterjesztők, és türelmesen kivárták azt az időszakot, amikor már nem jelennek meg többet javítófoltok.

Hogy mit tehetünk a már ismert sebezhetőségek esetén, arról már sokat beszéltünk. Használjuk a naprakész vírusvédelmi rendszerünket, és persze emellett ugyanilyen fontos, hogy mind az operációs rendszert, mind az összes alkalmazói programunkat rendszeresen és gyors reakcióidővel frissítsük. Az automatizált patch management elvégzésére több hasznos kiegészítő eszköz is létezik, az egyik ilyen például a Secunia Personal Software Inspector (PSI).

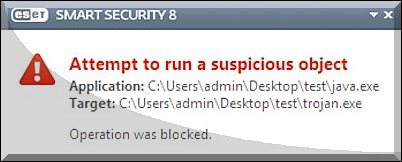

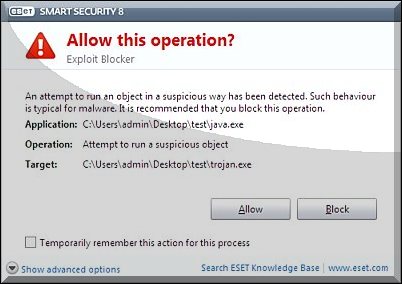

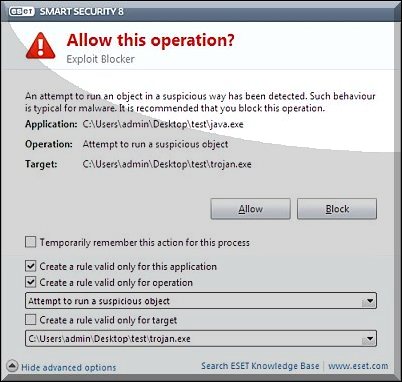

Szerencsére azonban az új sérülékenységek ellen is léteznek bizonyos lehetőségek az ESET Smart Security programban, elsőként például említhetjük az úgynevezett Exploit blokkoló modult. Ez a támadásoknak gyakran kitett alkalmazástípusok, például webböngészők, PDF-olvasók, levelezőprogramok és MS Office-összetevők, folyamatok viselkedésének figyelésével olyan gyanús tevékenységeket keres, amelyek biztonsági résekre utalhatnak.

Amikor az Exploit blokkoló gyanús folyamatot talál, képes azonnal leállítani azt és rögzíteni a kártevőre vonatkozó adatokat, amelyeket elküld a ESET Live Grid felhőrendszernek.

Létezik emellett egy Java Exploit blokkoló bővítmény is, amely pedig a Java rendszert figyelve abban segíthet, hogy biztonsági rések kiaknázására utaló viselkedéseket keres.

Ennek folyamán a modul által blokkolt minták jelenthetők a kártékony programokra szakosodott elemzőknek, akik további elemzést végeznek a gyanús kódon, és szükség esetén vírusdefiníciók létrehozásával blokkolhatják őket a különböző rétegeken (például URL-blokkolás, fájlletöltés stb.)

Bár létezik emellett egy speciális memória-ellenőrzés is, amelyik az Exploit blokkolóval is képes együttműködni, és felismeri a gyanús viselkedési formákat, amikor azok megjelennek a rendszermemóriában.

De azt is tudni kell, hogy ez a speciális memória-ellenőrzés egy utólagos módszer, amely esetén fennáll a veszély, hogy a kártevők észlelése előtt már történt valamilyen kártékony tevékenység - ám más észlelési technikák kudarca esetén mégis csak egy további biztonsági lehetőséget kínál új és ismeretlen fenyegetettségeknél.