Az sajnos már régen nem újdonság, ha politikai szervezetek, vagy csoportok ellen APT támadásokat hajtanak végre. Időnként megtörténik ez a New York Times szerkesztőségével éppúgy, mint a különféle tibeti ellenzéki csoport tagjaival, sőt az utóbbiak szemlátomást "kiemelt figyelmet élveznek" e tekintetben.

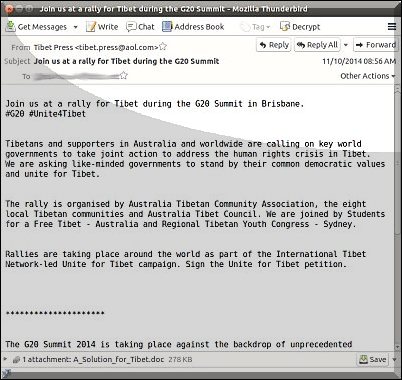

A hétvégén Ausztráliában tartott G20 értekezlet nevével visszaélő próbálkozást azonosítottak a minap biztonsági kutatók. A támadáshoz olyan célzott e-mail üzeneteket használtak fel, illetve küldtek szét, amelyek látszólag a Tibet Press nevében érkeztek (Tibet Press <tibet.press@aol.com>).

Ez a tibeti emberi jogokkal kapcsolatos küzdelem aktuális helyzetéről tájékoztató levél "természetesen" tartalmazott egy "A_Solution_for_Tibet.doc" nevezetű fájlmellékletet is.

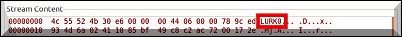

A mellékelt dokumentum ezúttal egy viszonylag régebbi, CVE-2012-0158 biztonsági rés kihasználására alkalmas kódot tartalmaz, amely a Gh0st Rat távoli elérést biztosító programot telepíti fel az áldozatok gépére. A Remote Access Tool futása során indiai és Kókusz szigeteki doménekhez (mailindia.imbss.in, godson355.vicp.cc) próbál meg csatlakozni.

A támadók kilétéről általában ritkán lehet biztos információkat megtudni, sejteni azonban rendre Kínát szokták az ilyen jellegű akciók hátterében.

Itt azt lehet érdemes kihangsúlyozni, hogy az ismeretlen feladóktól kéretlenül érkező üzenetekben szereplő mellékletek vagy linkek jelentik manapság a legnagyobb, és egyúttal a leggyakoribb APT kockázatot, fertőzési veszélyforrást.

Ez természetesen mindenkire ugyanúgy egyformán vonatkozik, vagyis vigyáznia mindenkinek kellene, de persze az sem lehet meglepetés, hogy a politikai, közéleti szereplőknek, illetve különféle kiemelt cégeknél, civil szervezeteknél dolgozóknak mindez kiemelten is fontos.