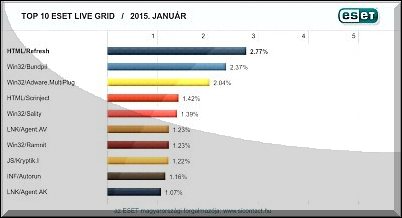

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2015. januárjában a következő 10 károkozó terjedt a legnagyobb számban.

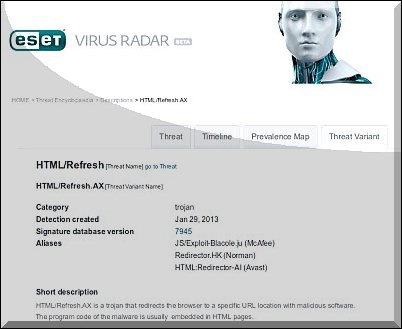

Ötödik hónapja vezeti a listát a HTML/Refresh. Ez egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú web címekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.

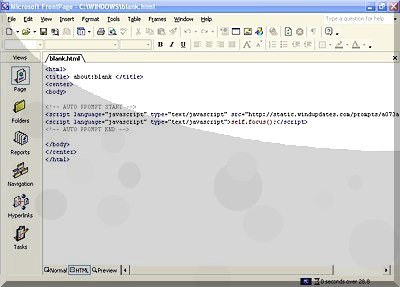

Újra bekerült a mezőnybe a HTML/ScrInject trójai, és nem is akárhova, mert azonnal a negyedik helyet foglalta el. A HTML/ScrInject egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

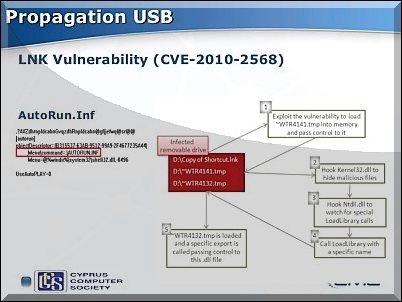

Hetedik helyen találjunk a Win32/Ramnit vírust, amely egy olyan fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat is képes megfertőzni, de ezen kívül a HTM, illetve HTML fájlokba is beilleszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha esetleg még nincs befoltozva a biztonsági rés, úgy a támadóknak távolról tetszőleges kód futtatására is nyílik lehetősége.

A támadók ezzel a távoli irányítási lehetőséggel titokban képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, valamint továbbítását is el tudják végezni.

Az ESET Radar Report e havi kiadásában ezúttal arról esik szó, vajon kell-e a tabletek esetében vírusvédelmi programot használnunk. A válasz egyértelmű igen, hiszen sok dolog szól amellett, hogy ezt az eszközt sem hagyhatjuk védelem nélkül. Ezt támasztja alá többek közt az a számadat is, miszerint az AV-Test laborjában mára már 1.8 millió különféle mobil kártevő minta szerepel.

Érdekes az is, hogy még a nem feltört iOS alapú eszközök esetében is előfordulhatnak támadási kísérletek, vagyis nem csak egyedül az Android platform felhasználói szenvedhetnek el ilyen incidenseket, bár nyilvánvalón ott a legtöbb kártékony kód. Az, hogy ez a terület egyre jobban ki van téve a támadásoknak, mi sem bizonyítja jobban, mint hogy az AV-Test.org szervezet már a mobil kártevő programok tesztjét is elvégzi, a legutóbbi ilyen megmérettetésen például 36 különböző Androidos mobil biztonsági termék szállt versenybe.

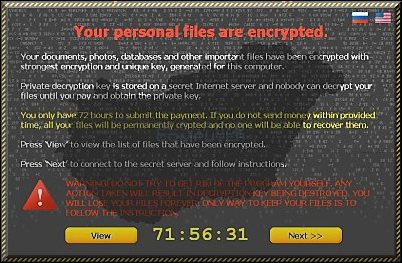

Az antivirus blog januári fontosabb blogposztjai között először azt vizsgáltuk, vajon mennyire váltak be a tavalyi jóslatok, milyen kártevők és támadások érték a számítógépeinket. Akár az Androidos kártevők további térnyerését, akár a zsaroló programok folyamatos terjedését, vagy éppen az internetképes okoseszközök fokozottan sebezhető és emiatt távolról kihasználható tulajdonságait nézzük, a valóság igazolta az év elején leírt trendeket.

Természetesen sor került az idei, 2015-ös esztendőre megfogalmazott várható kártevő és támadási előrejelzésekről is, ebben szerepelt többek közt, hogy az APT típusú célzott támadások, vírusos tévék és zsarolóprogramok sokasága jöhet idén.

Beszámoltunk egy olyan biztonsági konferenciáról is, ahol a svéd kalózpárt egyik fiatal aktivistája csaliként egy nyitott wifit fabrikált a részvevőknek, akik lépre is mentek a trükknek. A beszámolók szerint mintegy száz konferenciaküldött, köztük több magas rangú képviselő csatlakozott óvatlanul ehhez a védelem nélküli nyitott vezeték-nélküli hálózathoz. A naplózott adatok birtokában simán lehetett követni, hogy kik mikor mely weboldalakat látogatták, valamint ily módon egyszerűen bele lehetett olvasni az e-mailek, a közösségi levelezés illetve a számítógépről küldött SMS üzenetek forgalmába is.

Arról is szóltunk, hogy Magyarországra is megérkezett a CTB-Locker nevű új zsaroló kártevő. Itt drasztikusan emelkedett a váltságdíj összege is, már 8 Bitcoint követelnek, ami nagyjából 1680 USD, vagy 460 ezer HUF.

Végül egy könnyedebb téma is előkerült, ugyanis beültünk a hackerekről szóló BlackHat című Michael Mann filmnek a magyarországi premierjére, és megvizsgáltuk, vajon egy IT biztonsági szakember szemüvegén keresztül mennyire hitelesen mutatta be a technikai támadásokat, és a social engineering trükköket.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2015. januárjában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 13.77%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. HTML/Refresh trójai

Elterjedtsége a januári fertőzések között: 2.77%

Működés: A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú web címekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.

Bővebb információ: http://www.virusradar.com/en/HTML_Refresh/detail

02. Win32/Bundpil féreg

Elterjedtsége a januári fertőzések között: 2.37%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

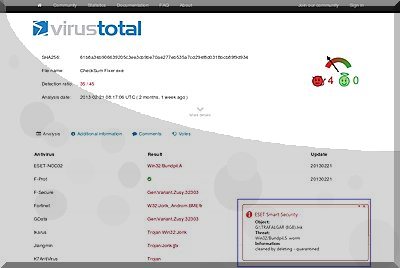

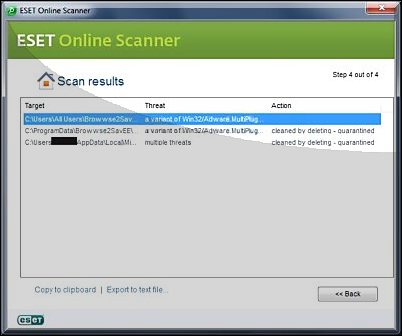

03. Win32/Adware.MultiPlug adware

Elterjedtsége a januári fertőzések között: 2.04%

Működés: A Win32/Adware.MultiPlug egy olyan úgynevezett nemkívánatos alkalmazás (Potential Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben.

Bővebb információ: http://www.virusradar.com/en/Win32_Adware.MultiPlug.H/description

04. HTML/ScrInject trójai

Elterjedtsége a januári fertőzések között: 1.42%

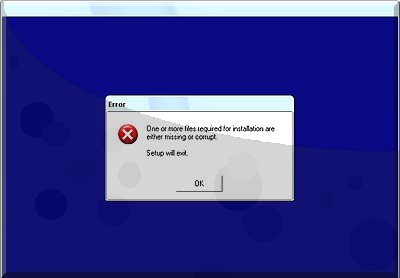

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

05. Win32/Sality vírus

Elterjedtsége a januári fertőzések között: 1.39%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

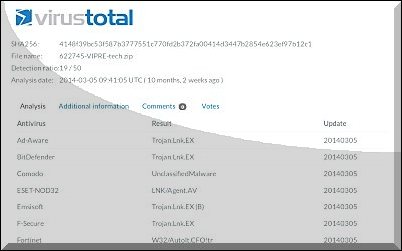

06. LNK/Agent.AV trójai

Elterjedtsége a januári fertőzések között: 1.23%

Működés: A LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AV/description

07. Win32/Ramnit vírus

Elterjedtsége a januári fertőzések között: 1.23%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

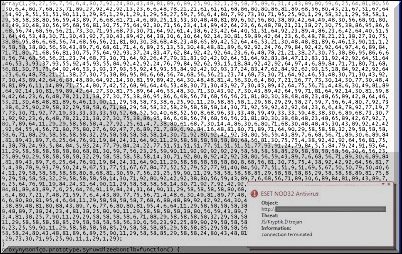

08. JS/Kryptik trójai

Elterjedtsége a januári fertőzések között: 1.22%

Működés: A JS/Kryptik egy általános összesítő elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetőségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészőprogramját.

Bővebb információ: http://www.virusradar.com/en/JS_Kryptik/detail

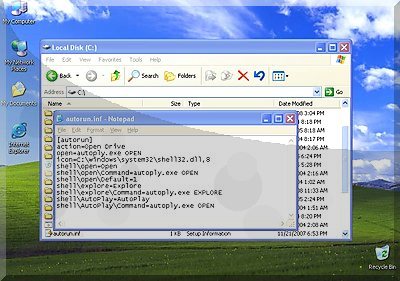

09. INF/Autorun vírus

Elterjedtsége a januári fertőzések között: 1.16%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

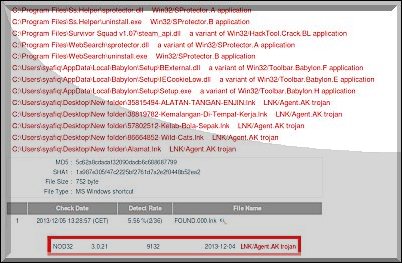

10. LNK/Agent.AK trójai

Elterjedtsége a januári fertőzések között: 1.07%

Működés: A LNK/Agent.AK trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description