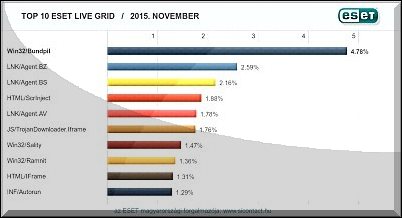

Ahogy az az év végi hírekből egyértelműen látszódik, tavaly sem pihentek a kiberbűnözők. Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2015. novemberében a következő 10 károkozó terjedt a legnagyobb számban.

Az Ukrajnából érkező kibertámadás híre mellett, a 10 legnagyobb számban terjedő károkozó listája sem engedte, hogy megnyugodjunk. Immár fél éve a Win32/Bundpil féreg vezeti a mezőnyt, amely külső adathordozókon terjedve valódi károkozásra is képes, hiszen a meghajtóinkról mind a futtatható, mind pedig a mentési Backup állományainkat törölheti.

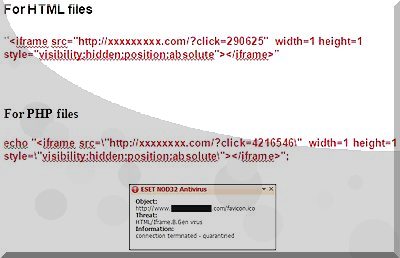

A toplistára visszatért a HTML/IFrame is, ezúttal a kilencedik helyre tudott felkapaszkodni. A HTML/Iframe gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. A HTML/IFrame vírus fertőzött weboldalakon keresztül terjed.

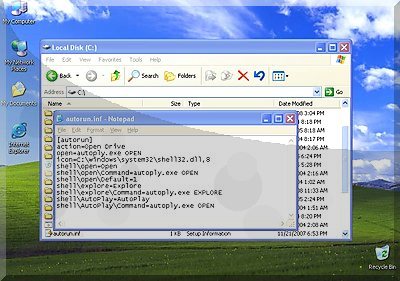

Az LNK/Agent trójai családból újabb verzió „küzdötte” fel magát a legjobbak közé, így ezzel már három különféle LNK/Agent is szerepel a top 10-ben. Ez a kártékony link hivatkozást tartalmazó kártevő különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve sokban hasonlít a régi autorun.inf működési mechanizmusára. A novemberi listán a második, harmadik és ötödik pozíciót tudták megszerezni.

Fekete karácsony Ukrajnában

2015. december 23-án, közel 700 ezer ember maradt áram nélkül az ukrajnai Ivano-Frankivsk régióban néhány órára. Az ESET kutatói felfedezték, hogy az áramkimaradás nem egy elszigetelt jelenség volt, hanem több más áramszolgáltató vállalatot is megtámadtak a kiberbűnözők egyidőben Ukrajnában.

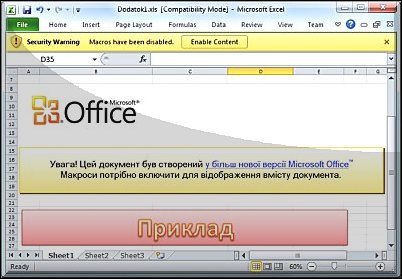

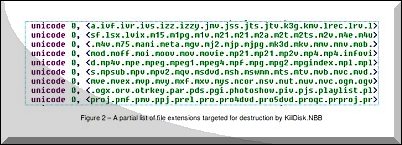

A szakemberek szerint a távoli támadók a BlackEnergy elnevezésű backdoor kártevő segítségével helyeztek KillDisk trójai programokat a célpontok számítógépeire, amelyek így indíthatatlanná váltak.

A BlackEnergy és a KillDisk közötti kapcsolatra elsőként az ukrán kiberbiztonsági ügynökség, a CERT-UA hívta fel a figyelmet 2015 novemberében. Akkor számos médiavállalatot támadtak egyszerre az ukrán helyi választások idején.

A jelentés szerint nagy mennyiségű videó anyag és dokumentum semmisült meg a támadás eredményeként. A támadás részleteiről itt olvashat bővebben: http://www.welivesecurity.com/2016/01/03/blackenergy-sshbeardoor-details-2015-attacks-ukrainian-news-media-electric-industry/

Az ESET Radar Report e havi kiadásában ezúttal a dolgok internetéről, és annak biztonsági kérdéseiről van szó. Rengeteg új eszközzel, internetre kapcsolt érzékelővel gyarapodik a világ évről évre, ám a biztonság legtöbbször csak kullog az innováció és a kényelem mögött.

Például nagyon sok olyan eszköz kapcsolódik a világhálóra, amelyik az alapértelmezett jelszóval érhető el az üzembe helyezés után is. A babamonitorok, webkamerák, lakásriasztók, okos tévék, okos órák milliói tartalmaznak különféle sebezhetőségeket, amelyek akár évekig is támadhatóak, hiszen a gyártók sokszor nem is bocsátanak ki hozzájuk frissítést. Illetve ha mégis megteszik, akkor pedig sok felhasználó nem él ezzel a lehetőséggel és sajnos nem futtatja le a javításokat.

Emellett az információk tömegméretű adatszivárgása is komoly gondot okot. Például az otthoni hálózatos adattárolók sokszor tartalmaznak bizalmas: pénzügyi, orvosi adatokat, amelyek illetéktelen kezekbe kerülve további kellemetlenségeket produkálhatnak. Például személyiséglopást, vagy az illető betegbiztosítását terhelő olyan költségekre, amelyet ismeretlenek okozhatnak drága műtétekkel, költséges orvosi eszközök vásárlásával.

Ezenfelül biztonsági kockázatokat jelenthetnek azok az orvosi implantátumok is, amelyek wifi kapcsolattal rendelkeznek. A feladat kettős: a gyártóknak is fontos lenne, hogy a biztonságos használatot és a rendszeres frissítést már a kezdetektől beletervezzék az okoseszközökbe, de emellett a felhasználóknak is meg kell érteniük a lehetséges kockázatokat, és a biztonságos beállítás, valamint üzemeltetés érdekében mindent meg kellene tenniük.

Az antivirus blog novemberi fontosabb blogposztjai között először arról tettünk említést, hogy a legkevésbé frissített, és emiatt sérülékeny szoftverek között sokáig a Java szerepelt előkelő helyen, és az Adobe Flash-nek is voltak ugyanezen okból a tömeges kártevős támadásoknál nagy pillanatai. Ám változni látszik a helyzet, ugyanis mostanra a Windows alapú számítógépeken hibajavító patchek szempontjából már az Apple szoftverei számítanak a legelhanyagoltabbnak.

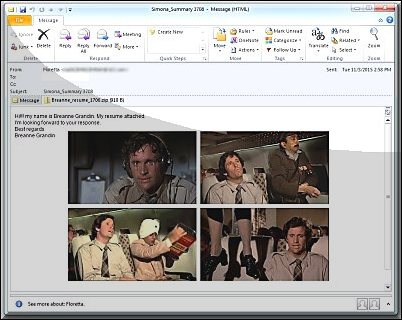

Van-e rosszabb, mint a Cryptowall 3.0? Mint az posztunkból kiderül, sajnos van, ugyanis a szemlátomást szorgalmasan dolgozó kártevőfejlesztők előrukkoltak például a Cryptowall 4.0-ás verziójával, és sikeresen abszolválták azt a feladatot, hogyan lehetne még kellemetlenebbé tenni az amúgy is sok problémát okozó zsaroló kártevőt.

Arról is beszámoltunk, hogy a zsaroló programok miatt a Windowsosok után lassan vakarhatják a fejüket a Macintosh és Linux felhasználók is. Annyi mindenesetre biztos, hogy mostantól érdemes lesz jobban figyelni, és a saját dokumentumokat szorgalmasan mentegetni az alternatív platformokon is.

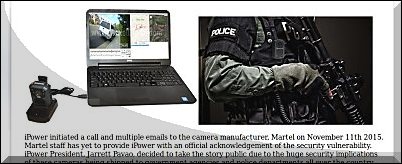

A 2008. decembere óta toplistás Conficker féreg elképesztően sokáig szerepelt a 10 leggyakoribb kártevő között, 2009. október óta éveken át még listavezető is tudott lenni. A napokban azonban újra felbukkant és nem is akárhol: a floridai rendőrségnek szánt testen viselhető Martel kamerákban találtak rá, az eszközök már gyárilag fertőzöttek lehettek.

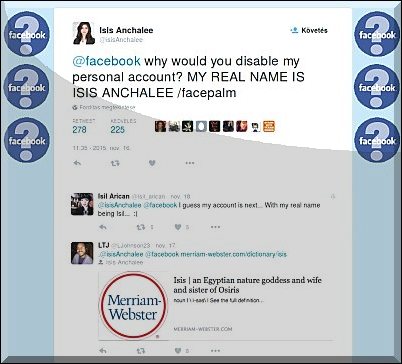

Tartalmi okok - például csalás, adathalászat, vírusterjesztés, feltörés gyanúja, vagy éppen szerzői jog sértés - többek közt ezek is felmerülhetnek okként, ha egy Facebook vagy Twitter-fiókot váratlanul felfüggesztenek. Egy olyan esettel is foglalkoztunk, amelyben ezek egyikének sem volt szerepe, mégis okozott egy érdekes Facebook kitiltást.

Elővigyázatosságból kinullázták az ügyfelek jelszavát az internet egyik legnagyobb áruházánál, miután kiderült, hogy az amazon.co.uk webhelyen tárolt adatok egyre része veszélybe kerülhetett. Az Amazon az incidens miatt az összes ügyfél számára lehetővé tette a kétfaktoros azonosítást.

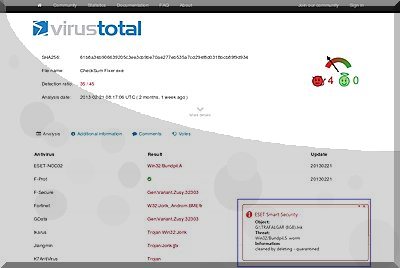

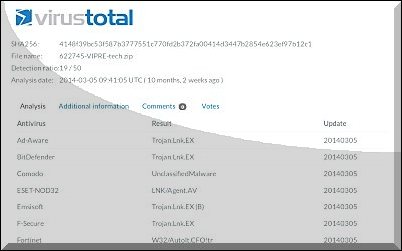

Végül, de nem utolsó sorban arról is írtunk, hogy újabb extra szolgáltatást kapcsoltak be az immár 55 antivírus motort mozgató VirusTotal weboldalon. A korábbi hasznos kiegészítések után mostantól a Macintosh gépekről származó gyanús minták kerülnek alaposabb elemzésre.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2015 novemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 20.38%-áért.

Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a novemberi fertőzések között: 4.78%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

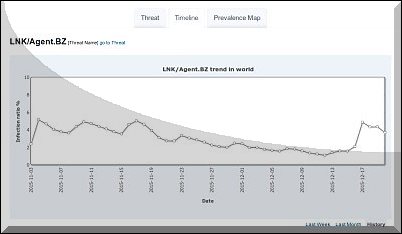

02. LNK/Agent.BZ trójai

Elterjedtsége a novemberi fertőzések között: 2.59%

Működés: A LNK/Agent.BZ trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BZ/detail

03. LNK/Agent.BS trójai

Elterjedtsége a novemberi fertőzések között: 2.16%

Működés: A LNK/Agent.BS trójai szintén egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.BS/detail

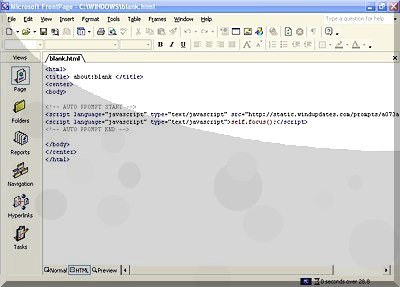

04. HTML/ScrInject trójai

Elterjedtsége a novemberi fertőzések között: 1.88%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

05. LNK/Agent.AV trójai

Elterjedtsége a novemberi fertőzések között: 1.78%

Működés: A LNK/Agent.AV trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AV/description

06. JS/TrojanDownloader.Iframe trójai

Elterjedtsége a novemberi fertőzések között: 1.76%

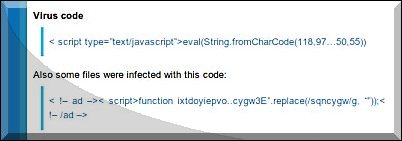

Működés: A JS/TrojanDownloader.Iframe trójai módosítja a böngészőklienst, és önhatalmúlag átirányítja a találatokat különféle kártékony programokat tartalmazó rosszindulatú weboldalakra. A trójai kártevő kódja leggyakrabban a weboldalak HTML beágyazásában található.

Bővebb információ: http://www.virusradar.com/JS_TrojanDownloader.Iframe.NKE/description

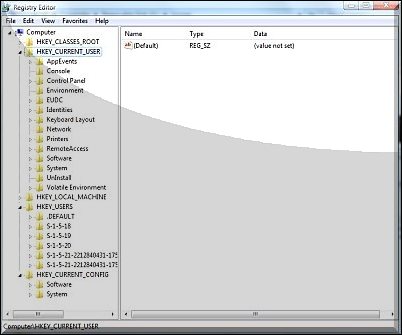

07. Win32/Sality vírus

Elterjedtsége a novemberi fertőzések között: 1.47%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

08. Win32/Ramnit vírus

Elterjedtsége a novemberi fertőzések között: 1.36%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

09. HTML/Iframe vírus

Elterjedtsége a novemberi fertőzések között: 1.31%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

10. INF/Autorun vírus

Elterjedtsége a novemberi fertőzések között: 1.29%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun