Már az Apple tulajdonosok is retteghetnek a zsarolóvírustól. Emellett folytatódik az Androidos vesszőfutása is, ezúttal egy új trójai célzottan a 20 legnagyobb bank ügyfeleit támadta meg.

Lassan az Apple OS X operációs rendszert is elérik a különféle kártevők, és benne a komoly veszélyt jelentő zsarolóvírusok hulláma.

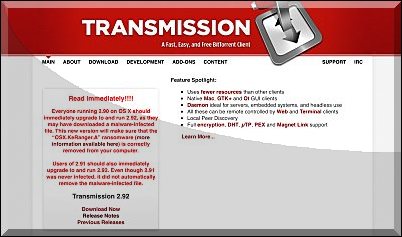

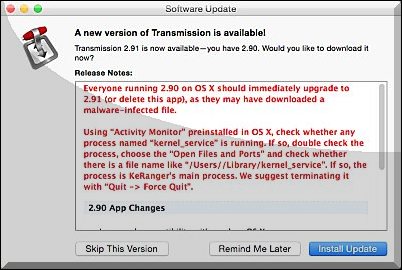

Március elején a KeRanger névre keresztelt kártevő a Transmission torrentkliensbe épülve terjedt el, és annak 2.90-es verziószámú frissítésével töltődött le a felhasználók készülékeire.

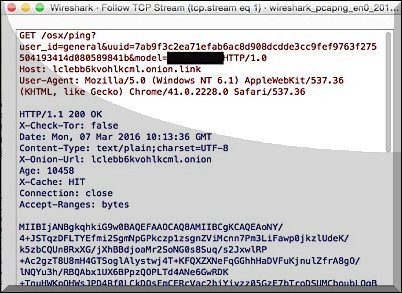

Az incidens érdekessége, hogy a támadóknak magát a Transmission hivatalos letöltési webhelyét sikerült megfertőzni, és a trójai kártevő valódi, érvényes fejlesztői aláírással rendelkezett, így azt az OS X 10.8-as verzióval bevezetett Apple Gatekeeper Execution Prevention védelmi technológia sem volt képes megállítani.

A védekezéshez hasznos tanács, ha még az alkalmazások telepítése előtt a legszigorúbb, azaz csak a Mac App Store-ból származó programok futását engedélyező opciót választjuk ki, emellett pedig a Macintosh kártevők elleni védelmet nyújtó biztonsági szoftvert - például ESET Cybersecurity for Mac - futtatunk a rendszeren.

Az eseményről elsőként a Palo Alto Networks számolt be, de az incidenst az ESET szakemberei is észlelték és készítették el részletes elemzésüket. Az ESET felhasználói biztonságban vannak, hiszen a cég biztonsági megoldásai észlelik a kártevőt.

A szakemberek ennek ellenére a rendszeres biztonsági mentés javasolnak az okoseszközök és számítógépek esetében is, illetve a védelmi szoftverek használatát a készülékeken bármilyen operációs rendszerről is legyen szó.

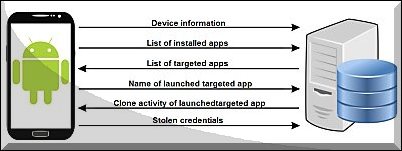

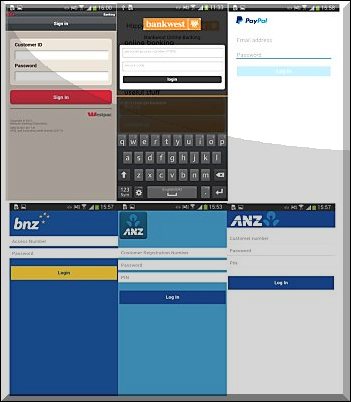

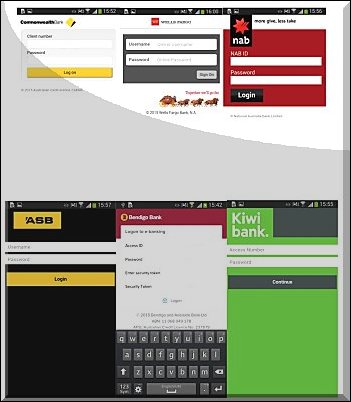

Az Android felhasználók sem érezhetik teljes biztonságban magukat, hiszen az ESET kutatói egy újabb Androidos trójai kártevőre figyelmeztetnek, amely 20 nagyobb bank ügyfeleit célozta meg Ausztráliában, Új-Zélandon és Törökországban. A program a pénzintézetek ügyfeleinek mobilbankos bejelentkezési adatait próbálta ellopni.

A kártevőt az ESET rendszere Android/Spy.Agent.SI néven ismerte fel. A zsarolóvírus az áldozatok banki alkalmazásának hamis bejelentkezési oldalára vezette a felhasználókat, és mindaddig blokkolta a képernyőt, amíg meg nem adták a belépési adatokat.

A tolvajok ezek után már távolról is be tudtak lépni az áldozatok fiókjába és képesek voltak onnan pénzt utalni. A kártevő segítségével a bűnözők elküldték maguknak a fertőzött készülék összes beérkező SMS üzenetét, majd törölték ezeket a felhasználó eszközéről.

"Ez a módszer lehetővé teszi a kétfaktoros SMS-alapú hitelesítés megkerülését, anélkül, hogy gyanút keltene a készülék tulajdonosában" - mondta Lukáš Štefanko, az ESET androidos kártevőkre specializálódott víruskutatója.

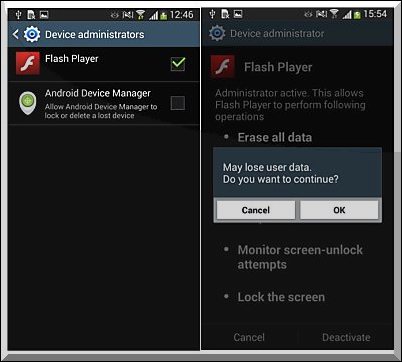

A trójai program a Flash Player alkalmazás utánzataként terjed. Miután letöltötték és telepítették az alkalmazást, az adminisztrátori jogokat kér a készülékhez, így megvédi magát a könnyű eltávolítás lehetőségétől.

Ezt követően az alkalmazás ellenőrzi, hogy milyen banki alkalmazás van telepítve a készülékre, és előkészíti azokhoz a hamis bejelentkezési képernyőt.

Amint a felhasználó megnyitja a banki alkalmazást, már ezzel a megtévesztő képernyővel találkozik, és mindaddig nem tud kilépni, amíg meg nem adja adatait.

A kártevőt folyamatosan fejlesztik a bűnözők, amíg első verziója viszonylag egyszerű felépítésű volt, az újabb típusai egyre jobb megtévesztési és titkosítási funkciókkal rendelkeznek.

Mivel időnként a hivatalos Google Play áruházba is bekerülnek kártékony programok, ezért nem elég azt hangsúlyozni, hogy csak megbízható forrásból telepítsünk applikációkat, hanem mindenképpen érdemes az Android rendszeren is naprakész vírusvédelmi - például az ESET Mobile Security - programcsomagot használni. További információ elérhető az ESET blogján.

2016.03.16. 21:52:44

Hóhér az utolsó barátod · http://internetszemete.blog.hu 2016.05.02. 21:44:27

Ha netán valaki víruskeresőkhöz értő egyén idetévedne, lenne hozzá egy kérdésem: miért van az, hogy kb. egy év alatt olyan hihetetlenül primitívvé váltak az androidos keresők?

Avast-ot használok, inkább csak placeboként, mert volt szerencsém látni a virustotal-on, hogy hatvan keresőből három ismert fel egy vírust, egy héttel később még mindig és csak két héttel később jött hozzá még kb. harminc, de az azóta eltelt hónapban semmi változás, ugyanaz a harminc+/-két-három kereső találja fertőzöttnek a mintát.

Visszatérve a kérdésemre: miért lettek ennyire primitívek ezek a nyomorultak, hogy eltűntek a hangolási lehetőségek (pl. heurisztika ki/bekapcs, erősségének állítása stb.), a jelzett "hibákról" a legtöbb semmit sem mond, csak annyit ír, hogy "x darab y típusú hibát találtam, akarod-e javítani?".

Egy mellényúlás miatt megvolt az esélye, hogy begyűjtött a mobilom valami szemetet.

A meglévő kereső mellé egyesével letöltöttem, futtattam, majd eltávolítottam:

AVG, Kaspersky, Norton, Eset, CM, 360 Security, Dr. Web antivirus, meg még két vagy három keresőt, ami most nem ugrik be, szinte mind így viselkedett. Valódi kártevőt persze egyik sem talált.

virustotal.com/en/url/230a6adb1bbe3fc7577980f976111fcfaa63d6d4ee25712c5ba623cb86678d5a/analysis/ - ez volt a gyanús script, azóta sem tudom, hogy csinál-e valami disznóságot vagy csak a quttera.com tévedett.

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2016.05.04. 06:17:03

Jar erre madar is es elo ember is :-)

Utananezek a linknek es visszajelzek.

Hóhér az utolsó barátod · http://internetszemete.blog.hu 2016.05.04. 09:00:56

Létezik olyan kártevő, ami miután megfertőzött egy androidos mobilt, képes pl. Windows-t is továbbfertőzni, amikor usb-n összedugom őket?

Ugyanis a múltkor olvastam egy hírt, hogy repülőgép fedélzeti rendszereket fertőztek a töltési céllal, USB-n rájuk csatlakoztatott mobilok.

Nekem hülyeségnek tűnt, a forrásom meg a bulvármocsok belseje, szóval... khm... de most kicsit tartok tőle, hogy hátha mégsem akkora marhaság.

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2016.05.09. 21:36:30

Üdv!

Mellékelem a mobilos kollégám által írt választ:

"Kedves Kommentelő!

Az ESET Mobile Security for Android terméket illetően tudok érdemben nyilatkozni a témában, sajnos a többi gyártó fejlesztői politikáját és annak okait nem ismerem.

Az ESET Mobile Security for Android szerencsére az elmúlt évek során nem lett primitívebb, sőt víruskereső motor- és funkcionális fejlesztéseken is átesett. A fejlesztésekkel kapcsolatos változásokról az alábbi oldalon a Changelog szövegre kattintva olvashat:

www.eset.com/za/download/home/detail/family/25/

A mobil védelmi programok szegényes beállítási lehetőségeit illetően alkalmazásunkat részletesen testre lehet szabni, beállíthatja a keresőmotor alaposságát az ellenőrizendő célterületeket vagy a keresés ütemezését is a többi szolgáltatás (Lopásvédelem, SMS- és hívásszűrő, Adathalászat elleni védelem Biztonsági audit, stb…) finomhangolásáról nem is beszélve. A víruskeresés eredményeit illetően esetünkben rendelkezésre áll egy riasztás alkalmával a kártevő típusa, a kártevő helye, illetve azok a lehetőségek, hogy karanténba szeretné-e helyezni a felhasználó az adott állományt vagy szeretné figyelmen kívül hagyni a riasztást. Amennyiben a figyelmen kívül hagyást választja a felhasználó, úgy a fertőzést akár egy mellőző listába is fel lehet venni azért, hogy a későbbiekben ne jelenjen meg újra az adott riasztás.

A program beállíthatóságának részletességét illetően az ESET Mobile Security for Android fejlesztésekor szem előtt tartottuk azt, hogy alkalmazásunk tudása gyarapodjon, funkciói bővüljenek, ugyanakkor a kezelői felülete legyen átlátható könnyen kezelhető és intuitív.

Az Ön által említett gyanús linket megvizsgáltuk a víruslaborunkban, a birtokunkban lévő információk alapján nem találtunk semmilyen fertőzésre utaló nyomot, amennyiben esetleg tud valamilyen plusz információval szolgálni a fertőzést illetően (az eszköz szokatlan működése, felugró reklámoldalak, lassulás, stb) azt szívesen vennénk, az eddigiek alapján ez az URL és az állomány egyelőre nem mondható fertőzöttnek."

Hóhér az utolsó barátod · http://internetszemete.blog.hu 2016.05.09. 22:32:39

A "primitív" jelzőt egyébként nem sértésnek szántam, csak zavar a trend, hogy a biztonsági szoftverek szinte kizárólag a tudatlan felhasználók igényeit próbálják kielégíteni, sokszor még azt is titokban tartják, hogy ha találtak valamit, akkor pontosan mi a problémás, konkrétan hogyan akarja javítani (eset nem csinált ilyet, csak a UI... erre mondják manapság, hogy "letisztult" ;) )

Az említett link kapcsán még nem jelentkezett semmilyen gond, csak a quttera riasztása miatt aggódtam egy kicsit. Leszedtem wget-tel az oldalt, nem láttam benne semmi aggasztó dolgot, de én nem vagyok szakember ezen a területen.