Az ESET által korábban már leleplezett veszélyes androidos trójai kártevő újra felbukkant a Google Play áruházban. A játékalkalmazásba beépült program elsődleges célja változatlanul a bankkártya adatok ellopása. Az ESET szakembereinek elemzéséből az is kiderül, hogyan működik a károkozó, miként távolítható el és hogy miképpen védekezhetünk a hasonló támadások ellen.

A BankBot elnevezésű trójai program folyamatosan fejlődött az év eleje óta, és jelent meg különböző verziókban a Google Play áruházban és azon kívül is.

Az ESET által felfedezett változat, amely szeptember 4-én tűnt fel a mobilos alkalmazástérben, elsőként ötvözi a kártevő fejlődése során elért összes funkciót: javított kód elrejtés, kifinomult kódbejuttatási funkció és az Android hozzáférhetőségi szolgáltatását kihasználó ravasz fertőző mechanizmus.

Az Android hozzáférhetőségi szolgáltatásának kihasználását számos korábbi trójai programnál figyelték meg, a legtöbb esetben a Google Play áruházon kívül.

A SfyLabs és a Zscaler elemzései beigazolták, hogy a BankBot vírust terjesztő kiberbűnözők korábban sikeresen feltöltöttek egy alkalmazást a Google Play áruházba az Android hozzáférhetőségi szolgáltatásának kihasználásával, amely akkor azonban magát a banki kártevőt még nem tartalmazta.

A mostani incidensnél a vírus egy Jewels Star Classic elnevezésű játékba elrejtve került fel az áruházba. Fontos megjegyezni, hogy a támadók ezúttal a népszerű Jewels Star játék nevét használták, amely eredetileg az ITREEGAMER fejlesztése, és semmilyen formában nem kötődik a támadáshoz.

A tapasztalatok szerint sajnos évek óta gyakori forgatókönyv, hogy a népszerű mobiljátékok nevével visszaélve, azok hasonmásaiba, klónjaiba rejtenek el kártékony kódokat. Az ESET szakemberei haladéktalanul jelezték a vírus felbukkanását a Google biztonsági csoportjának, ám kártékony appot az eltávolítás előtt már sajnos közel 5000 felhasználó töltötte le és telepítette.

Miután a gyanútlan felhasználó letöltötte a GameDevTony által fejlesztett Jewels Star Classic játékot, egy működő androidos játékot kap ugyan, de a program emellett trójai funkciókkal is rendelkezik: az alkalmazásban rejtőzködő banki kártevő és a rosszindulatú szolgáltatások az előre beállított késleltetést követően várják az indítást.

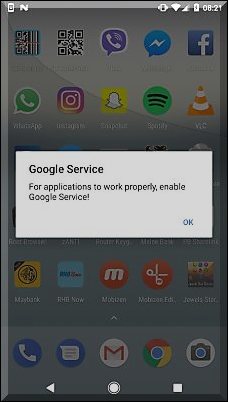

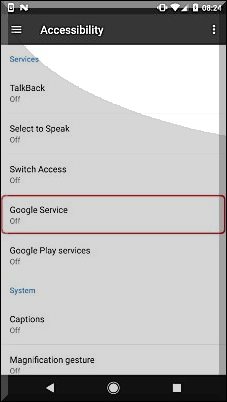

A rosszindulatú folyamatok 20 perccel a játék első indítás után veszik kezdetüket. A fertőzött eszköz képernyőjén egy figyelmeztetés jelenik meg, és arra kéri a felhasználót, hogy engedélyezzen egy „Google szolgáltatást”, amelynek tartalma mindig a felhasználó aktuális tevékenységétől függ, és nincs kapcsolatban a játékkal. Miután a felhasználó rányom az ’OK’ gombra, amely a figyelmeztetés eltüntetésének egyetlen módja, a program az Android Hozzáférések menübe navigálja, ahol a szolgáltatások és a hozzáférések kezelhetők. A hivatalos szolgáltatások között megjelenik egy új pont, amelyet a kártevő hozott létre. Rákattintva a Google felhasználói feltételei jelennek meg.

Ha a felhasználó aktiválja a szolgáltatást, megjelennek a kért engedélykérések: a felhasználó tevékenységének megfigyelése, az ablakok tartalmának lekérdezése, a böngészés bekapcsolása érintéssel, továbbfejlesztett webes lehetőségek bekapcsolása és a mozgások végrehajtása.

Ezek jóhiszemű jóváhagyása viszont sajnos elérést biztosít a kártevő saját hozzáférési szolgáltatásához, és szinte minden feladat végrehajtását lehetővé teszi számára, amelyre innentől a vírusnak csak szüksége lehet.

A jóváhagyás után, miközben a felhasználó a frissítés betöltésére vár, a kártevő az alábbi folyamatokat hajtja végre.

Engedélyezi az ismeretlen forrásból származó alkalmazások letöltését, telepíti és elindítja a BankBot kártevőt, a kártevő eszközadminisztrátorrá teszi a BankBot programot, alapértelmezett SMS küldő alkalmazásnak állítja be a BankBot vírust engedélyt ad más alkalmazásoknak is.

Ezek után a vírus következő feladatán, a bankkártyaadatok ellopásán dolgozik. Amikor a felhasználó elindítja a Google Play alkalmazást, a BankBot közbelép, és felülírja a hivatalos programot egy hamis űrlappal, amelyben a bankkártyaadatokat kéri. Ha ezeket a felhasználó beírja, akkor a program el is érte célját.

A BankBot az SMS kommunikáció során is közbelép, megkerülve így az eredetileg a biztonságunkat szolgáló kétfaktoros azonosítást.

Ha el akarjuk távolítani a kártevőt, úgy a Jewels Star Classic játék utáni kutatás önmagában sajnos nem elég, ugyanis a támadók gyakran változtatják a terjesztéshez használt alkalmazást. Ahhoz, hogy megtudjuk fertőzött-e az eszközünk, az alábbi jeleket keressük.

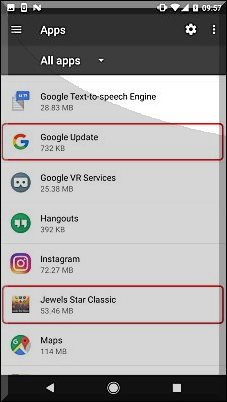

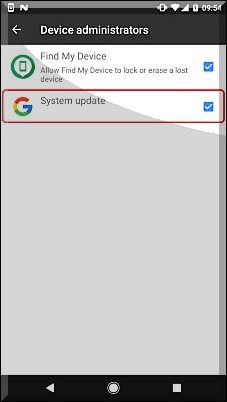

A Google Update elnevezésű alkalmazás (Beállítások-> Alkalmazások->Google Update); Aktív készülékadminisztrátor „System Update” (rendszerfrissítés) néven (Beállítások->Biztonság-> Készülékadminisztrátorok), illetve a „Google Service” figyelmeztetés többszöri megjelenése. A készülék manuális megtisztításához le kell tiltani a „System Update” adminisztrátori jogosultságát, majd törölni kell a “Google Update” és a fertőzött alkalmazást is.

És végül hogyan maradhatunk biztonságban? Használjunk megbízható mobilbiztonsági megoldást mobilon és táblagépen egyaránt, valamint tartsuk be az alábbi néhány tanácsot. Használjuk a hivatalos áruházat, amikor csak lehetséges. Bár időnként itt is előfordulnak incidensek, de még így is erőteljesebb a biztonság az alternatív áruházakhoz képest, a Google Play rendszeres ellenőrzési eljárásainak köszönhetően.

Ha kétségeink vannak egy alkalmazásról, akkor nézzük meg a népszerűségét a telepítések száma, az értékelések és a visszajelzések alapján. Miután bármit is elindítunk mobileszközünkön, nézzük meg, hogy milyen engedélyeket kér az alkalmazás. Ha a program a funkcióihoz nem társuló jogosultságokat kér, akkor olvassuk el figyelmesen ezeket, és csak akkor adjuk meg az engedélyt, ha teljesen biztosak vagyunk az alkalmazás megbízhatóságában.

Az elemzésről bővebben a WeLiveSecurity blogon lehet olvasni:

https://www.welivesecurity.com/2017/09/25/banking-trojan-returns-google-play/

Francoskrumpli · youtu.be/hi4spGkiPC4?t=245 2017.10.03. 20:57:34