Ismét egy kártékony kóddal kiegészített legális és jó hírű szoftver a terítéken, amelynek a szerverét feltörték, és a hivatalos oldalukon, a letöltési csomagokba ismeretlenek hátsóajtót nyitó trójai kártevőt rejtettek.

Ezúttal az Eltima ingyenes, különféle videó-formátumokat támogató Elmedia Player nevű lejátszó szoftvere vált áldozattá.

Október 19-én észlelték az ESET kutatói, hogy az Eltima szervereinek feltörésével olyan módosított letöltési csomagok jelentek meg a hivatalos letöltési oldalon, amelyek az OSX/Proton nevű trójai kártevőt is tartalmazták.

Az említett népszerű videólejátszó csomag (1 millió letöltést értek el idén nyárig) mellett a Folx nevű ingyenes letöltés vezérlő szoftver is kompromittálódott, ennek letöltési kódjába is belekerült a RAT (Remote Admin Tool) trójai.

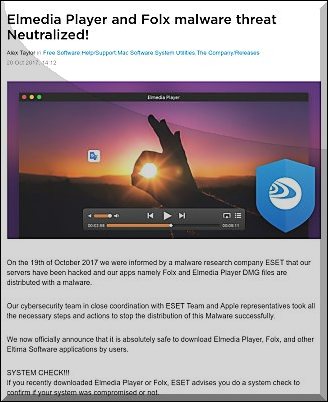

Az ESET haladéktalanul értesítette mind az Eltima fejlesztőit, mind pedig az Apple céget a felfedezésükről.

A szakértők szerint úgy tűnik, csak azok kerültek veszélybe, akik ellátogatva a weboldalra, manuális töltötték le a preparált rosszindulatú telepítő csomagokat. Akik a hagyományos, az operációs rendszerbe beépített automatikus frissítésre hagyatkoztak, azok viszont mentesek lehetnek a fertőzéstől.

A Welivesecurity posztja részletesen ismerteti a hátsóajtós kártevőt, amelynek kiaknázásával a távoli támadók a C&C szerveren keresztül különféle utasításokat adhatnak a fertőzött rendszernek, és ennek segítségével többek között fájlok készítése, másolása, törlése, tömörítése, illetve külső szerverekre való kiszivárogtatása is a képességek között található.

Időközben az Eltima blogján is közzétett egy bejegyzést, amelyben az elnézés kérésen felül a fertőzésre utaló jelek ismertetését, valamint a mentesítéshez adott tanácsokat is leírták, ami sajnos ha biztosra akarunk menni, az OS újrahúzást jelenti:

"A total system OS reinstall is the only guaranteed way to totally rid your system of this Malware. This is a standard procedure for any system compromise with the affection of administrator account."

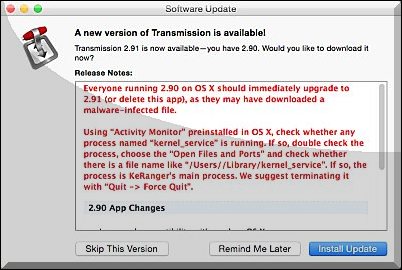

Emlékezetes lehet, hogy számos hasonló trójai incidens történt már korábban is, ha csak a Macintosh rendszert nézzük. Például a 2.90-es verziószámú Transmission alkalmazás feltörésével és megfertőzésével a BitTorrent közkedvelt kliensét veszélyes kártevők terjesztésére használták, itt 2016 márciusában történt az első támadás a KeRanger zsarolóvírussal, illetve Keydnap backdoor-ral. Az incidens érdekessége volt, hogy a támadóknak magát a Transmission hivatalos letöltési webhelyét sikerült megfertőzni, és a trójai kártevő itt is valódi, érvényes fejlesztői aláírással rendelkezett.

Idén májusban pedig a HandBrake tükörszerverére sikerült ismeretleneknek olyan trójaival kiegészített telepítő csomagot feljuttatnia, amely videó átkódolás mellett kémprogramot is tartalmaz.

Végül arról is essen szó, miképp előzhetjük meg az ilyen bonyodalmakat. Ha manuálisan töltünk le, akkor az a legjobb megoldás, ha még a telepítés előtt a letöltött csomag SHA1 hash ellenőrző összegét is egyeztetjük. A védekezésben még erősebb tanács, ha a beállításoknál csak a Mac App Store-ból származó programok futását engedélyező opciót választjuk ki, de emellett érdemes valamilyen kártevők elleni védelmet nyújtó biztonsági szoftvert - például ESET Cybersecurity for Mac - is futtatni a rendszeren.

Az egyébként a 2013-as Rajendar Kumar féle trójai fertőzésnél is nagyon tanulságos volt, hogy ha egy ilyen kártevő egyszer sikeresen átjut a 10.8-as Mountain Lion óta bevezetett Apple Gatekeeper Execution Prevention technológián, akkor innentől többé már nem történik további újabb ellenőrzés, vagy ismételt lekérdezés, vagyis a korábban használt (de akár közben vissza is vont) aláírással rendelkező és engedélyezett program innentől szabadon futhat a gépeken.