Sok jótanács szól arról, hogy Android esetében lehetőleg óvakodjunk az ellenőrizetlen letöltésektől, és mint az közismert, inkább részesítsük előnyben a hivatalos Google Play piacteret. Amiben persze van is ráció, meg ugye 100 százalékos biztonság tudvalévőleg nem létezik, ám időről időre sajnos ide is rendre becsúsznak fertőzött alkalmazások.

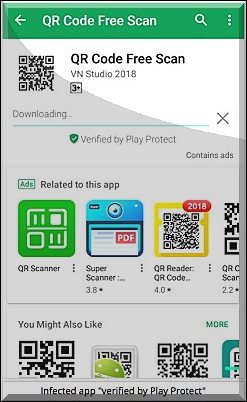

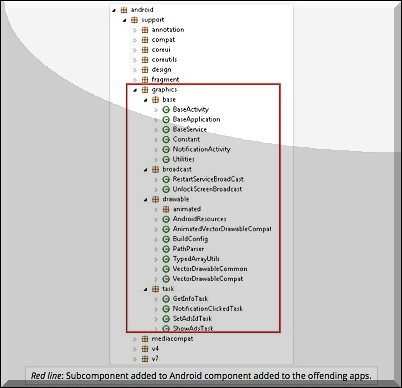

A most leleplezett rosszindulatú alkalmazások - amelyek közül van, amelyik már 500 ezer letöltésen is túl van - a szúrópróba szerű ellenőrzés dacára (micsoda meglepetés) megjelenhettek Google Play áruházban. Ezúttal hat QR kód olvasó, és egy okos iránytű került be úgy a hivatalos kínálatba, hogy a telepítés után azonnal nem is aktiválódtak a kártékony funkciók.

Néhány óra elteltével azonban egy olyan kártékony komponens is aktivizálódott, amely innentől kéretlen hirdetéseket kezdett el megjelentetni az áldozat telefonján, akár teljes képernyőn.

Ezek nem egyszerűen csak kéretlen weboldalak felbukkanó weboldalai voltak, hanem a kártevő képes volt arra is, hogy olyan megtévesztő rendszerszintű üzeneteket küldjön a felhasználónak, amelyek kattintható linkeket is tartalmaztak. A mostani akció célja nagy valószínűség szerint ezekre a hirdetési bevételekre utazott, az ezekből befolyó pénz miatt történt minden.

A támadók távolról képesek voltak frissíteni a meglátogatandó weboldalak listáját, tetszőleges értesítési üzeneteket tudtak létrehozni, amellyel igyekeztek becsapni a felhasználókat és rávenni őket, hogy kattintsanak a mellékelt hivatkozásokra.

Ha valaki régi törzsolvasó, talán még emlékszik az USSD kódokkal kapcsolatos incidensre. 2012-ben az úgynevezett USSD (Unstructured Supplementary Service Data) vezérlőkódok lehetővé tették a bűnözőknek, hogy távolról töröljenek adatokat a telefonkészülékekről, például úgy, hogy a felhasználót egy URL címre irányították, akár közvetlenül, akár egy egyszerű szöveges üzenettel vagy QR kód használatával.

A vírusvédelmi szakma hamar reagált a kritikus eseményekre, például akkor az ESET 24 órán belül ingyenes blokkoló programot készített, melyet a Google Play piactérről bárki letölthetett, majd később ezt be is építette a Mobile Security for Android védelmi csomagjába.

A mellékelt videón az látható, hogyan csapható be könnyen a felhasználó egy rosszindulatú QR kóddal.

A védekezésre visszatérve igaz, hogy a Play Protect napi 50 milliárd alkalmazást ellenőriz, de a töméntelen mennyiségű app, na meg a rengeteg alkalmazás frissítés miatt ez valóban szűk keresztmetszet.

Az időnként címoldalra kerülő incidensek ellenére valóban jobb, ha a negligáljuk a Google Play áruháznál nagyságrendekkel bizonytalanabb egyéb letöltési helyeket, ám valódi védelmet emellett sokkal inkább a készülékre telepített vírusvédelmi rendszertől remélhetünk.

666

Ez pedig kiemelten így van, ha még a rendszeres Android, illetve rendszerfrissítéseket sem kapjuk a telefonunkra, ha például az régi típus vagy egy kevésbé neves gyártó modellje. Emellett pedig ismeretlenektől ne fogadjunk el sem tudatmódosító cukorkát, sem pedig kétes QR kódokat ;-)

kublerek · www.vasalobolt.hu 2018.03.29. 07:45:09