Indítsa újra a routerét! Maga az FBI javasolja ezt a feltehetően orosz hackerek által terjesztett VPNFilter nevű vírus megfékezéséhez. Vajon érdemes megfogadni a tanácsot, és ha igen, akkor hogyan tegyük meg ezt biztonságosan? Az ESET szakemberei összegyűjtötték a legfontosabb tennivalókat a kisvállalkozások és az otthoni felhasználók körében alkalmazott routerek kapcsán.

Az elmúlt napokban kiderült, hogy a kártevő hatása sokkal kiterjedtebb, mint korábban gondolták. Az eddig ismert fertőzött eszközök mellett további 56 modellről és 5 új gyártóról derült ki, hogy érintett, és még több bejelentés várható. Így bármilyen eszközzel is rendelkezünk, akár a listán van, akár nem, érdemes a szakemberek által javasolt lépéseket megtenni (kivéve, ha az internetszolgáltatónk biztosított minket arról, hogy eszközeink nem érintettek).

Az ESET szakemberei 8 rövid pontban összegezték a legfontosabb kérdéseket és válaszokat azon tapasztaltabb felhasználók számára, akik már csináltak router reset-et, azaz visszaállították korábban a gyári beállításokat. De emellett azok is választ kapnak kérdéseikre, akik kevésbé járatosak az útválasztók világában.

1. Mi történt? 50 országban több mint 500 000 útválasztót fertőzött meg a VPNFilter nevű kártevő.

2. Mit tegyünk? Indítsuk újra a routert - kapcsoljuk ki, várjunk 30 másodpercet, majd kapcsoljuk be újra! Ez segít felülkerekedni a rosszindulatú programon.

3. Ki érintett? Ez a fenyegetés elsősorban a kis irodai és otthoni (small office and home office - SOHO) routereket érinti, amelyek listája lentebb található.

4. Mi van, ha az útválasztó nincs a listán? A VPNFilter továbbra is veszélyezteti a routereket, így az újraindítás minden SOHO router esetében szükséges.

5. Az újraindítás ugyanaz, mint a visszaállítás (reset)? Nem! A reset törli a konfigurációs adatokat és visszaállítja a routert a gyári alapértékekre. Ne állítsuk alaphelyzetbe az útválasztót, hacsak nem tudjuk újra beállítani, és rögzíteni a konfigurációs adatokat, pl. admin jelszó, SSID stb.

6. Mi van akkor, ha a routert az internetszolgáltatónk nyújtja? Ilyenkor kapcsolatba kell lépnünk a szolgáltatóval és meg kell kérdezni a tennivalókat, ha a cég eddig még nem küldött erről tájékoztatót.

7. Milyen más védelmi intézkedéseket tehetünk? Frissítsük a routert a legújabb firmware-re, módosítsuk az alapértelmezett jelszót és tiltsuk le a távoli hozzáférést.

8. Az ESET képes detektálni ezt a kártékony programot? Igen, az ESET mldásai Linux/VPNFilterként észlelik a kártevőt.

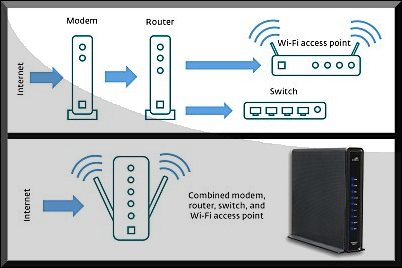

A szakértők a kevésbé járatos felhasználókra gondolva összeraktak néhány alapinformációt is magukról az eszközökről és a tennivalókról. Mi is az a router? A routerek, avagy útválasztók a hálózatok közötti forgalmat kezelik: szó szerint az adatokat átirányítják egyik digitális eszközről a másikra. Például, ha otthoni laptopunkat az e-mailjeink olvasásához használjuk, az üzenetek jellemzően az internetes szolgáltatótól kapott eszközön keresztül érkeznek a számítógépre.

Bár számos lehetséges konfiguráció létezik, az alábbi felállás a legelterjedtebb: modem>router>Wi-Fi (vezeték nélküli) hozzáférési pont. Amint ez az ábrán látható, ezek a funkciók különálló eszközöket igényelnek, de akár egyetlen eszközbe is integrálhatók.

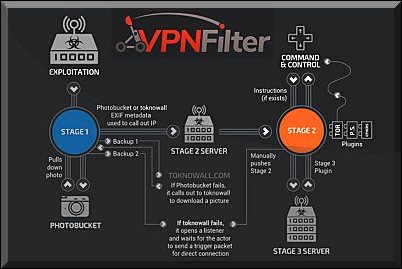

Május 25-én az FBI nyilatkozatot adott ki arról, hogy külföldi (feltehetően orosz) kiberbűnözők otthoni és irodai routereket és más hálózati eszközöket (pl. NAS) támadnak világszerte. A rosszindulatú programot felfedező Cisco Talos csoport szakemberei VPNFilter-nek nevezték el a kártevőt.

A kód felhasználható az internetes forgalom megfigyelésére és az eszközök távoli irányítására. Megoldásként az FBI az eszközök újraindítását javasolja.

Újraindítás vagy visszaállítás? Miért állítanánk vissza az útválasztón a gyári beállításokat, ha egy újraindítás is elég? A fertőzés esetén a VPNFilter vírus bizonyos kódjai az eszköz nem felejtő memóriájába íródnak, így ez a rész nem távolítható el egy sima újraindítással. A megmaradt kód lehetővé teszi az eszköz számára, hogy újraindulás után csatlakozzon egy webes tartományhoz és friss vírust töltsön be a memóriába. Szerencsére ezt a tartományt már az FBI felügyeli, így ha nem távolítottuk el a VPNFilter kódot a nem felejtő memóriából, eszközünk akkor is védett az új kártevők letöltésétől, azonban kérdés, hogy meddig, és milyen további problémákat okozhat a megmaradt kód.

Az esetleges visszaállítás után viszont nekünk magunknak kell újrakonfigurálni az eszközt, megfelelően beállítani az egyedi jelszavakat, és a konfigurációs adatokat.

Mit tehetünk még? A folyamatos védelem érdekében megbízható biztonsági szoftvereket kell futtatnunk minden hálózathoz kapcsolódó eszközön, mint a laptopok, számítógépek, táblagépek, okostelefonok és okos TV készülékek. Az, hogy a VPNFilter kártevő elvileg csak a kisvállalkozásokat és az otthoni eszközöket sújtja, még nem azt jelenti, hogy a nagyobb vállalatoknak nem kell félniük.

A szakértők tapasztalata szerint néhány a listázott készülékekből valószínűleg megtalálható a nagyobb vállalati hálózatokban is, vagy csatlakozik azokhoz. Az eszközök így a vállalatok rémálmát jelentő shadow IT részei, vagy kis fiókirodákban használják a berendezéseket, szabályozatlan körülmények között. Ráadásul a távolról dolgozó munkatársak is komoly problémát jelentenek, hiszen csatlakoznak a belső hálózathoz, és belépnek a szerverekre is.

A biztosan veszélyeztetett routerek listája (a teljes lista idővel további típusokkal is bővülhet még):

Asus: RT-AC66U, RT-N10, RT-N10E, RT-N10U, RT-N56U, RT-N66U

D-Link: DES-1210-08P, DIR-300, DIR-300A, DSR-250N, DSR-500N, DSR-1000, DSR-1000N

Huawei: HG8245

Linksys: E1200, E2500, E3000, E3200, E4200, RV082, WRVS4400N

Mikrotik: CCR1009, CCR1016, CCR1036, CCR1072, CRS109, CRS112, CRS125, RB411, RB450, RB750, RB911, RB921, RB941, RB951, RB952, RB960, RB962, RB1100, RB1200, RB2011, RB3011, RB Groove, RB Omnitik, STX5

Netgear: DG834, DGN1000, DGN2200, DGN3500, FVS318N, MBRN3000, R6400, R7000, R8000, WNR1000, WNR2000, WNR2200, WNR4000, WNDR3700, WNDR4000, WNDR4300, WNDR4300-TN, UTM50

QNAP: TS251, TS439 Pro, Other QNAP NAS devices running QTS software

TP-Link: R600VPN, TL-WR741ND, TL-WR841N

Ubiquiti: NSM2, PBE M5

Upvel: Még nem tudni pontosan, mely eszközök érintettek.

Fazakas László 2018.06.14. 14:41:22

Aki ilyen módon embertársai kárára tesz, és/de/vagy még az szerint is él, vagy "dolgozik",

az nem érdemli meg igazán naponta a kézmosásához használatos melegvizet, de még beszédjéhez se a levegőt!!!

Kerteszradio 2018.06.15. 09:31:03

Vanek_úr 2018.06.16. 21:11:58

Vagyis az egész úgy hülyeség, ahogy van. Mintha egy vírus bekerülne a számítógépbe, és egy újraindítás után már biztosan tökéletesen tiszta lenne a gép; és ezek után már nem is kerülhetne be újra a gépre. Pedig de...

FogarasiArpi 2018.06.17. 01:02:29

Jó eséllyel ez elég védelmet kell, hogy biztositson.

Ez a cikk amúgy valóban egy fa...ság. "Állitsd le 30 mp-re.", ok....és utána?

2018.06.17. 20:21:08

Vagy WTF???

2018.06.17. 20:21:53

2018.06.17. 20:23:26

Vanek_úr 2018.06.17. 21:27:40

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2018.06.17. 21:28:45

"7. Milyen más védelmi intézkedéseket tehetünk? Frissítsük a routert a legújabb firmware-re, módosítsuk az alapértelmezett jelszót és tiltsuk le a távoli hozzáférést."

A hivatalos közlemény alapján Linux/VPNFilter.A-ként detektálja a fertőzést

www.virusradar.com/en/Linux_VPNFilter.A/description

Hogy ezt most a hálózati forgalomból, vagy a Connected Home Monitorral nézi, tényleg nem tudom, de utánanézhetek.

help.eset.com/eis/11/en-US/idh_page_homenetwork_protection.html