Úgy tűnik, folyamatosan érkeznek az újabbnál újabb próbálkozások a bűnözőktől, ezúttal a Health Canada nevében bukkant fel egy olyan kártékony Android app, amely a koronavírusos találkozások ellenőrzését, biztonságosabbá tételét ígérte, ám ezt az ígéretét nem teljesítette, sőt kifejezetten kellemetlen mellékhatásokat okozott. Vagy mégsem rovatunk újabb darabja következik.

A Covid-19 Tracer App nevű program mindössze pár nappal azt követően kezdett terjedni, hogy a kanadai kormány hivatalosan is bejelentette szándékát egy országos, önkéntes nyomkövető alkalmazás fejlesztésének támogatására, amelynek COVID Alert nevet adták. A hivatalos alkalmazást az Ontario tartományban történő tesztelésre várhatóan a következő hónapban indítják majd el, ám egy rosszindulatú app igyekezett meglovagolni ezt az előzetes érdeklődést, és megtéveszteni a figyelmetlen felhasználókat.

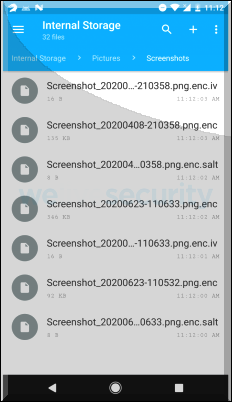

Ha valaki ezt az alkalmazást telepítette, akkor a CryCryptor nevű zsarolóvírus áldozatává vált, a ransomware pedig a mobileszköz állományait - pontosabban az összes leggyakoribb fájltípust - egy véletlenszerűen generált 16 karakteres kulcs AES segítségével titkosította, majd az eszköz "szokásos" zárolása helyett egy readme_now.txt fájlt hagyott maga után az érintett mappákban.

Az ESET víruslaborjának kutatói vették észre a tweetet, amelyben ezt a trójai alkalmazást tévesen banki kártevőként jelölték meg. Miután kielemezték a CryCryptor ransomware-t, rájöttek, hogy a kártevő egy "Improper Export of Android Components" nevű ismert sebezhetőséget használt ki.

Ám ennél is jobb hír, az ESET vírusvédelmi csapatának sikerült létrehozni egy dekódoló eszközt azok számára, akik ennek a ransomware-nek az áldozatává váltak. A külön kiterjesztéssel rendelkező, használhatatlan állományok így offline, váltságdíj fizetés, és a C&C szerver igénybevétele nélkül is helyre tudják állítani a titkosított fájljaikat.

Az ingyenesen letölthető CryDecryptor segédprogram használatáról egy külön bemutató videót is feltöltöttek a YouTube oldalára.

A CryCryptor egy új ransomware család, amely eredetileg egy a GitHub-on található CryDroid-nak nevezett nyílt forráskódon alapul. Az idővonalon jól látszik, hogy egy ilyen kód felelőtlen publikálása hogy vezetett igen rövid alatt valódi támadásokhoz.

A feltöltés napján azonnal tesztelték a VirusTotal oldalon, majd majd másnap már beregisztrálták az első olyan kanadai domaint, amely a rosszindulatú Covid-19 Tracer App letöltésére buzdított.

Az ESET a fenyegetésről azonnal értesítette a kanadai kiberbiztonsági központot, valamint a GitHub-ot is a nyílt forráskódú ransomware miatt.