A karantén időszak és az intenzív homeoffice miatt már hónapok óta előtérbe kerültek a céges online konferenciákra alkalmas szoftverek. Ezek között a Zoom sikeresen kivívta magának a leghírhedtebb cimkét, és valljuk be, mindezt nem is alaptalanul.

A biztonsági hiányosságaik már eddig is sok szalagcímet produkáltak. Maga a Zoom alapvetően egy könnyen használható konferencia program, melynek fejlesztői utólag azzal védekeztek, hogy sajnos nem voltak felkészülve a tömeges vállalati használat kihívásaira.

A márciusi zárlat után olyan kritikus hibák, hiányosságok derültek ki, amelyeket aztán távoli támadók szépen ki is használtak. Hogy csak párat említsünk: eredetileg end-to-end titkosítást ígértek, ami viszont mégsem volt igaz, csak szerver oldali volt, ezt aztán később nyilvánosan be is ismerték.

Aztán jöttek a különböző további negatívumok, például API hiba, Kína felé továbbított adatforgalom, és nyilván az is elijeszthetett sokakat, amikor felkerült a publikus netre jó 15 ezer korábbi privát konferencia beszélgetés videó anyaga. Nagy gondot okozott emellett az is, hogy a konferenciákba illetéktelenek is képesek voltak beletrollkodni, amit rosszindulatú elkövetők trágár szavakkal, durva képekkel vagy videókkal szintén kihasználtak.

Az pedig már csak hab volt a tortán, amit a TheRegister leplezett le: idén március végén gyorsan és észrevétlenül átírták a korábbi privacy policyt, hogy legalább onnantól már nem adják el automatikusan a felhasználói adatokat a hirdetőknek.

A hibák egy részét eközben már javították a fizetős prémium verzióban, a biztonsági fenyegetések egy kisebb hányada a megfelelő beállításokkal volt elkerülető, emellett pedig a cég májusban pedig felvásárolta a KeyBase nevű security startup céget, amely lépéssel szintén igyekeznek elindulni a nagyobb biztonság, és felhasználói bizalom irányába.

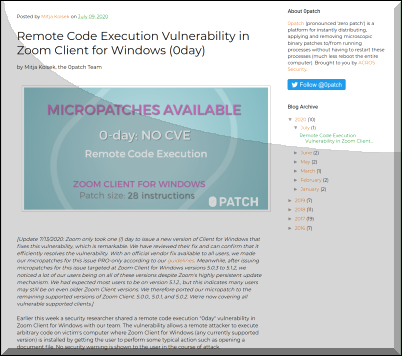

Az is igaz, hogy a használatáról mindezek ellenére a biztonsági szakértők azóta is eléggé lebeszélnek mindenkit. Most viszont az a legfrissebb, pár napos hír, hogy egy újabb kritikus besorolású zeroday hibát azonosítottak a programban.

A hiba állítólag csak a régebbi, azaz Windows 7-es és Windows Server 2008 R2 rendszereket érinti, az újabb Windows 8-as és 10-es operációs rendszer változatait tehát elvileg nem. A biztonsági rés valóban elég súlyosnak látszik, ugyanis lehetővé teszi a távoli támadók számára, hogy észrevétlenül tetszőleges kódfuttatást hajtsanak végre az áldozat számítógépén - bármely verziójú Zoom Client for Windows használata esetében.

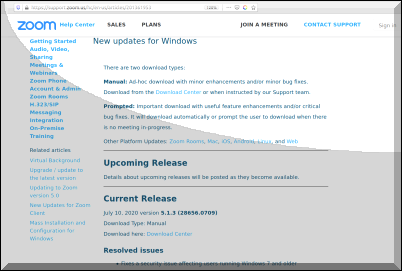

Ennek kiküszöbölésére először csak egy micropatch állt rendelkezésre, aztán mostanra elkészült a hivatalos új 5.1.3 hibajavított programváltozat is, aminek használatát emiatt a fejlesztők erősen ajánlják.

Ha valaki tehát Zoom-ot használ, főképp ha korábbi Windows fut a gépén, akkor okvetlenül frissítsen. Ha pedig inkább más alternetívákat választana, akkor ennél jóval biztonságosabb helyettesítő lehet többek közt a Microsoft Teams vagy a Cisco Webex fizetős szoftvere.

De akár nyílt forráskódban is lehet találni bíztató megfelelő megoldásokat, ha a szervert akár mi magunk is akarjuk/képesek vagyunk üzemeltetni - akkor például a GNU licenc alatt futó BigBlueButton is lehet a barátunk.

Webex fan 2020.07.20. 10:08:55