A ransomware történelemben - ha csak a legújabbkori történéseket vesszük - 2008-ban jelentkezett a GPCode kártevő egy új változata, amely különösen erős, 1024 bites RSA titkosítással kódolta el a felhasználó adatait (például .DOC, .JPG, .PDF), majd letörölte azokat.

Ha végzett, akkor üzenetet küldött a felhasználónak, hogy az állományai túszul lettek ejtve, és némi készpénz fejében felajánlotta a titkosítást feloldó kulcsot. Pár év szünet után aztán 2013-tól kezdett el romlani a helyzet: a CryptoLocker és társai azóta is tömegesen megkeserítik az életünket e recept szerint.

Alig pár évvel később, 2015-ben aztán a "nemzetközi helyzet fokozódott" a Chimera színrelépésével. Senki nem örült ennek az új evolúciós lépcsőfoknak, amely a titkosított állományokat már nem csak zárolta, de a zsarolás azzal is kiegészült, hogy nem fizetés esetén a bizalmas dokumentumokat azonnal fel is tölti egy nyilvános weboldalra - ez elsősorban a céges áldozatoknak lehet roppant kellemetlen.

És hogy az ívet tovább folytassuk, mostanra már szinte futószalagon láthatunk olyan incidenseket, amelynél neves cégek szenvednek el ilyen támadásokat, például 2020. áprilisában a Lockheed-Martin, a SpaceX, a Tesla, a Boeing, a Honeywell, a Blue Origin, a Sikorsky és még sokan mások kerültek nehéz helyzetbe.

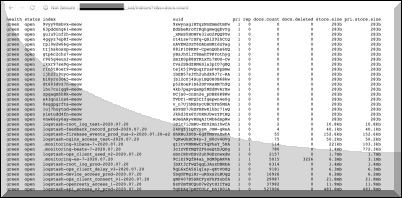

Most pedig egy olyan még újabb hullám vette kezdetét, ahol célzottan a netes adatbázisok állnak a szőnyeg szélén, és ha nincs rajtuk sapka, akkor jön az automata szkript és az agresszív adatvesztés. Egész pontosan a korábbi Elasticsearch és MongoDB adatbázisokat ért intenzív támadások után most már egészen iparszerűen további célpontok kerültek veszélybe: többek közt a Cassandra, CouchDB, Redis, Hadoop, Jenkins és Apache ZooKeeper rendszerek.

A támadás pedig abból áll, hogy ha az interneten nem biztonságos, hibásan konfigurált adatbázist, nyitott Windows megosztást találnak, akkor kíméletlenül felülírják, megsemmisítik az adatokat.

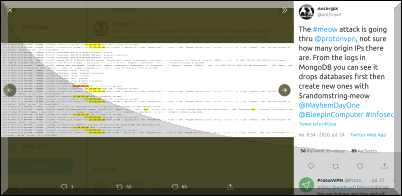

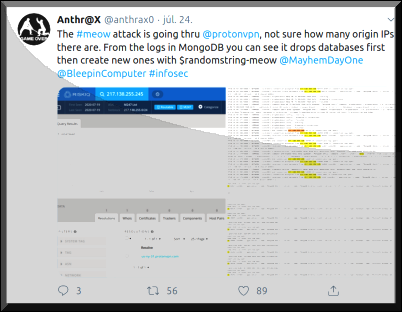

A kutatók "Meow" azaz "minyau" támadásnak nevezték el az incidenst, ugyanis az állományok felülírásakor ezt a karaktersorozatot illesztik be. A támadások megfigyelések szerint egy idő óta a ProtonVPN IP-címeken keresztül folytatják, az okok és miértek egyelőre nem ismertek, vagyis nem tudjuk mi a dolog célja. Mert rombolás-felülírás után nincs miért váltságdíjat kérni, így az itt teljességgel hiányzik.

Addig is a biztonságos konfigurálás, a gyors hibajavító frissítések, a naprakész vírusvédelem és a rendszeres mentések lehetnek az eszközeink a hasonló kockázatok csökkentésére, elkerülésére.