Egy korábban nem ismert rosszindulatú trójai szoftvercsaládot fedeztek fel az ESET kutatói, amely kártékony torrenteken keresztül terjedve többféle trükköt is bevet annak érdekében, hogy annyi kriptovalutától fossza meg áldozatait, amennyitől csak lehetséges - mindezt észrevétlenül.

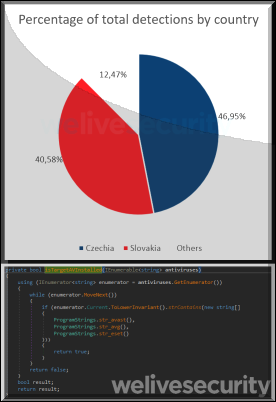

A KryptoCibule névre keresztelt kártevő a telemetrikus rendszer megfigyelései alapján úgy tűnik, hogy elsődlegesen eddig a Csehországban és Szlovákiában élő felhasználókat célozza meg. A vírus háromszoros fenyegetést jelent: felhasználja az áldozat erőforrásait kriptovaluták bányászatához, megpróbálja eltéríteni a tranzakciókat a vágólapra helyezett online pénztárca azonosító adatok kicserélésével, és kiszűri a kriptovalutával kapcsolatos fájlokat - mindezt úgy, hogy közben különböző technikák bevetésével igyekszik elkerülni az észlelést.

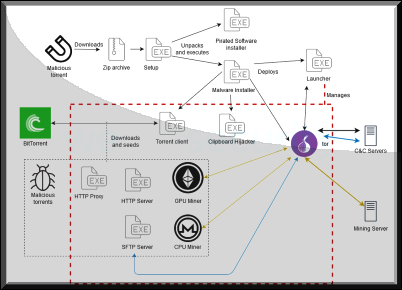

A KryptoCibule az internetes anonimitást lehetővé tévő Tor-hálózatot és a BitTorrent protokollt használja kommunikációs infrastruktúrájához.

A rosszindulatú program működése közben néhány legitim szoftvert is felhasznál. Ezek közül néhány - például a Tor és a Transmission torrent kliens - közös csomagban vannak a telepítővel; mások a futtatási idő során később töltődnek le, beleértve az Apache httpd és a Buru SFTP szervereket.

Erről számolt be Matthieu Faou, az ESET kutatója, aki ezt az új rosszindulatú szoftvercsaládot leleplezte és kivizsgálta.

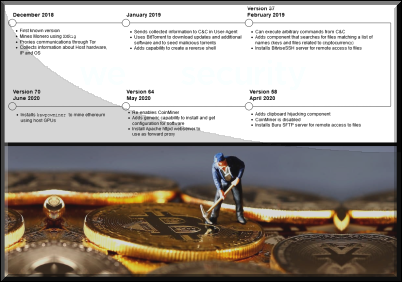

A kutatók sikeresen azonosították a napjainkban is aktív KryptoCibule több különböző változatát, így annak fejlesztése egészen 2018. decemberéig visszakövethetővé vált. A rosszindulatú szoftvert eddigi pályafutása során rendszeresen bővítették újabb képességekkel, és úgy tűnik, továbbra is folyamatos fejlesztés alatt áll.

Az áldozatok döntő többsége Csehországból és Szlovákiából származik, ezt tükrözi a fertőzött torrenteknek otthont adó weboldalak felhasználói adatbázisa is. Szinte az összes kártékony torrent állomány megtalálható az uloz.to fájlmegosztó oldalon, amely mindkét országban nagy népszerűségnek és látogatottságnak örvend.

Faou szerint a KryptoCibule háromféle módon használja fel a fertőzött gazdagépeket a kriptovaluták megszerzése érdekében: kriptobányászattal, valamint a vágólapra tett adatok megszerzésével és a fájlok kiszűrésével. Valószínűleg a rosszindulatú szoftver operátorai több pénzt kereshettek kriptopénztárcák adatainak ellopásával és kriptovaluták bányászásával, mint a vágólapról megszerzett adatokkal, az így generált bevétel ugyanis önmagában vélhetően nem teszi eléggé jövedelmezővé a tevékenységet a szükséges fejlesztési költségekkel szembe állítva.

További technikai részletek a WeLiveSecurity oldalán található KryptoCibule: The multitasking multicurrency cryptostealer című blogbejegyzésben olvashatók.

John Doe3 2020.09.12. 21:27:09

Head Honcho 2020.09.13. 08:57:06