Sok meglepő dologgal találkozhattunk már az évek folyamán: a merevlemez cilindereit visszafelé eltitkosító Onehalf vírus, vagy éppen a nagy csinnadrattával beharangozott Windows Vista megjelenése után felbukkanó kártevő, amely az animált kurzorfájlok (.ani) kezelésével volt kapcsolatos, és a felfedezett hiba kihasználásával távoli kódfuttatást lehetett elérni a sebezhető rendszereken. Az utazásnak azonban koránt sincs még vége, ezúttal a Morze ABC-nek jutott szerep egy adathalász támadásban.

Samuel Finley Breese Morse, aki az elektromos jeltovábbításra képes távírót feltalálta 1837-ben, sosem gondolta volna, hogy élete főművét - amelyet például a Titanic óceánjáró 1912-es balesetében is használtak vészjelzés leadására - itt és most a 21-ik században újabb aktív bevetésen porolják le, és léphet elő, mint a Vadlibák mozifilm kiöregedett egykori veteránjai.

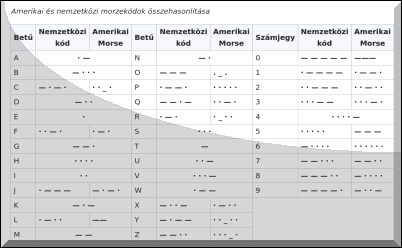

A Morze kód egy olyan kommunikációs módszer, amely a hagyományos latin betűs szöveget és számokat képes átalakítani kétállapotú jelek formájára: Ti a rövid, Tá a hosszú jel, és köztük igen lényeges, hogy legyen elegendő szünet.

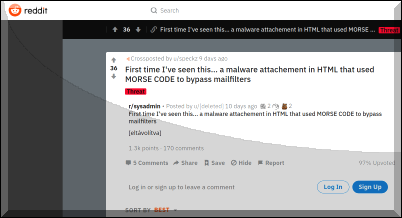

A Bleeping Computer írt arról az adathalász támadásról, amelyben feltűnt az évszázados távíró kód.

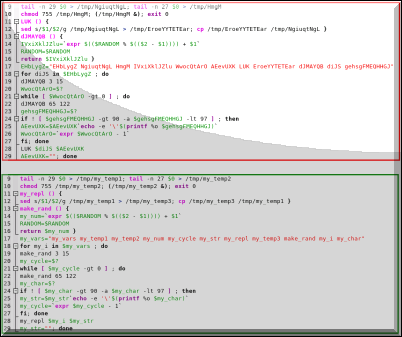

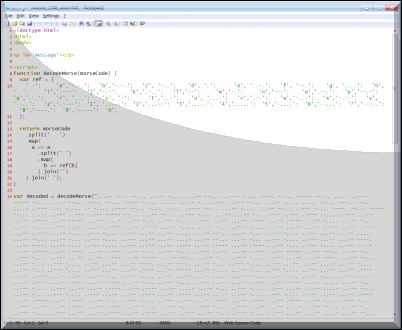

Idősebbek és katonaviseltek emlékezhetnek arra, hogy a szkriptes kártékony kártevők igyekeznek elkódolni, összezavarni (obfuscation) a mindenki által látható, olvasható forráskódot, hogy a kártékony linkek ne legyenek már első látásra bárki által olvasható formában közszemlére téve.

Nos ez eddig távírókód nélkül is remekül működött már évek, évtizedek óta. Leggyakoribb formában JavaScript, VBS (Visual Basic Script), Word Basic, illetve később VBA (Visual Basic for Applications) nyelveken találkozhattunk vele.

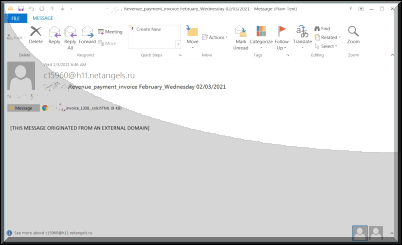

Mostani esetünkben viszont egy adathalász támadási kampány keretében olyan kéretlen e-mail terjesztettek, amely látszólag saját cégünk nevére érkező, valamilyen legitim külső partnercég számláját tartalmazza.

A melléklet azonban mégsem Excel tábla (ugye-ugye azt a fránya 26 éve alapértelmezetten kikapcsolt "ismert fájl típusok megmutatása" opciót minek is megváltoztatni, hiszen már a LoveLetter esetén is milyen remekül működött), csak annak látszik, hanem valójában egy HTML kód.

Ebben a hivatkozott kártékony weboldal URL címében szereplő betűk és számok a Morze kód alapján a decodeMorse() függvény hatására veszik fel az értéket.

A kódösszezavarás persze lehetett volna éppen bármi, ami az avatatlan áldozat elől képes eldugni az igazi link címét. A trükk felbukkanása viszont mindenképpen érdekessé és emlékezetessé teszi az incidenst.

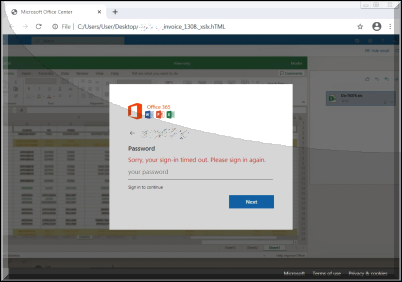

Az akció végső célja pedig különféle webhelyek belépési accountjainak ellopása, így például többek közt az Office365 loginjének.

A kód feldob egy hivatalosnak látszó ablakot (ha nincs hozzá hivatalos logo, akkor éppen az Office365-öt), amely arról tájékoztat, hogy állítólagos időtúllépés miatt újra be kell jelentkeznünk a rendszerbe, ám az adathalász ablakba begépelt login neveket és jelszavakat a kártevő összegyűjti és elküldi a távoli támadóknak.

A beszámoló szerint több cégnél is bepróbálkoztak már ezzel a módszerrel, és a felbukkanó ablak sajnos sokakat valóban arra sarkall, hogy abba gondolkodás nélkül azonnal begépeljék az azonosítóikat.

A kódösszezavarási trükk viszont tényleg .--- --- .--. --- --.- .- :-)

lcsaszar 2021.02.17. 13:17:12

Gösser söralátét 2021.02.17. 16:49:46

Bagatell. Egyre kevesebben értik ezt a nyalánkságot, guglival összeollózva meg nem kunszt összekeverni.