Na jó, ez a témakör hatalmas, és most csak egy icipici szeletét tárgyaljuk, de emellett előhúzunk néhány olyan előfordulást is a 35 éves vírustörténelem nagy kalapjából, amire talán már csak a nagyon régi motorosok emlékezhetnek.

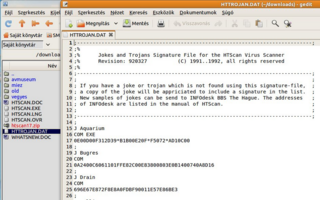

A vírusvédelem hőskorában - ezalatt most a 80-as évek végét értsük, a vírusirtók 1-2 havonta kaptak csak adatbázis frissítést, amiket az akkori MS DOS, sárga vagy zöld monokróm Hercules monitoros környezetben üzemelő gépeken, 1200, 2400 vagy 3600 baud-os betárcsázós modemmel (8 adatbit, 1 stop bit) léptünk be az olyan BBS oldalakra, mint például a VirNET. Ott szerepelt például a HTScan, amiben még szövegfájlban mi magunk editálhattuk a szignatúra szekvenciákat, amik az adatbázis felismerésben működtek.

Azóta persze már régóta tömörítve, kriptográfiai aláírással, titkosítva illik ilyen adatbázist készíteni, a lopás, illegális módosítás, célzott támadás megelőzése, a hitelesség megőrzése érdekében.

Ugyancsak a titkosítás témakörben említhetjük azt a bizonyos 2013-ban napvilágra került incidenst, amelynél Snowden jóvoltából az derült ki, hogy az RSA - ami ugyebár titkosítási termékeket fejleszt - az NSA kérésére szándékosan gyengített a titkosításon. 10 millió dollárért ugyanis egy jóval gyengébb, azaz könnyebben feltörhető véletlenszám-generátort tettek a BSAFE biztonsági eszköztárába, amelyben egyes vélemények szerint a Dual_EC_DRBG modul backdoort is tartalmazott.

Ezt az etikátlan hozzáállást többen, köztük a vírusvédelemmel foglalkozó Mikko Hypponen is élesen kritizálta, például a Twitteren kijelentette, hogy "az egész iparág nevében szégyelli magát". Sőt később emiatt a 2013-as RSA konferencián való előadói szereplését is lemondta.

Ugyancsak furcsa eset volt, amikor a korábban népszerű és ingyenes TrueCrypt titkosító alkalmazással szemben is kételyek merültek fel még 2014-ban. Akkor egy közösségi összefogás révén lezajlott egy biztonsági audit, amely azzal zárult, hogy nincs hátsóajtó a programban, mindenki bátran továbbhasználhatja. Majd egyszercsak váratlanul megszűnt, az anonimitásukat megőrző fejlesztők lehúzták a rolót, sokan NSA nyomást feltételeztek a háttérben. Egy svájci domain még egy ideig biztatott a folytatással, de ma már ez az oldal is üresen tátong.

Sőt, a 2015-ös Potao nevű kártevőcsaládot, amellyel ukrán tisztviselők és újságírók után is kémkedtek, egy olyan orosz nyelvű hamisított weboldalról terjesztették, amelyről a Truecrypt fájl- és lemeztitkosító szoftver egy módosított, rosszindulatú trójai változatát lehetett letölteni. A TrueCrypt esetében is, és később a bűnözőktől lefoglalt iPhone telefonoknál is láttunk olyan eseteket, ahol például Nagy Britanniában az el nem árult jelszó több évnyi súlyos börtönbüntetést vont maga után.

A SkyECC végponttól végpontig titkosított üzenetküldő alkalmazást fejlesztő Sky Global cég vezetőit most tavasszal azzal vádolták meg, hogy tudatosan és szándékosan vettek részt egy olyan bűnözői vállalkozásban, amely megkönnyítette a kábítószerek terjesztését az általuk kínált titkosított kommunikációs eszközök értékesítésével és szolgáltatásával. Felelős lenne Bill Gates azért, hogy ki használja a Windowst? És akkor a mostani hír, miszerint a belga rendőröknek "sikerült feltörni" a SkyECC csevegőalkalmazás titkosítását, és az így megszerzett információk birtokában 28 tonna kokaint foglaltak le.

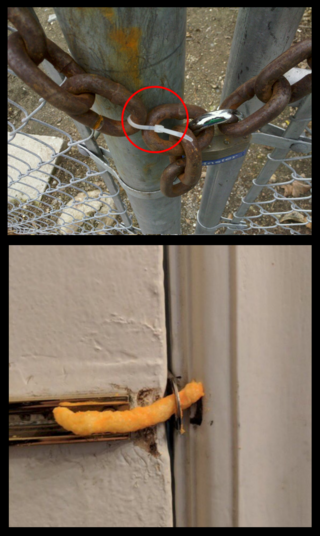

Mit jelenthet itt a "sikerült feltörés"? Nagyon sokféle dolog vezethetett eredményre anélkül, hogy magát a matematikai alapon működő rendszert valójában fel tudták volna törni, sőt igen valószínű, ha ez történt volna, úgy mindezt nem is hozták volna nyilvánosságra, hiszen akkor a jövőben titokban lehallgathatnának bármit. Sokkal valószínűbb, hogy trójai alkalmazással, billentyűzetnaplózóval, kémprogrammal jutottak eredményre, vagy egyéb módon kiszivárgott jelszavakkal, kulcsokkal tudtak eredményt elérni, vagy akár hamis frissítő szervereket üzemeltettek - ezt sosem fogjuk megtudni.

Időről időre felvetődik viszont, hogy a hatóságok beépíthessenek hátsóajtót a titkosító alkalmazásokba, ami nemcsak azt a veszélyt hordozza, hogy hamis biztonságérzetet nyújt a felhasználóknak, hanem azt is, amire például Bruce Schneier és Richard Stallman is rendszeresen figyelmeztetnek, hogy a vírusterjesztő, kémkedő bűnözők is kihasználhatják azokat. Amire volt is már példa a rootkitek esetében, ahol a "láthatatlan" könyvtár szabad prédává vált a rejtett vírusoknak, sőt ez akkoriban számos vírusvédelmi program előtt is észrevétlen maradt.

Nem is beszélve arról, hogy a titkosszolgálatoktól történő zeroday exploitok lopása sem példa nélküli. Ilyen volt az EternalBlue és a DoublePulsar nevű támadó eszköz, amelyeket az NSA-tól lopott el a Shadow Brokers hackercsapat, és ezt használták fel a 2017-es világszerte hatalmas károkat okozó WannaCry kártevő terjesztésénél.

Viszont ami számunkra kiemelendően fontos, hogy titkosítást nem csak a bűnözők használnak, sőt ennek alkalmazása nem csak hogy legitim, hanem egyenesen kívánatos, sőt egyenesen nélkülözhetetlen a magánélet, a céges információk, személyes adatok hatékony megóvása érdekében, nem is beszélve a GDPR által támasztott kötelezettségekről.

A palettán pedig számos megbízható lehetőség szerepel, a hétköznapi GPG-től a nagyvállalati központi menedzselésű programokig bezárólag, amiket érdemes használni.

Vaki Vaki 2021.04.11. 15:37:59

Hogy ugyanazok fejlesztik-e, azt nem tudni, de megmaradt nyílt forrásúnak és nagyon biztonságosnak.

Mindenesetre hatalmas dicséret a TrueCrypt csapatnak, inkább eldobták a felépített brandet, a befektetett időt-pénzt, de nem feküdtek le az NSA "kérésének".