P. Mobil rajongók előnyben, legalábbis ami a címadást illeti. Persze ez csak egy alkalmi cím, ám ha tovább nézünk, a Colonial Pipeline csővezetéket ért ransomware támadás és a végül kifizetett 4,4 millió dollár váltságdíj esetét, sokakban felmerülhet a kérdés, mi vezetett idáig, egyáltalán hogy történhetett meg ez?

Nem lehet, hogy talán éppen az az elképesztő csoda, hogy csak most került arra a sor, hogy egy ilyen komoly incidens megtörténjen? Volt már pár olyan támadás, adatszivárgás, ahol világosan bebizonyosodott, durva mulasztások kövezték ki a pokolba vezető utat.

Emlékezzünk például a LinkedIn 2012-es adatlopási ügyére, ahol 6.5 millió felhasználó adata került illetéktelen kezekbe, és az derült ki, hogy az üzemeltetők magánál a jelszó hashek kódolt tárolásánál az úgynevezett SHA-1 algoritmust szimplán használva nem támaszkodtak olyan megbízható kiegészítő technikákra, mint például a jobban véletlenszerűsítő, ezáltal a feltörésnek jóval ellenállóbb úgynevezett Salted eljárás, megnövelve ezáltal a jelszó hash hosszát, és egyúttal a bonyolultságát is.

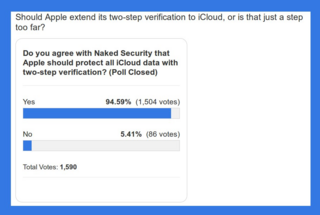

Hasonló hibák kerültek a felszínre a 2014-es fappening esetnél is, ahol számtalan híresség - például Jennifer Lawrence, Kate Upton, Kirsten Dunst, Avril Lavigne - meztelen képe jelent meg váratlanul a Reddit és a 4chan oldalain. A támadásnál valószínűsíthetően a Find My iPhone szolgáltatásban rejlő gyenge-pontot használták ki, és ennek segítségével tudtak hozzáférni a fiókokhoz. Míg a jelszópróbálgatási limit például az iCloud rendszerben már korábban is be volt állítva, sajnos a támadás idején a Find My iPhone funkcióra viszont nem. Persze utóbb aztán az Apple aktiválta a brute-force elleni védelmet a Find My iPhone szolgáltatásra is, csak hát ugye későn.

Végül aztán - vége jó, minden jó - kétlépcsős azonosítást kaptak az iCloud backupok is, valamint e-mail értesítést is bevezettek, melyben a felhasználóknak azonnal jelzik, ha valaki megpróbálja megváltoztatni az Apple ID jelszavukat, vissza akarja állítani az iCloud adataikat vagy amikor éppen először jelentkeznek be egy új eszközön a felhasználói fiókjukba.

A sort a végtelenségig lehetne folytatni, például a Target áruház lánc elleni akcióval, ahol a 2013. év végi incidensben a beszámoló szerint 70 millió ügyfél személyes adata és mintegy 40 millió hitel- és bankkártya adata került rossz kezekbe. Az adatlopások nyilvánosságra kerülése után az üzleteikbe aztán már azonnal chipes kártyaolvasókat telepítettek, hogy elkerüljék az ismételt támadásokat.

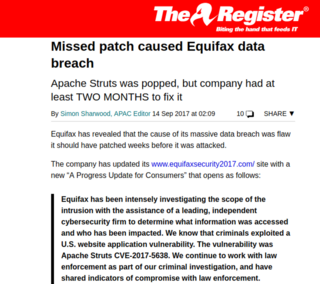

De itt állhat még az Equifax eset is, ahol hitelminősítéssel foglalkozó cég informatikai olyan súlyos incidenst szenvedett el, amelynek során 143 millió személyes adat kiszivárgott ki, köztük banki adatok is. A kritikus besorolású, távoli kódfuttatást lehetővé tevő CVE-2017-5638 sérülékenység hibajavítás futtatásának elmaradása nagyban befolyásolta az adatlopást, pedig az Apache Struts sebezhetőségre kiadott javítófolt már 2017. március 7-én megjelent, a hibajavítás elvégzése hónapokig mégsem történt meg. Sőt, 2015. előtt egyáltalán nem is létezett náluk vállalati előírás a hibajavításokkal kapcsolatban feladatokkal-felelősségekkel, és a későbbi úgynevezett Equifax Patch Management Policy finoman fogalmazva is erősen hiányos volt.

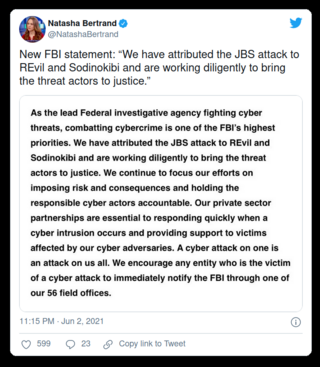

Innen dobbantunk akkor a mai témára, ami pedig a Colonial Pipeline csővezetékrendszer üzemeltetőjét ért kibertámadással kapcsolatos. Erről külön posztban mi is beszámoltunk, de ami érdekesebb, hogy a cég vezetése most először ismerte el nyilvánosan, hogy valóban fizettek a zsarolóknak. Elmondásuk szerint az adott helyzetben nem igen tudtak mást választani, így május 7-én a váltságdíjat a bitcoinban átutalták. Sajnos azonban a cserébe kapott visszafejtő eszköz olyannyira lassú volt, hogy helyette a inkább saját korábbi biztonsági mentéseikből állították helyre a rendszert.

Az egész incidens kiindulópontja az lehetett, hogy a mérnökök által távmunkában felügyelt vezérléshez tartozó VPN fióknál nem használtak többtényezős hitelesítést, és ez a kompromittálódott hozzáférés került aztán a rosszindulatú hackerek kezébe. Azt egyelőre nem tudni, hogy a felhasználói accountot ellopták vagy feltörés vezetett eredményre. Mindenesetre a Bloomberg értesülése szerint a jelszót a darkweben az ottani kiszivárgott jelszavak gyűjteményében fedezték fel.

Most az események után azt látni, hogy világszerte megugrott a kiberbiztosítások iránti igény, ám nem szabad elfelejteni, hogy hasonlóan a GDPR követelményeinek való megfeleléshez, ahol sokan kizárólag csak a precíz jogi megfogalmazással készült jogi szövegekig jutottak, és a technikai védekezésre, végpontvédelemre, titkosításra, stb. egyáltalán nem fordítottak figyelmet, úgy hasonlóan itt sem lesz elegendő szimplán csak a biztosítások megkötése a megelőzésre és a kibervédelemre fordított erőforrások nélkül, ezzel mintegy "letudva" a feladatot.

Sőt ez vissza is üthet, hiszen láthatóan a ransomware elleni biztosítással rendelkező cégek, állami hivatalok sokkal engedékenyebben fizettek váltságdíjat az átlag piaci szereplőkhöz vagy magánemberekhez viszonyítva, és erre a támadók is ráéreztek. Úgy tűnik, sok esetben éppen emiatt fokozódott a célzott támadás az állami közintézmények, kórházak, iskolák, önkormányzatok ellen. És most már a "Hack the Planet" jegyében jönnek az olajvezetékek, húsipari üzemek, és minden egyéb IS.