A klasszikus ransomware, azaz zsarolóvírus definíciója szerint ezek olyan kártékony szoftverek, melyek zárolják az eszközöket, titkosíthatják az eszközökön lévő adatokat annak érdekében, hogy váltságdíjat csikarjanak ki a felhasználótól. A doxing képében pedig az alapképletet megfejelve újabban már az is a fenyegetés része, hogy nemfizetés esetén bizalmas adatokat szivárogtatnak. Na de mi van olyankor, ha egyáltalán nem is kérnek pénzt?

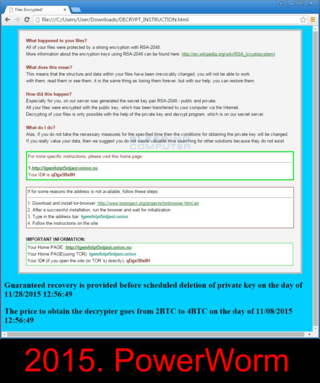

Darwin díjas ransomware témakörben már szerepelt egyszer egy összefoglaló. Ezek azok az esetek voltak, ahol a kártevő készítő tervébe valamilyen hiba csúszott. Ezek egyike például a 2015-ös Power Worm zsarolóvírus, amely Windows alá készült. Bár az adatokért cserébe 2 Bitcoint kértek, de egy programozási hiba következtében ezt ha akarták volna, sem tudták megtenni.

Ugyanis hibásan volt megírva a zsaroló program, emiatt a mégis fizetőknek sem volt lehetőségük adataik visszanyerésére. Ráadásul a kártevő elemzésekor a biztonsági kutatók azt észlelték, hogy az eredetileg csak Microsoft Word és Excel állományokat veszélyeztető kártevő hibás titkosító algoritmusa miatt számtalan más fájlkiterjesztést is elkódolt a helyreállítás esélye nélkül.

Ugyancsak hasonló digitális harakirivel ért fel 2016-ban a GitHubról származó RANSOM_CRYPTEAR.B egyik átirata, az úgynevezett "Hidden Tear" is, de szintén a helyreállításra esélyt sem adó támadás volt a 2017-es BTCware/Nuclear incidens is.

Ahol szintén a bűnözői oldal programozási hibájából adódóan a 10 MB méret feletti állományoknál egyáltalán nem működött a helyreállító kulcs, így garantált volt az adatvesztés.

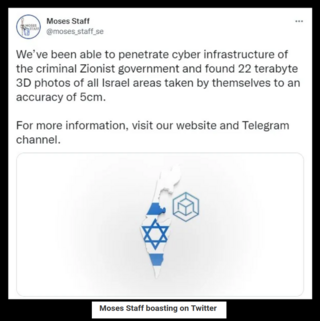

Mostani esetünkben is jelen van az adatokba való agresszív belegyalogolás, vagyis itt az elkódolás, titkosítás nem azért történik, hogy majd az áldozat esetleg fizessen, hanem a masszív célzott károkozás a motiváció, a helyreállítás esélye nélkül. Ezúttal egy új hackercsoport, a Moses Staff vállalta a felelősséget számos, a közelmúltban izraeli szervezetek elleni támadásért. Mivel a szándék a rongálás volt, így joggal feltétezhető a politikai motiváció.

A támadók az elmúlt hónapokban több olyan támadást hajtottak végre, amiben beszivárogtak izraeli rendszerekbe, ott elkódolták az adatokat, de mindezt váltságdíj követelés nélkül, ám az ellopott másolatokat rosszindulatúan kiszivárogtatták a nyilvánosságnak.

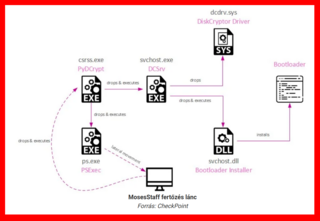

Szakértők úgy találták, hogy a titkosítást egy a GitHubról származó PyDCrypt nevű program egyéni átiratával végezték. Az alapos elemzés szerint a támadók nem igazán voltak profik, így szerencsére a titkosított fájlok bizonyos körülmények között mégis visszaállíthatók, mivel a titkosítási séma szimmetrikus kulcsgenerálást használ.

Politikai célok bár viszonylag ritkán, de azért már többször is előfordultak a kártevő történelemben. Ilyen volt például a 2015-ös Potao incidens, ahol egy oroszországi weboldal trójaival fertőzött TrueCrypt fájl- és lemeztitkosító szoftvert terjesztett, amivel ukrán tisztviselők és újságírók után kémkedtek.

De a hírhedt 2010-es Stuxnet is kifejezetten politikai célzattal készült, ott a cél az iráni Bushehr atomerőmű urániumdúsító berendezéseinek szabotálása volt. A kártevőt az USA és Izrael közösen fejlesztette ki, és a sikeres támadás után 2010. novemberében Irán leállította az urándúsítóit, miután a centrifugák 20%-a leégett, megsemmisült.