A pandémia lassan két éves alatt egyre több időt töltünk online, tanulással, munkával, kikapcsolódással, vásárlással, bankolással. Még több neten tárolt személyes és bejelentkezési hitelesítő adatunk keletkezik, amelyeket a kiberbűnözők részben az üzemeltető szervezetektől, részben tőlünk igyekeznek ellopni. Ezúttal egy banki próbálkozás került a látóterünkbe.

Az átverések hiába magyarul érkeznek, még mindig döcögősen fogalmazott, Tuskó Hopkins és Fülig Jimmy szerelemgyermeke némi Google Translate nyers-fordítói segítséggel fűszerezve. "Rendszerünk tudomásul veszi, hogy még nem aktiválta az új K&H mobilbank biztonsági szolgáltatást, így könnyedén ellenőrizheti KH-fiókját:".

A fenti a hivatalosság látszatát imitáló mondat azért elég árulkodó. A csapatmunkába Török Szultán is láthatóan bekéredzkedett: "Ez az innovatív és biztonságos biztonsági szolgáltatás minden ügyfél számára hitelesített hitelesítési rendszeren alapul." A klasszikus szófordulattal élve: persze hogy tudtuk, csak nem sejtettük.

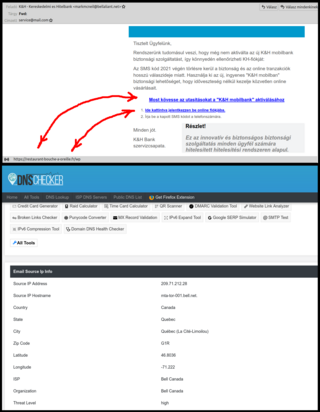

A zsenge nyelvi képességek mellett érdemes egy pillantást vetni magára a feladóra is, amely nem annyira tűnik egy hivatalos küldőnek: "K&H - Kereskedelmi es Hitelbank <markmcneil KUKAC bellaliant PONT net>".

De még ha esetleg ügyfelek is lennénk, és nemcsak így hasraütés szerűen küldték volna ki ezt egy rakat ismeretlennek, a mellékelt linkek akkor is megálljt parancsolna a figyelmes tekinteteknek: nehogy már a bank linkje egy francia Wordpressel létrehozott oldalra mutasson. Szóval hemzsegnek itt a kamuszagú intő jelek, csak a strigulákat kell húzogatni.

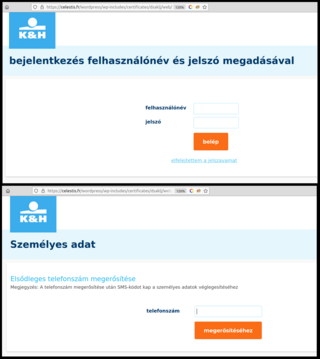

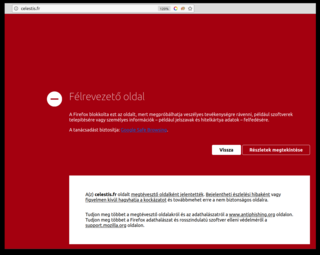

Ha az áldozat rákattint a "Most kövesse az utasításokat a "K&H mobilbank" aktiválásához" vagy az "Ide kattintva jelentkezzen be online fiókjába." link valamelyikére, úgy egy adathalász oldalon találja magát. Eredetileg egy francia cég weboldala a link, amelynek egy manipulált aloldala jelenik meg mint K&H bank belépési oldal. Pár órával későbbi újabb próbálkozás után már egy francia étterem Wordpress oldala tűnik elő.

Emlékezetes, hogy a tavaly májusi csomagküldős átverés is valamilyen Wordpress sebezhetőség tömeges kihasználásával indult, itt is hasonló lehet az ok. A banki hasonmás oldal pedig személyes adatokat kér tisztelettel: szabad neki begépelni a felhasználónév és jelszó párost, valamint a telefonszámunkat is szeretnék megkapni.

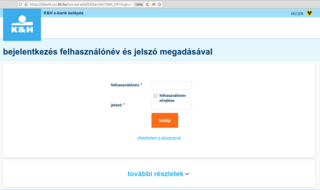

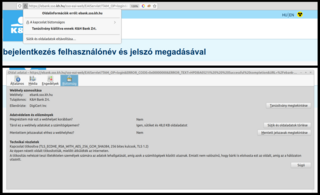

Érdemes lehet ilyenkor egy kört futni a tanúsítvány ellenőrzéssel is, amiből sok minden látszik, még ha a csaló oldalon https kapcsolatról is van szó, lakattal a fedélzeten.

Jól látható, hogy bank igazi weboldalán nemcsak az URL van rendben, hanem a digitális tanúsítvány is érvényes és hiteles.

Az email trace tanúsága szerint ezúttal Kanadából küldték ezt a spam levelet, egy lehetséges utánanézési lehetőség erre, ha az üzenet fejlécét megjelenítve (CTRL + U) annak elejét bemásoljuk pl. a DNSChecker weboldal erre szolgáló ablakába. Hűha, akkor talán mégsem a bank küldte ;-)

A weboldalt azóta letiltották, nyilván közben a bűnözők tíz másik helyen viszont továbbra is próbálkoznak.

Reméljük, már sokkal többen mosolyogva szórakoznak, semmint megijednek vagy áldozatul esnek az ilyen erősen színvonaltalan átverési próbálkozásoknak.

Head Honcho 2022.01.27. 19:58:45

Sinkapeter 2022.01.27. 21:02:56

Androsz · http://wikipedia.blog.hu/ 2022.01.27. 22:26:37

@Sinkapeter: Hát ez nem valami izmos segítség. Nem úgy hangzik, mint aminek azonnal riadót kellene fújnia az átlagfelhasználó átlagfejében.

Sinkapeter 2022.01.28. 07:22:21

IamTwo 2022.01.28. 20:58:37

Nem tudom hol tanít Androsz, de biztosan nem ott, ahova az én gyerekeim járnak :(

IamTwo 2022.01.28. 21:00:36

Egyszerűen: soha semelyik bank nem küld ilyen email-t.