Az öt évvel ezelőtti ukrán energetikai vállalatok elleni támadás volt az első, amely a Sandworm Industroyer kártevőjét használta. Ennek segítségével 24 órás áramkimaradások alakultak ki 2016. év végén.

A Sandworm néven ismert hírhedt orosz hackerek 2016. karácsonya előtt egy héttel vettek célba egy elektromos átviteli állomást Kijevtől északra, és az automatizált támadókód segítségével közvetlenül kapcsolatba léptek az állomás megszakítóival, és lekapcsolták az áramot.

Az Industroyer ugyanis azért nagyon veszélyes, mert képes közvetlenül irányítani a villamosenergia-alállomás kapcsolóit és megszakítóit. Ehhez olyan ipari kommunikációs protokollokat használ, amelyeket más ellátó infrastruktúrákban, szállításirányítási rendszerekben és más kritikus hálózatokban (víz, gáz) is világszerte alkalmaznak.

Az ipari vezérlőrendszerek eme rosszindulatú programját azóta nem látták - egészen mostanáig. Oroszország brutális ukrajnai inváziója közepette a Sandworm a jelek szerint újra elővette régi trükkjeit.

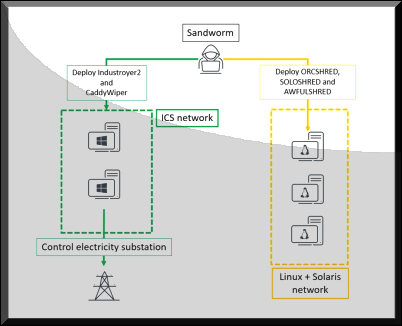

Kedden az ukrán Computer Emergency Response Team (CERT-UA) és a szlovák ESET kiberbiztonsági cég figyelmeztetést adott ki, hogy a Sandworm hackercsoport - amelyről megerősítették, hogy az orosz GRU katonai hírszerző ügynökség 74455-ös egysége - nagyfeszültségű elektromos alállomásokat vett célba Ukrajnában.

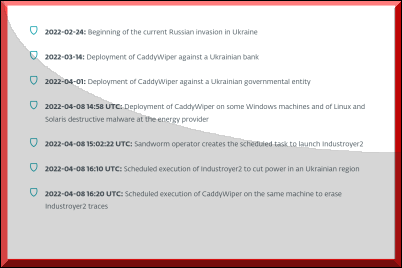

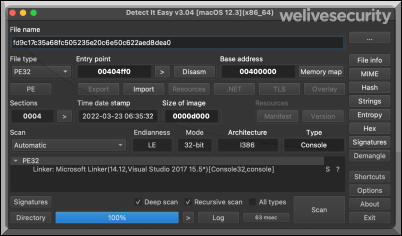

Az energiaszolgáltató hálózatában a támadók a CaddyWiper adattörlő kártevő új verzióját telepítették. Emlékezetes, hogy a CaddyWiper első verzióját az ESET kutatói fedezték fel Ukrajnában 2022. márciusában, amikor azt egy ottani bank hálózatába telepítették. Egy másik adattörlő kártevő, a HermeticWiper pedig 2022. februárjában próbálkozott szabotázsakció révén leállítani Ukrajnában működő infrastruktúrákat.

Az adattörlő kártevők alapvető célja szemben a zsarolóvírusokkal nem az adatlopás és az anyagi haszonszerzés, hanem a rombolás, azaz véglegesen megsemmisíteni az adatokat, működésképtelenné tenni az informatikai rendszereket.

A mostani akcióban megcélzott energiavállalat hálózatán további rosszindulatú adattörlő programokat is találtak, amelyek célzottan Linuxot és a Solaris-t futtató rendszerekhez készültek. Az ukrajnai CERT azt állítja, hogy a támadást még idejében észlelték, és azt sikeresen leállították, mielőtt tényleges áramszünetet válthattak volna ki a támadók, illetve az adattörlést is el tudták kerülni.

A Sandworm incidens feltárása több bizonyítékot szolgáltat arra vonatkozóan, hogy Oroszország Ukrajna elleni invázióját az ország hálózatait és kritikus infrastruktúráját érő kibertámadások új hulláma kísérte, bár ezúttal csak vegyes sikerrel.

Az incidens elhárításában az ESET és a Microsoft szakemberei közösen akadályozták meg az ukrán villamosenergetikai hálózat leállítását. Jean-Ian Boutin, az ESET kiberszakértője szerint igen jelentős ez a fenyegetés, hiszen az derült ki, hogy ez a bűnözői csoport azóta is használja és karbantartja ezt az az ipari vezérlőrendszerek elleni támadó eszközt.

Ez pedig lehetővé teszik számukra, hogy ténylegesen beleavatkozzanak más országok olyan kritikus infrastruktúráiba, mint az elektromosság és az energiaellátás. Emiatt az ilyen típusú támadások határozott fenyegetést jelentenek a világ összes többi országaira is.

gigabursch 2022.04.14. 19:58:51

Hmmmm...