Folyamatos fejlődésen megy át az az új generációs zsarolóvírus, amelynek első klasszikus képviselője a még 2013-ban felbukkant CryptoLocker volt. A ransomware jó tíz éve tarolja le a gépek adatait, és láthatóan mindig megjelenik benne valami olyan újabb csavar, ami még ijesztőbbé teszi az amúgy is komoly kockázatú kártevőt.

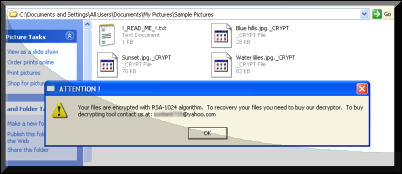

Egy történelmi elődöt azért említsünk meg, ez pedig nem más, mint a Windows XP és Vista korszakban 2008-ban megjelent GPCode kártevő, amely erős, 1024 bites RSA titkosítással kódolta el a felhasználó dokumentum adatait (például .DOC, .JPG, .PDF), majd letörölte azokat és némi készpénz fejében felajánlotta a titkosítást feloldó kulcsot.

A módszer ekkor már szinte kész volt, igaz a GPCode ekkor még elvérzett azon, hogy az antivírus cégek összefogásával sikerült durva hibákat találni a kártevőben és ennek segítségével fizetésmentesen a zsarolást szerencsésen megúszva visszaállítani az elkódolt fájlokat.

Az alapműködés, vagyis az 1024-2048 bites egyedi aszimmetrikus RSA kulcs (más kulcs a titkosításhoz, más a feloldáshoz), később az RSA-nál erősebb Elliptical Curve Cryptography (ECC) alkalmazása, jellemzően 24-48 órás rövid határidő, és Bitcoinban vagy más kriptovalutában követelt váltságdíjon felül eleinte csak apró kis lépésekben gyülekeztek a felhők.

A zsarolók lehetőséget adtak például 5 darab fájl ingyenes teszthelyreállítására, hogy bizonyítsák, fizetés esetén működik az "üzleti" modell, ám hamarosan megjelent például az is, hogy a határidő lejárta után duplázódott a váltságdíj összege.

Aztán jöttek a további baljós jelek: maga a zsarolóvírus, vagy a vele együttműködő kártevők célzottan törölték a helyi backup, a rendszer-visszaállítási pontokat, valamint az úgynevezett lokális Shadow Copy fájlokat is, hogy mentés híján ezzel is megnehezítsék a helyreállítást. 2015. óta aztán újabb fellegek érkeztek: a Windows rendszerek mellett megjelentek a Macintosh, Linux és Android platformokon futó változatok is, igaz a Windows fősodornál kisebb mennyiségben.

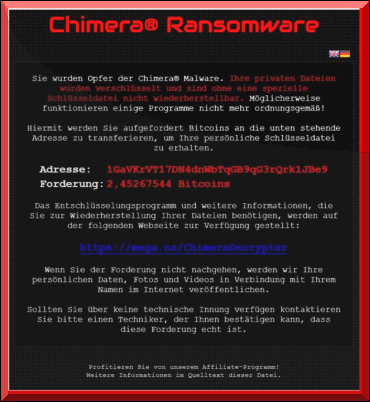

Ám a fizetési hajlandóságra az mért egy igazán jelentős csapást, amikor a Chimera 2015-ben a titkosított állományokat már nemcsak zárolta, hanem nemfizetés esetén fel is töltötte egy nyilvános weboldalra, így ha volt is biztonsági mentés, sokan az adatszivárgás elkerülése miatt így is fizettek. Azóta ez a doxingnak nevezett módszer mára már a cégeket támadó zsarolási recept egyik állandó kelléke lett.

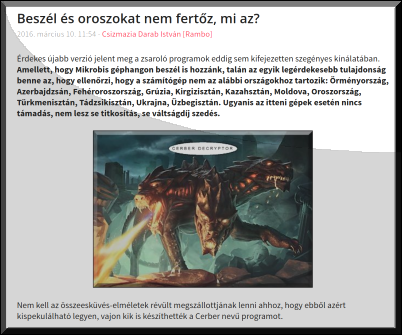

A bűnbandák ontották a különféle zsarolóvírusokat, így a Cerbertől, CryptoWall-tól kezdve WannaCryptoron át Locky-t, CTBLocker-t, NotPetya-t, Ryuk-ot, TeslaCrypt-et, Clop-ot, Hive-t, RagnarLocker-t a REvil-ig rengeteg verzió jelent meg, és egy idő után testet öltött a RaaS, azaz a Ransomware as a Service bérelhető szolgáltatás is.

Már korábban is egyre olcsóbban lehetett ransomware kódot vásárolni, ám ez a szisztéma 24/7 supporttal, felkínált nyelvi modulokkal, különféle affiliate konstrukciókkal elképesztő módon elterjedt. Ma már olyan szolgáltatásokat is ajánlanak, mint vonakodó fizetés esetén DDoS támadás indítása, a megszerzett-ellopott doxing adatok tárolása-közzététele vagy a váltságdíj-tárgyalások kezelése.

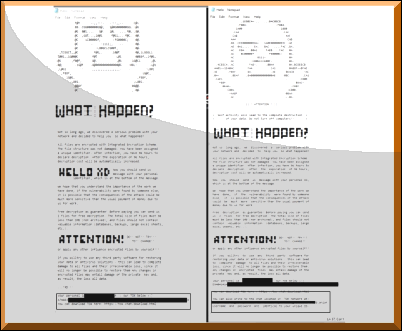

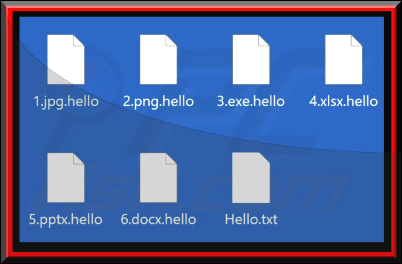

A most felbukkant Windows és Linux környezetben futó Hello XD ransomware egy beépített hátsóajtót is tartalmaz, amelyet a támadók a veszélyeztetett rendszerben való navigáláshoz, az értékes felhasználói fájlok kiszűréséhez, tetszőleges távoli parancsok végrehajtásához és az árulkodó nyomok törléséhez használhatnak, illetve folyamatosan figyelemmel kísérhetik a titkosítás folyamatát is.

A Unit42 elemzéséből nemcsak az derült ki, hogy ebben a kártevő változatban a MicroBackdoor nevű nyílt forráskódú hátsó ajtót alkalmazták, hanem hogy a Hello XD valószínűleg a korábban kiszivárgott Babuk forráskódjára épült, és vélhetően az X4KME nevű orosz anyanyelvű bűnöző műve lehet.

A beépített hátsóajtó segítségével a ransomware csoportok könnyen azonosíthatják a célba vett áldozatot, és képesek nyomon követni a hozzáférésen keresztül, amint az rendelkezésre áll. Érdekes, hogy az immár 36 éves vírustörténelemből ismert, a rosszindulatú futtatható fájlok tömörítéséhez használt UPX is felbukkant a történetben. Az elemzés szerint a Hello XD egy új, korai verziónak látszik, ám a képességei alapján alighanem sajnos még biztosan fogunk vele találkozni.

Végül egy elgondolkoztató tény: az IBM X-Force új tanulmánya azt mutatja, hogy a vállalati ransomware támadások átlagos időtartama - azaz a kezdeti illetéktelen hozzáférés és a ransomware telepítése közötti idő - 2019. és 2021. között 94%-kal csökkent, vagyis több, mint két hónapról mindössze alig 4 napra.