A Conti csoport esete az Egyesült Királyság vízügyi társaságaival is lehetne a cím, melyben immár sokadjára ért ransomware támadás valamilyen kritikus közművet. Azonban az események folytatása a szokásos mederből ezúttal kissé félresiklott, és kiderült, hogy ami majdnem az, az nem az.

Kapcsolgatják a villanyt Ukrajnában? Lelövik az USA keleti partjának üzemanyag-ellátását a Colinial Pipeline csővezeték elleni zsarolóvírustámadással? Kórházakban műtétek maradnak el és válik lehetetlenné a munka? Mezőgazdasági gépgyártó termelése bénul le? Kibertámadással mattot adnak egy komplett országnak?

Ezeket sajnos már mind átélhettük, szerencsére például atomerőművek távoli illetéktelen piszkálása eddig nem fordult elő, vagy legalábbis nem került nagyobb nyilvánosságra.

Ezúttal azonban a South Staffordshire nevű brit vízszolgáltató céget érte ransomware támadás, amelyet a vállalat nyilvánosan is elismerte. Ehhez nagyjából azt kell tudni, hogy ez a vízszolgáltató nagyjából 1.6 millió fogyasztó ügyfelet lát el, tehát egy viszonylag kisebb terület ellátásáért felelős. Amint vízügyi vállalatnál észlelték a fennakadásokat az informatikai hálózatban, azonnal megtették a szükséges intézkedéseket, ám a beszámolók szerint az incidens nem befolyásolta a biztonságos vízellátást a hozzájuk tartozó Cambridge Water és South Staffs Water ügyfeleknek.

Nagyjából ugyanekkor viszont nem őket, hanem tévesen a jóval nagyobb, 15 millió ügyfelet ellátó Thames Water szolgáltatót kezdte el fenyegetni a Clop ransomware csoport, és a váltságdíjat nem csak a titkosított állományok feloldásáért követelte, hanem a doxing keretében ellopott bizalmas és állítólag titkosítás nélkül tárolt adatok nyilvánosságra kerülésének megelőzésére, amelyből 5 TB mennyiséget a kérésük nyomatékosítása miatt publikussá is tettek.

A Bleeping Computer értesülései szerint viszont az látszik, hogy a kisebb South Staffordshire cégtől lopott dokumentumok nyilvánosságra hozatalával próbálták a nagy, Thames Water szolgáltatót megzsarolni, nagyobb skalppal dicsekedtek, mint ami volt.

A támadók egyúttal azt is állították, hogy nemcsak az adatokat lopták el, de hozzáfértek a SCADA rendszerhez, és tetszés szerint képesek felette távolról átvenni az irányítást, ez szerencsére szintén nem bizonyult valósnak. Ebben a súlyosan aszályos időszakban nagyon jól irányzott érzékeny csapásnak látszik ez az akció, és jól mutatja, hogy sikeresen választják ki és veszik célba a nehéz helyzetben lévő vállalatokat, szolgáltatókat.

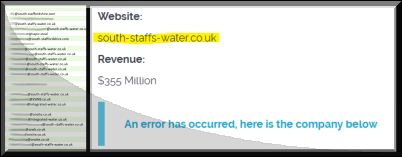

Időközben a támadók pontosították a követelésüket, és a 355 ezer dollárnak megfelelő összeget immár a valódi célponttól, a South Staffordshire-től kérik.

Mindkét szolgáltató gyorsan reagált, és kivizsgálta az incidenst, elmondásuk szerint nem állt fenn a hosszabb kimaradások kockázata. Emlékezetes, hogy egy éve egy floridai vízszolgáltató informatikai rendszerébe betörtek, és a kiberbűnözők távolról megemelték a folyékony lúg, a Natrium-hidroxid szintjét, amely beláthatatlan katasztrófát idézhetett volna elő, ha a helyi üzemeltetők nem észlelik időben az illetéktelen beavatkozást.

Ám ezek az esetek is jól mutatják, alapvetően milyen sérülékenyek lehetnek az ellátási rendszerek, és sajnos abban is biztosak lehetünk, nem ez a mostani volt az utolsó ilyen jellegű, az aktuális nehéz helyzetet kihasználó támadás.

Head Honcho 2022.08.17. 21:57:02

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2022.08.18. 08:50:53

Viszont most biztos, hogy egy alapos kód elemzés, hálózat átnézés és forensic vizsgálat kell, mert maradthattak bent még időzített eldugott kellemetlenségek, rejtett kódok, módosítások.

www.itpro.co.uk/security/ransomware/368808/uk-water-supplier-confirms-hack-by-cl0p-ransomware-gang