A számítógépes vírusok történelmében a 37-ik évet írjuk az 1986-os nulla kilométerkőnek számító Brain vírus óta - ez már simán több, mint egy emberöltő. Szomorú látni, hogy az incidensek kommunikálása sok esetben mennyire megragad a szokásos módszernél: elhallgatás, kezdeti tagadás, folyamatos jelentéktelenítés, esetleges fenyegetőzés, majd a végén a már nyilvánosságra kerülő bizonyítékok után jön csak el - ha eljön egyáltalán - a kezdeteknél várt hiányzó beismerés.

Egy külön profi szakma a válságkommunikáció, ami valóban hasznos és nélkülözhetetlen dolog. Tisztességes módon alkalmazva ez minden érintett számára hasznos, mivel kerüli a nyilvános hisztériát, miközben szakmailag viszont maximálisan mindent megtesz a károk felméréséért és csökkentéséért, a károsultak mihamarabb értesítéséért, hatóságok és szakértők bevonásával a kihasznált hiba, sebezhetőség, gyenge-pont mielőbbi megszüntetéséért - jó esetben.

Ha viszont ennek éppen az ellenkezőjét, az abszolút állatorvosi lovat kellene megválasztani arra, hogyan NE kezeljünk informatikai incidenst, akkor a holland Diginotar tanulságos történetét érdemes ebben a témában elolvasni.

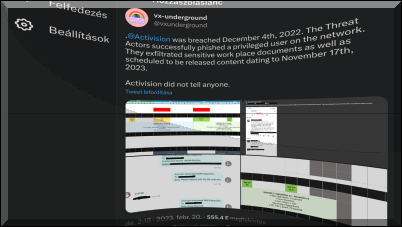

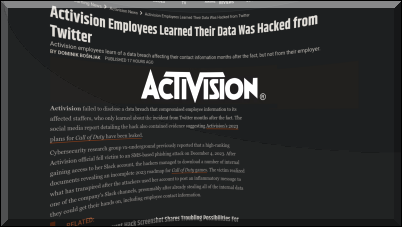

És amiről mindez az eszünkbe juthatott, hogy a minap a játékfejlesztő Activision megerősítette, hogy tavaly december elején adatszivárgást szenvedett, miután ismeretlen támadók hozzáfértek a vállalat belső rendszereihez egy alkalmazottjuknak küldött megtévesztő SMS üzenet segítségével.

A gyártó elmondása szerint "gyorsan intézkedtek, és alapos vizsgálatot követően megállapították, hogy nem fértek hozzá illetéktelenek érzékeny alkalmazotti adatokhoz, játékkódokhoz vagy játékosadatokhoz".

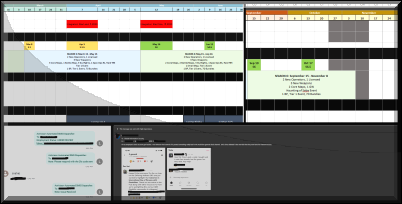

Ám mindeközben a vx-underground nevű biztonsági kutatócsoport ennek az ellenkezőjét állítja: bár játékos adatokat nem, de igenis loptak el érzékeny adatokat a cégtől, és ezt a Twitter folyamukban közölt kiszivárgott táblázatokkal, játékkiadási ütemterv adatokkal (pl. Modern Warfare 2, Call of Duty 2023, Call of Duty 2024), belső Slack chat képernyőképekkel támasztották alá.

Az Insider Gaming csapata megszerezte és elemezte a teljes szivárogtatott anyagot, ami a humán erőforrás osztály egy feltört gépéről származik, és a hacker állítólag nem tudta azt harmadik félnek értékesíteni. Az átadott fájlok az IG véleménye szerint valódiak, ezekben teljes nevek, e-mail címek, telefonszámok, részletes fizetési adatok, bizalmas munkahelyi és egyéb munkavállalói információk szerepelnek.

A képernyőképek tanúsága szerint mindössze egyetlen munkavállalót tudtak sikeresen megtéveszteni és kattintásra bírni, más alkalmazottak nem dőltek be az adathalászatnak.

A célzott adathalászat ellen minden munkavállalót fel kell készíteni, és rendszeres ellenőrzésekkel, oktatásokkal, továbbképzésekkel lehet fejleszteni-megőrizni a biztonságtudatosságot. Emlékezhetünk még például a New York Times szerkesztősége elleni incidensre, ahol célzott adathalász levelekre való kattintás után kínai hackerek hónapokig tudtak a hálózatukban észrevétlenül kémkedni.

Statisztikák szerint kiemelt célpontok lehetnek a főnökök, a HR osztály dolgozói, hiszen munkájuk folytán komoly jogosultságokkal rendelkeznek nagy mennyiségű bizalmas adat felett.

Az egyik nyilvánosságra hozott képernyőképen látható "Activision Automated SMS Dispatcher" itt úgy tűnik sikeresen kijátszotta az éberséget.

Mivel a kétféle kommunikáció: "nem fértek hozzá illetéktelenek érzékeny alkalmazotti adatokhoz" Versus "Activision alkalmazottait nem tájékoztatták a feltörésről, akik csak hónapokkal később értesültek erről a Twitteren" egyszerre nem lehet igaz, valamerre el kell majd dőlnie ennek a történetnek, idővel reméljük kiderül merre. Szóval csak egy újabb tégla a falban.