Ahogy rendre minden évben tesszük, csak itt, csak most, csak Önöknek megmutatjuk, vajon mennyire volt találó a 2012-es év kezdetén megfogalmazott jóslat, vajon tényleg azokat a kártevőket kaptuk-e a nyakunkba, amiket nekünk megígértek ;-) Szembesítés következik, ne menjenek sehova!

"Találkozzunk akkor 2012. év végén, és akkor áttekintjük majd, ki milyen Nostradamusnak bizonyult az IT fenyegetettségek frontján." Ezzel a mondattal zártunk akkor és nyitunk vele most is. Nézzük hát a részleteket.

"David Harley a Javás sebezhetőségeknek jósolt nagy jövőt, amelyek könnyebben kihasználhatóak a PDF és SWF exploitokhoz képest, valamint a támadáshoz való kártékony kódok is rövidebbek, kisebb méretűek, továbbá az is bonyolítja a helyzetet, hogy a Java környezetek naprakészen tartása, patch menedzsmentje sem egy kiforrott terület még." Nos kaptunk is Javás támadásokat, exploitokat jó kedvvel, bőséggel, elég ha csak a legnagyobb, 600 ezer Mac gépet megfertőző Flashback botnetes Java incidensre gondolunk, vagy arra, hogy a BlackHole Exploit Kitben azonnal elhelyezett nulladik napos Java 7 sebezhetőség milyen sikeresen fertőzte meg a számítógépeket.

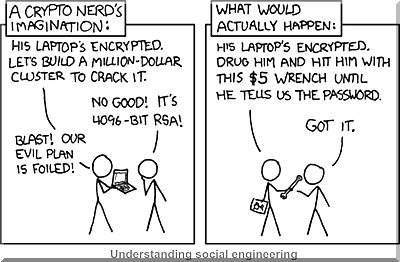

"Aryeh Goretsky véleménye szerint további fokozott támadások várhatóak a 64 bites rendszerek, a digitális tanúsítványok területén, valamint a Blackhat SEO és a social engineering sem fog veszíteni jelenlegi népszerűségéből." Nos gondoljunk csak a Flame kémprogramra - amit mellesleg a Stuxnethez hasonlóan szintén az USA és Izrael fejlesztett ki - amely a Microsoft Enforced Licensing Registration Authority CA (SHA1) tanúsítványokkal való visszaéléssel is beírta magát a történelembe. De felidézhetjük azt az éppen az ESET által felfedezett, illetve leleplezett grúziai botnetet is, amely a szokásos adatlopási képessége, valamint audió és videó felvételek készítése mellett arra is felkészítettek, hogy a helyi hálózatot átböngészve célzottan tanúsítványokat is keressen és lopjon el.

És hogy a social engineering egy pillanatig sem veszítette el azt a bizonyos folyamatos népszerűségét, arra egy érdekes példa. "Te disznó!" tárgysorú levélben azt írták nekünk, "ne merészelj úgy tenni, mintha nem is léteznék, különben elküldöm ezeket a fotókat a házastársadnak". A melléklet látszólag egy DCIM.zip, aminek már a neve is ugye digitális fényképezőgépről származó felvételeket sejtetett, ám helyette egy Windows rendszereket fertőző trójai kártevővel lehettünk gazdagabbak.

"A szakember szerint a BIOS elleni támadások nem lesznek tömegméretűek, bár az ilyen kártevők fejlesztése folyamatosan napirenden van, és várhatón a Windows7 és Windows8 elleni támadásokról, kihasználható jelentős kritikus hibákról is fogunk majd hallani 2012-ben." A Windows8 sok tekintetben igyekezett erősíteni a biztonságon, de hogy csak egy példát mondjunk arra, hogy nem létezik abszolút biztonság, íme a Win8 Flash-sel kapcsolatos szeptemberi esete, ahol bár a rendszerbe integrált Flash számos kritikus biztonsági rést hordozott, ám az első frissítés mégis csak két hónap múlva került az új operációs rendszerbe. És ha már a biztonságról beszélünk, nem lehettünk elégedettek azzal sem, hogy az "ismert fájl típusok megmutatása" alapértelmezetten kikapcsolt állapotban érkezett még Windows 8 alatt is.

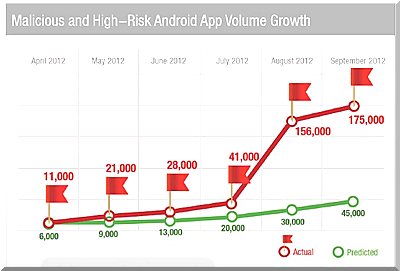

A botnetek előretörése és a sebezhetőségek tömeges kihasználását valóban megtapasztalhattuk, mint ahogy az Android is derekasan kivette a részét a kártevők területén. "Ezzel egybecseng Sebastian Bortnik (ESET) véleménye is, aki az Androidos kártevőkben látja az új vadnyugatot. A világszerte üzemelő mintegy 5 milliárd mobileszköz már eljutott arra a szintre, hogy megérje támadni, az App Store ellenőrzött és kontroll alatt tartott szisztémájával szemben itt bárkiből lehet Android App fejlesztő, valamint itt is rendszeresen vannak olyan támadható sebezhetőségek, amelyek kihasználhatóak. Az Android a maga 43%-os részesedésével piacvezető, így a kártevők szempontjából ő lehet az új Windows." Nos, tavaly nyáron írtunk arról, hogy már akkor 25 ezer fajta Androidos kártevő volt, ősszel pedig egy másik negyedéves gyorsjelentésből az előző negyedévihez képest 700%-os emelkedést regisztráltak ezen a területen.

"Emellett a folyamatos XP-ről Windows7-re való átállás hatásosan letörheti az olyan korábbi kártevők elterjedtségét, mint amilyen a 2009-es Conficker féreg is volt." Bár az átállás folyamatosan egyre növekvő tortaszeletet biztosított a Windows7-nek, ez az egyetlen dolog, ami látszólag nem teljesült, pedig sokan reménykedtünk az Autorun és a Conficker várva várt végleges eltűnésében - hiába. Talán a 2013.-as esztendő erre is ad majd valamiféle megoldást. Összességében találónak és pontosnak bizonyultak az előrejelzések, ezzel a rovatunkkal pedig legközelebb az idei év végén, vagy a jövő év elején jelentkezünk újból, amikor is a "Mire számítsunk 2013-ban?" című összefoglalónkat vesézzük majd ki.