Míg pár évvel ezelőtt mindenki a botneteket tartotta a legnagyobb veszélynek, mára ezek a távolról irányítható fertőzött zombigépek és a ransomware kártevők együtt keserítik meg sokak életét. A nemrég lezajlott WannaCry, vagy WannaCrypt kapcsán ráirányult a figyelem az ilyen típusú malware támadásokra.

A botnetek történetében többször jelentek meg hatalmas kapacitású botnetek, amelyek viszont a hatóságok figyelmét sem kerülték el, akik ha lassan és késve is, de igyekeztek a biztonsági cégek segítségével semlegesíteni, blokkolni, lekapcsolni azokat.

Igaz, a botnetek sokféle feladatot tudnak végezni, a spam terjesztéstől a hirdetési csalásokon át a Bitcoin bányászatig vagy DDoS támadásokig eddig is széles volt már a repertoár. Manapság viszont egyre gyakrabban találkozunk azzal a felállással, hogy aktívan részt vesznek a zsarolóvírusok terjesztésében is.

A botnetek mostanra már nem csak Windows alapú számítógépekből, hanem ahogy azt a 2014-es Operation Windigo nevű akcióban is láthattuk, Linuxos gépekből vagy bármilyen internetképes eszközből - routerek, webkamerák, stb. - is állhatnak.

Becslések szerint a teljes levélforgalom 50-70%-a spam, ezen belül pedig a rosszindulatú e-mailek között hozzávetőleg 85 százalék tartalmaz zsaroló programos fertőzésre mutató linket vagy mellékelt csatolmányt. A PhisMe szolgáltató adatai szerint pedig ez az arány egyenesen 93% volt egy évvel ezelőtt, 2016. júniusában.

A kiberbűnözők folyamatosan fejlesztik a módszereiket, bevetve például a távoli C&C vezérlőszerverek IP címeit gyorsan váltogató úgynevezett dupla fast-flux technikát. A legújabb botnetes leleplező és leállító akcióban például 800 ezer internetes domain címet és 220 szervergépet kapcsoltak le, illetve öt embert le is tartoztattak az ügy kapcsán.

Emlékezetes, hogy gigantikus túlterheléses támadások is történtek a közelmúltban, például Brian Krebs weboldala ellen 620 Gbit/sec, míg az OVH web hosting szolgáltató ellen 1 Tbit/s DDoS kérés-zuhatag indult.

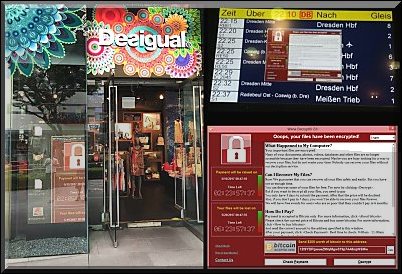

Az említett WannaCry, illetve WannaCrypt járvány legalább 350,000 számítógépet érintett, így a védekezésnél mindkét támadási forma ellen szükséges védekezni.

Így az aktív ransomware felismerés mellett a botnetekre jellemző gyanús kommunikáció kiszűrésével, a felhő alapú reputációs adatbázissal, illetve a számítógépes rendszerek megfelelő beállításával, valamint a rendszeres biztonsági mentésekkel is készülni kell.