A tegnapi postban sok mindenről szó esett már a Conficker féreg kapcsán, kivéve talán egyet, hogy az Autorun folyamat manipulálásával külső USB eszközök révén is tud fertőzni. A kártevő készítői nem spóroltak az ötletekkel, és egy olyan lehetfinom social engineering trükköt is bevetettek, ami csak keveseknek fog feltűnni.

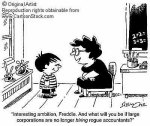

A mai kártevők készítőit senki nem nevezheti kontároknak, szó sincs fércmunkákról, tudatos és tervszerű fejlesztés, programozás zajlik, sokszor még a csalinak szánt alkalmazások vonzó, esztétikus külsőt is kapnak - ezt már sokan megtapasztalhatták a hamis antivírus programok esetében. Üveghatású gombok, gyárinak ható menüstruktúra, igazinak tűnő weboldal. Igen jelentős erőfeszítéseket tesznek továbbá, hogy minél nehezebb legyen mentesíteni a megfertőzött gépeket.

Mai történetünk még ennél is kicsit továbbmegy, a Conficker féreg a fertőzött USB egység behelyezése után Windows Vista gépen próbálva egy az eredeti rendszerüzenethez hasonló, de hamis ablakot jelenít meg. Az extra sor pedig nem mást tesz, mint lefuttatja a kártevőt az adott gépen, és ebben a felhasználó maga segít neki.

Úgy tűnik, nem csak az erős jelszavak választásának és a gátlástalan, operációs rendszer által használatosra megszólalásig hasonlító megtévesztő rendszerüzenetablakok kora jött el (elismerem, nem egy egyszerű mondat ez;-), de az összes külsős eszköz autoplay, autorun futtatási lehetőségeinek azonnali korlátozásának és megszüntetésének időszaka is.

Ehhez tippeket az alábbi postban és kommentjeiben is lehet találni. A jelentős mennyiségű fertőzés miatt pedig az ESET egy külön mentesítő segédprogramot is a kibocsátott a nagyközönség számára, amelynek segítségével a Conficker által megtámadott Windowsos gépeket lehet megtisztítani.

Csizmazia Darab István [Rambo] · http://antivirus.blog.hu 2009.01.22. 10:14:56

www.eset.at/blog/1576