Tortát nem sütünk, gyertyát sem gyújtunk, de azért egy kicsit emlékezünk. Worm, azaz magyarul féreg - írja a tudástár, és mellékeli a részletes leírást is, aminek ugye az a lényege, hogy nem egy másik fájlt fertőz meg, vagy fűzi hozzá magát, hanem egy az egyben a kártevő maga a rosszindulatú kód. Ez jó abból a szempontból, hogy nem kell mentesíteni, és könnyen törölhető, ám azt is tudni kell, hogy az ilyen férgekből azóta sajnos rengeteg keletkezett, rendkívül gyorsan képesek sebezhetőséget tartalmazó hálózatokon terjedni, és ehhez többnyire még a felhasználó beavatkozása sem szükséges.

A számítógépes terminológia szerint a férgek a vírusok egy olyan részhalmaza, amelyeknek bár megvan a képességük önmaguk sokszorosítására, a fertőzéshez hordozó gazdaprogramot (host file) nem igényelnek. Ahogy a vírusok programokat fertőznek meg, úgy a férgek rendszereket árasztanak el. A féreg rendszerint gondoskodik arról, hogy minden rendszerindításkor lefuthasson, ezt az Indító Pult (Startup Folder) vagy a rendszerleíró adatbázis (Registry) bejegyzések manipulálásával éri el. A klasszikus férgeket detektálás után általában sokkal könnyebb eltávolítani, mint a vírusokat, mert nem fertőznek meg fájlokat, hanem egyszerűen törölhetőek.

És akkor jöjjön a visszaemlékezés, azért gyűltünk itt ma össze, hogy a kezdeti, 25 évvel ezelőtti Morris-wormról említést tegyünk, de emellett szóba kerül majd néhány további utód is. 1988. november - az ős-internet legjelentősebb támadásának története Robert T. azaz Tappan Morris nevéhez fűződik, az incidens napokra lebénította a világhálót. A Morris-féreg többfajta rést is kihasznált, amelyek ugyan régóta ismertek voltak, de azt akkor még senki nem gondolta volna, hogy éppen ezek révén történhet majd egy új fertőzés. A finger, sendmail, valamint rsh utasításokat használta ki és azt, hogy a hálózatban szereplő gépek döntő többségén szerepelnek ezek a programok, illetve hogy a gépek megbíznak egymásban. Egy programozási hiba lehetővé tette, hogy a féreg puffertúlcsordulásos támadást hajtson végre, amelynek alkalmazása után tetszőleges programot, illetve parancsot végre tudjon hajtatni a kompromittált számítógépen.

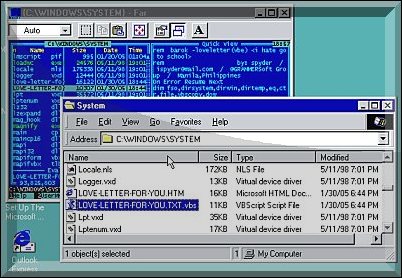

További érdekesség volt, hogy egy több száz szavas szótárt is tartalmazott a féreg, amely arra szolgált, hogy ha a biztonsági résen keresztül mégsem sikerülne bejutnia, úgy a felhasználónév-jelszó páros ellen intézhessen támadást. Sikeres bejutás esetén aztán lefordította saját forráskódját – rendszergazdai jogokkal ezt megtehette –, és ezzel a rendszerek közti inkompatibilitási gondoknak is elejét vette. A Morris-worm megjelenése komoly tanulság volt az akkoriban a gépeiket még meglehetősen biztonságban tudó rendszergazdáknak, és nemcsak a megfelelően erős jelszó választására, hanem a biztonsági hibák nem halogatott, azonnali kijavítására is serkentett. Később aztán jöttek az újabb férgek, eleinte a híresebbek, aztán már folyamatosan és tömegesen áramlottak. A kezdeti híreseket még érdemes azért csokorba gyűjteni. Például 2000. májusában volt szerencsénk a Loveletterhez, amikor is I LOVE YOU tárgyú levelet kaphattunk, amely egy LOVE-LETTER-FOR-YOU.TXT.vbs melléklet is tartozott. A VBScriptben írt féreg futótűzszerűen terjedt, mivel a megfertőzött gépeken megkereste az Outlook címjegyzékét, és az itt talált címekre azonnal továbbküldte magát. A Loveletter kivételes eset volt abból a szempontból, hogy szerzőjét, Onel Guzmant sikerült beazonosítani és elfogni, mégis megúszta a büntetést, mert akkoriban még nem létezett ilyen helyzetekre jogszabály.

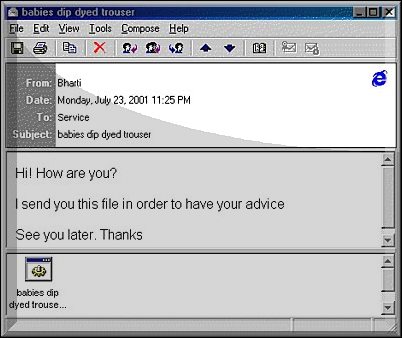

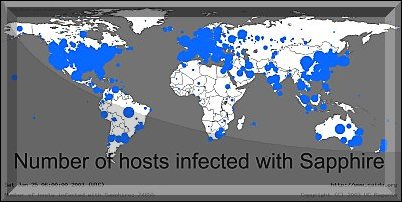

2001. júliusában jelentkezett SirCam internetes féreg az egész világon elterjedt és bizonyítottan az egyik leggyakoribb károkozó programmá vált. A SirCam a fertőzött gép merevlemezén található dokumentumokból küldött el véletlenszerűen egyet a vírussal együtt tovább különböző címekre. Egy évvel később, 2002-ben pedig a Vörös kód, avagy CodeRed féreg hívta fel magára a figyelmet. Ez Microsoft IIS-szervereken terjedt, és ami igazán különlegessé tette, az az volt, hogy a kódja kizárólag a fertőzött szervergépek memóriájában terjedt. 2003. januárját az SQL.Slammer "dobta fel", hiszen akik korábban úgy könyvelték el, hogy csak futtatható állományokban vagy boot szektorban lehetnek vírusproblémák, nagyot csalódtak. A Microsoft SQL szervereket támadó Slammer (vagy más néven Zaphire) féreg a nem frissített rendszerekben található biztonsági rést használta ki,és egy elemző cég későbbi jelentése szerint a megfertőződött SQL-szerverek 90 százaléka már a járvány első tíz percében áldozatul esett.

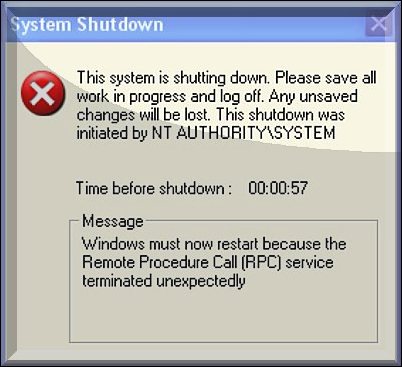

Volt még 2003. júliusában Lovesan, vagy másnéven MSBlast, Blaster is, amely felejthetetlen módon a DCOM RPC (Remote Procedure Call) sebezhetőség kihasználásával munka közben rendszeresen újraindította vagy lefagyasztotta a Windowsos gépeket. Végül nem maradhat ki a Conficker féreg sem, amely még mostanában is előkelő helyen szerepel a különféle antivírus cégek havi toplistáján. Állítólag a féreg első változata nem fertőzte meg a gépet, ha ukrán billentyűzetkiosztást talált.

Egyébként Robert Tappan Morrisról még egy érdekességet érdemes megemlíteni így az idő távlatából: a szintén Robert nevű apuka akkoriban éppen az NSA-nak dolgozott. Végezetül próbálkozzunk valamiféle tanulságlevonással, mit tanulhatunk mindebből? Nem csak azt, hogy az alternatív platformok, például a Linuxok esetében is jelentkezhetnek kártevők, hanem azt is, hogy a sokszor félvállról kezelt jelszóválasztás is mennyire mélyen összefügg a biztonságunkkal. A különféle antivírus cégek havi toplistáján a Conficker féreg azóta is előkelő helyen szerepel, és ennek többek közt a fertőzéseket segítő Autorun funkció és a be nem foltozott Windows rendszerek sokasága mellett a gyenge adminisztrátori jelszó választása is hozzáteszi a magáét. És persze ne felejtkezzünk el arról sem, hová fejlődtek a férgek, például a célzottan erőművi rendszrekre fejlesztett Stuxnet! Szóval ha nem is Happy, de azért mindenképpen egy jelentőségteljes Birthday ez :-)