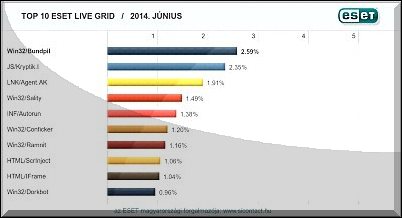

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2014. júniusában a következő 10 károkozó terjedt a legnagyobb számban.

Az előző havi eredményekhez képest változatlanul a mentéseket törlő Win32/Bundpil féreg az első, immár kilencedik hónapja listavezető. Bár minden alkalommal elmondjuk, de sose lehet elégszer kihangsúlyozni, hogy fontos feladat a saját munkák rendszeres külső adathordozóra készülő mentése. A hatékony védelem érdekében az is lényeges, hogy ne csak egyetlen backup példánnyal, hanem párhuzamosan több különböző verziójú, mentéssel is rendelkezzünk.

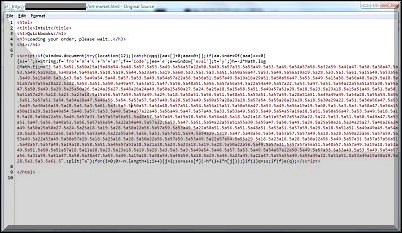

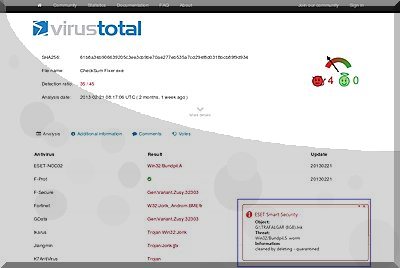

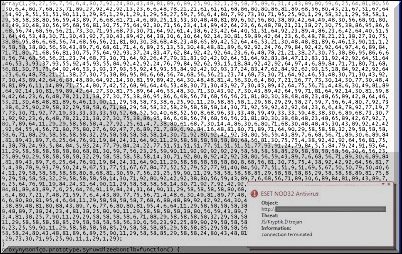

Második helyen viszont most a JS/Kryptik trójait találjuk, vele még 2009-ben találkozhattunk utoljára. Ez tulajdonképpen egy általános összesítő elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetőségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészőprogramját.

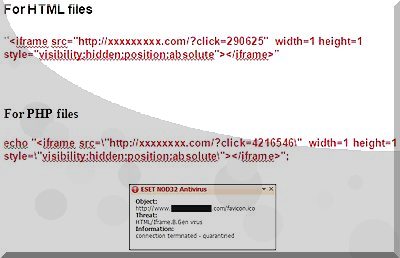

Régi-új szereplő található a kilencedik helyen is a HTML/Iframe.B.Gen vírus személyében, amely fertőzött weboldalakon keresztül terjed. A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül.

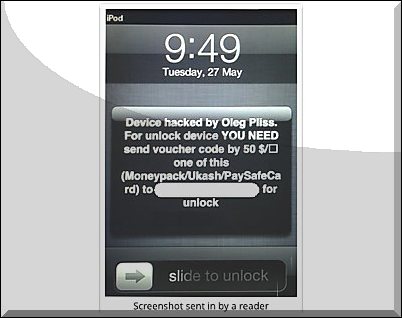

Az ESET Radar Report e havi kiadásában ezúttal az Apple háza táján nem rég történt incidensről olvasható egy alapos összefoglaló. Mint emlékezetes, 2014. májusában ausztrál lapok számoltak be arról, hogy néhány iPhone és iPad felhasználót kizártak a készülékükből. A közösségi oldalak beszámolói, és blogbejegyzések szerint az áldozatok korábban egy kéretlen üzenetet kaptak a Find My iPhone funkció nevében, amely azt írta "Hacked by Oleg Pliss. For unlock device YOU NEED send voucher code by 100 $/eur one of this (Moneypack/Ukash/PaySafeCard) to [email address]", vagyis az állítólagos feltörés segítségével végrehajtott zárolás feloldásáért cserébe váltságdíjat követel egy állítólagos Oleg Pliss, ellenkező esetben nem kapjuk vissza a hozzáférést.

Biztonsági szakértők szerint azonban sokkal inkább arról lehetett szó, hogy a támadó vagy a támadók teljesen más helyszínről és más forrásból megszerzett jelszavaikat elkezdték szépen kipróbálgatni az Apple Find My iPhone szolgáltatáson, hátha valaki itt is ugyanazt használta, és ez trükk szemlátomást bejött nekik.

Ezzel kapcsolatosan érdemes kihangsúlyozni a védekezés és a megelőzés fontosságát. Akiknek még esetleg nincsen szinkronizált mentésük az iTunes-ban vagy iCloud-ban, akkor hozzanak létre ilyet, mert hasonló incidens során onnan például egyszerűen helyre tudják állítani az előző állapotot. Emiatt történhetett meg a fenti esetben, hogy akiknek viszont nem volt ilyen, az adatvesztés nélkül nem úszta meg a visszaállítást.

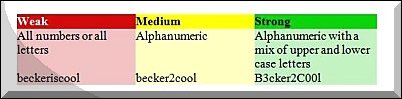

Emellett érdemes bekapcsolni a két faktoros autentikációs opciót is, és javasolt rendszeresen menteni az iCloud, az iTunes, illetve a Time Machine segítségével, vagy akár párhuzamosan ezek mindegyikével. És nem utolsó sorban használjunk erős és egyedi - vagyis kitalálhatatlan, helyszínenként különböző és szótár alapon nehezen törhető - jelszót az Apple ID-hez.

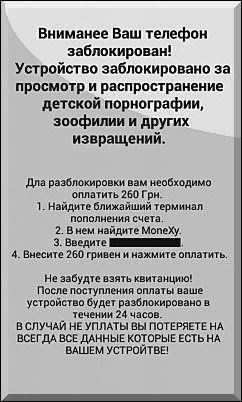

Júniusi fontosabb blogposztjaink között szót ejtettünk arról, hogy megjelent az első váltságdíjas titkosító kártevő Androidon. A vadonatúj trójai zsaroló programként terjed és titkosítja mobil eszközeink SD kártyáját. Érdekesség, hogy a kártevő az orosz nyelven megírt zsaroló üzenetben a váltságdíjat ukrán nemzeti valutában, hrivnyában kéri.

Emellett hírt adtunk róla, hogy a foci VB kezdete egyben az ezzel a témával foglalkozó csalások tömeges megjelenésével is járt. Ezúttal például az állítólagos ingyen lottós pénznyereményünk mellé csak most csak nekünk ingyen jegyet is ígértek a foci VB-re. Egy korábbi kimutatás szerint már májusban nagyjából a spam termés ötöde foci VB-s apropóval érkezett. Félelmetes mennyiségű hamis jegyet megpróbáltak különféle árverési portálokon értékesíteni, ám a látszatra igazi jegyekben azonban nincsen azonosító chip, ami általában már csak későn, a beléptetőkapuknál derül ki.

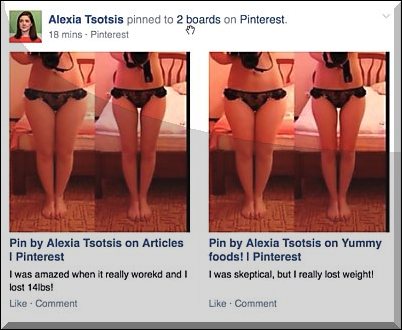

Terítékre került a nyár, a bikini szezon apropóján egy Twitteren és Pinteresten terjedő spam kampány is, amely az általa hirdetett fogyókúrás készítményt mint varázsszert mutatta be, ám a méregdrága tabletták általában hatástalanok, a csodálatos fogyást bemutató képek pedig többnyire Photoshop manipulációval készülnek. Érdemes minden hihetetlen és minden gyógyszerrel kapcsolatos kéretlen hirdetést gyanakvással és fenntartással kezelni.

Végül írtuk arról is, hogy az elmúlt hónapban nem csak hogy ellopták Michael Schumacher orvosi kartonját és az adatokat pénzért árulták az interneten, hanem pár nappal később, a magánklinikára való szállítása után ismeretlenek a formula egyes pilóta hamis halálhírét keltették a Facebookon. Ami természetesen nem volt igaz, célja a naiv látogatók kattintása utáni rapidstockprofit doménnel kapcsolatos pénzkereset volt. Sajnos az ilyen átveréseket sokan gondolkodás nélkül már alapból is továbbosztják, és az is szomorú, hogy vannak olyan gátlástalan emberek, akik mások baján, nyomorúságán igyekeznek ilyen szánalmas kattintásvadász módszerekkel pénzt keresni.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014. júniusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 15.14%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a júniusi fertőzések között: 2.59%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. JS/Kryptik trójai

Elterjedtsége a júniusi fertőzések között: 2.35%

Működés: A JS/Kryptik egy általános összesítő elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetőségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészőprogramját.

Bővebb információ: http://www.virusradar.com/en/JS_Kryptik/detail

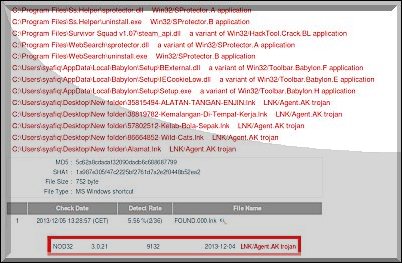

03. LNK/Agent trójai

Elterjedtsége a júniusi fertőzések között: 1.91%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

04. Win32/Sality vírus

Elterjedtsége a júniusi fertőzések között: 1.49%

Működés: A Win32/Sality egy polimorfikus fájlfertőző vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertőzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

Bővebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

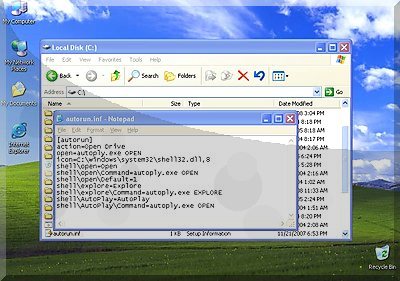

05. INF/Autorun vírus

Elterjedtsége a júniusi fertőzések között: 1.38%

Működés: Az INF/Autorun gyűjtőneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevő fertőzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertőzött adathordozókon (akár MP3-lejátszókon is) terjed.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

06. Win32/Conficker féreg

Elterjedtsége a júniusi fertőzések között: 1.20%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetőségre építve a távoli támadó megfelelő jogosultság nélkül hajthatja végre az akcióját. A Conficker először betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertőzött számítógépen. Változattól függően a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külső meghajtó fertőzött Autorun állománya miatt.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

07. Win32/Ramnit vírus

Elterjedtsége a júniusi fertőzések között: 1.16%

Működés: A Win32/Ramnit egy fájlfertőző vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertőzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetőséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszőleges kód futtatására nyílik lehetőség. A támadók a távoli irányítási lehetőséggel képernyőképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

Bővebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

08. HTML/ScrInject trójai

Elterjedtsége a júniusi fertőzések között: 1.06%

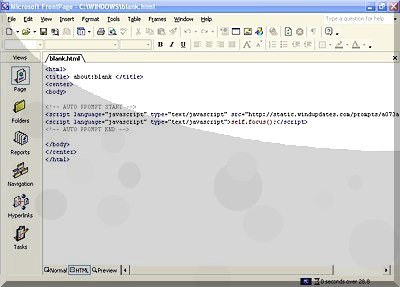

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:\windows\blank.html) állományt jelenít meg a fertőzött gép böngészőjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

09. HTML/Iframe.B.Gen vírus

Elterjedtsége a júniusi fertőzések között: 1.04%

Működés: A HTML/Iframe egy gyűjtőneve az olyan vírusoknak, amelyek HTML weboldalak Iframe tagjeibe ágyazódva egy megadott kártékony URL helyre irányítja át a böngészőt a felhasználó tudta és engedélye nélkül. Fertőzött weboldalakon keresztül terjed.

Bővebb információ: http://www.virusradar.com/HTML_Iframe.B.Gen/description

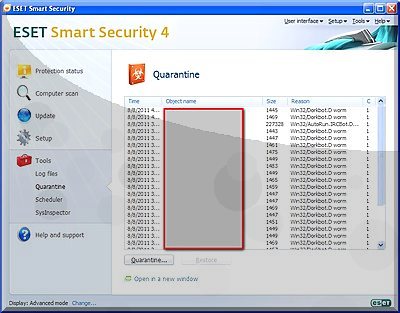

10. Win32/Dorkbot féreg

Elterjedtsége a júniusi fertőzések között: 0.96%

Működés: A Win32/Dorkbot féreg cserélhető adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehető az irányítás a fertőzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott gépről a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

Bővebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description