Nincs olyan hét, sőt nap, hogy valahol, valakit ne érne informatikai támadás. Lehetnek ezek "jelentős" célpontok is, mint a Target áruházlánc, az Adobe, a német parlament vagy éppen az Adult Friend Finder, de mivel minden kis cég beszállítója valakinek, ők is veszélyben vannak. Ha valaki azt gondolja, hogy mivel ő nem vette észre semmit, ezért biztonságban van, annak álljon itt egy friss nemzetközi statisztikai adat, miszerint egy átlagos céget naponta 12 támadás ér.

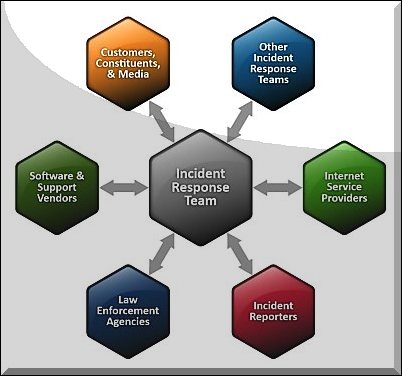

Bár a megelőzésre érdemes mindig tenni a fő hangsúlyt, kockázat mindig marad. Ha valakit informatikai támadás ér, legyen az magánszemély vagy kisvállalkozás, az mindenképpen egy szörnyű élmény. Az ilyenkor ellopott adatok sokszor a feketepiacon kerülnek eladásra, sőt kínosan a konkurenciához vagy akár nyilvánosságra is kerülhetnek. A rendszeres auditra kötelezett nagyvállalatok, bankok, kormányzati intézmények ilyenkor csak beszólítják az incidens elhárító csapatukat (IRT), akik már tudják a dolgukat.

De mit tegyenek a többiek, hiszen ma még a cégek 2/3-nál egyáltalán nincsen ilyen Incident Response Team. Van néhány elengedhetetlen lépés, amit ilyenkor kötelezően meg kell tenni ahhoz, hogy legalább minimalizáljuk az elszenvedett kárt. A Welivesecurity most dióhéjban összeszedte az ezzel kapcsolatos legfontosabb tudnivalókat, mit érdemes tenni azután, ha netán áldozatok lettünk.

Először is beszéljünk róla. Ez persze nem azt jelenti okvetlenül, hogy azonnal posztoljuk ki a Facebookra, de semmiképpen ne hallgassuk el, hanem tájékoztassuk az érintett vállalkozásokat, partnereket. Ha magát a közösségi oldalunkat érte támadás, és Facebook vagy Twitter fiókunkról hamis, vagy sértő posztokat küldtek ki, netán a céges weboldalunk esett el, akkor kötelező, hogy a helyreállítás után azonnal elnézést kérjünk a látogatóktól.

A barátok, kollégák, családtagok tájékoztatása amiatt is fontos lehet, mert gyakran az a social engineering forgatókönyv, hogy egy kiszemelt áldozat nevében célzottan küldött hamis e-maillel lépnek tovább a támadók. Indokolt esetben a rendőrség, illetve az adatvédelmi hatóságok értesítése is szükséges lehet.

Kisvállalkozások és cégek esetében mindenképpen helye lehet ilyenkor egy biztonsági auditnak, még akkor is, ha eredetileg nem is tartoznak abba a kiemelt körbe, ahol ezeket kötelező jelleggel, rendszeresen el kell végezni. Ez abban is segíthet, hogy a gyengepontok felderítésével ezek bezárására irányuló konkrét lehetőségeket is kézhezkapjuk.

A logok, és támadási nyomok elemzése mellett az azonnali jelszó cseréket - beleértve például a jelszó-emlékeztető kérdések cseréjét is - meg kell ejteni, illetve a cseréken felül itt is érdemes lehet továbblépni a kétfaktoros autentikáció irányába. Ha szükséges, érdemes elgondolkodni egy Data Loss Prevention (DLP) megoldás választásában is, bár ez utóbbi nem egy egyszerű és olcsó projekt.

Természetesen nem maradhat ki a biztonsági program használata sem, ha korábban esetleg ilyet egyáltalán nem használtunk, akkor mindenképpen válasszunk egy megfelelőt, ez a végpontvédelmekre és szerverekre egyaránt vonatkozik. Ha pedig volt ilyen, akkor a frissítések haladéktalan elvégzése és a védelmi beállítások felülvizsgálata, ezek testreszabása is kiemelten fontos.

Ezenfelül az operációs rendszerek, illetve az összes alkalmazói program hibajavító foltozása, és naprakészre frissítése is elengedhetetlen, sőt ezek rendszeres és szervezett elvégzésére irányuló Patch Management eszközök alkalmazása is ajánlatos dolog.

Ugyancsak érdemes lehet eltöprengeni a titkosított VPN bevezetésén, illetve az adatok és adathordozók titkosítását megfontolni. És természetesen ide tartozik a mentések kérdésköre is, sajnos több olyan magyarországi példát is láthattunk, ahol a CryptoLocker olyan szervert támadott meg, és titkosított le, amelyről soha egyáltalán nem készült semmifajta mentés - ez roppant kínos tud lenni.

A mentési szisztéma választásánál érdemes valamilyen kombinált, több lábon álló (pl. felhős + külső merevlemez) megoldást favorizálni, ahol nem csak inkrementális (egymásra épülő), hanem néha teljes különálló mentéseket is végezzünk, amelyek közül valamilyen logika és ütemezés alapján egyes adathordozókat véglegesen is őrizzünk meg.

Azokat az igénybevett külső szolgáltatásokat is érdemes végiggondolni, amelyeket üzemszerűen használunk. Ha például egy szolgáltató most 2015-ben sem ad https elérést, és nem nyújt kéttényezős hitelesítési lehetőséget, akkor bátran keresgéljünk másikat.

Saját megerősített védelmünk esetén pedig egyáltalán nem az lesz a jövő nagy kérdése, hogy lesz-e egyáltalán újabb támadás vagy sem - mert abban biztosak lehetünk, hogy igen, lesz. Hanem sokkal inkább az, hogy most már elég felkészültek leszünk-e ahhoz, hogy azt még idejében észrevegyük.

különvélemény2 2015.06.26. 20:06:42

Vannak cégek akik saját komoly biztosítással felelnek az auditért? Vagy csak olyanok, akik ismerik a számlatömböt?

Tényleg érdekel.