Egyszer tavaly már kirándultunk errefelé, akkor egy furcsa Alexás incidensről olvashattunk. Hiba, sérülékenység több-kevesebb erőfeszítéssel mindenhol található, a hosszú távú tanulságok inkább ott látszanak, hogy mennyire nyitottak a fejlesztők a hibavadászok jelzéseire, mennyi idő után javítanak, illetve vannak-e rendszeres biztonsági frissítések az eszközökhöz.

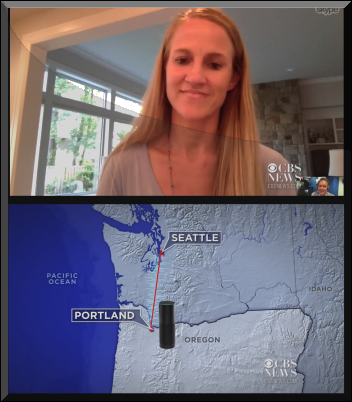

A bevezetőben is szereplő esetről még 2018-ban írtunk, a történet röviden annyi volt, hogy egy oregoni család a készülék közelében történt magánbeszélgetésük közben hívást kaptak egy 280 km-re lakó ismerősüktől, hogy a készülék éppen észrevétlenül és önhatalmúlag továbbítja feléjük a beszélgetés hanganyagát élőben, ezért azonnal kapcsolják ki, mert valami nem stimmel.

Az eset külön érdekessége, hogy az Amazon hárított, nincs itt hiba, meg semmi látni való, csak az lehet, hogy a képzetlen júzer hibázott, biztosan ők mondták ki az irányító kulcsszavakat (send message) és a címzett nevét. Ezt a kárvallottak hiába cáfolták, végül nem lett az esetnek következménye leszámítva az eset visszhangját a sajtóban.

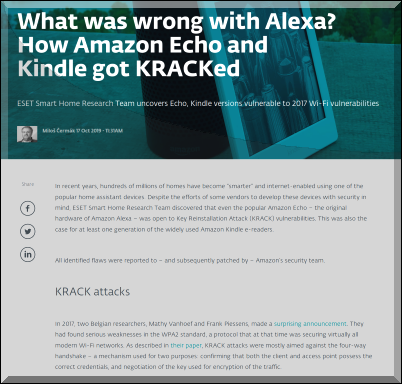

Amazon Echo és Alexa ügyben egyébként már évek óta folynak sebezhetőség vizsgálatok, az egyik leghíresebb a 2017-es KRACK (Key Reinstallation Attacks), amely a WPA/WPA2 protokollban talált hiányosságokat, és a támadó a kulcsok újrainicializálásával Alexa esetén is helyzetbe tudott kerülni, a végén akár a teljes netes forgalmat is megszerezni. Ezeket a hibákat jelentették az Amazonnál is, és később javítások is megjelentek.

Igaz, a protokollt használó egyéb készülékek egy részénél más gyártók azóta sem foltozták ezt a bizonyos sebezhetőséget. Az elemzést itt lehet olvasni annak elkövetőitől, akik Mathy Vanhoef és Frank Piessens belga biztonsági szakemberek voltak.

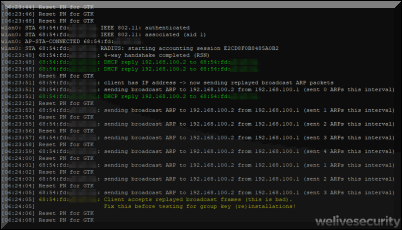

Ha már az Amazon szerepel a kínpadon, akkor most jöjjön egy Echo 1.-st és a legnépszerűbb e-book olvasó legújabb, nyolcadik verziója. Ennyi idő eltelte után az ESET Smart Home Research Team tagjai ugyanis gondoltak egyet, és újranyitották a varázsdobozt, megvizsgálták, mi a helyzet most a KRACK sérülékenységgel az első generációs Echo és egy 8-ik verziós Kindle könyvolvasó esetében. A régi szkriptekkel a korábbi támadást ugyanúgy reprodukálni tudták, és a sebezhetőség révén egy támadó képes lehet visszafejteni az adatokat, beleavatkozhat a hálózati forgalomba, illetve jelszavakat, session sütiket lophat.

Igaz, a sikeres akcióhoz itt a támadónak és az áldozatnak egy wifi hálózatban kell lennie. Az ESET jelezte az Amazon felé a problémát, ami nyilván nem egy Spectre, vagy Meltdown, de kétségkívül rejt bizonyos veszélyeket egy több tízmilliós készülék eladásnál, ahol az emberek zöme nem igazán törődik a frissítésekkel. Nyilván egy átlag e-book használótól annyi várható el, hogy ha felbukkan egy frissítési ablak, legalább nyomjon rá egy ENTER-t, turkálni a menükben updatekért úgyis csak a hardcore júzerek fognak, ami max. 1-5%.

Az biztos, hogy ha úgy általában az IoT eszközök jelenlegi és 2025-re jósolt számait nézzük, akkor ezek a számok nem kicsik: 26.66 mrd netes eszköz van jelenleg forgalomban a Statista szerint, ezek becsült száma 2025-re pedig 75 mrd-ra emelkedik.

Jó lenne, ha 2025-re már komoly szakmai minimum lenne, hogy minden ilyen IoT cuccban lenne hitelesítés, brute force elleni védelem, titkosítás, törölhető profil és biztosítva lenne olyan rendszeres hibajavítás. És persze kellene ugyanakkor a felhasználói oldalról is egyfajta nagyobb biztonságtudatosság ahhoz, hogy rendszeresen figyeljük, és frissítsünk a legújabb, hiba javított firmware verziókra. Ebből egyelőre szemlátomást mindkettőnek híja van.