Hogy újra vagy még mindig, nos ez nehezen eldönthető. Még szinte le sem zárult a korábbi Blackcat/ALPHV ransomware támadás miatti káosz, újabb versenyző támadta be az egészségügyi intézményt. 4 TB zsákmányolt adat, 12 napos határidő a váltságdíj fizetésre.

Roppant szerencsétlen szériában van az Egyesült Államok egyik legjelentősebb egészségügyi kiszolgáló szervezete, amelyet első körben az oroszországi ALPHV/BlackCat egyik bedolgozó alvállalkozói csapata támadott meg idén februárban.

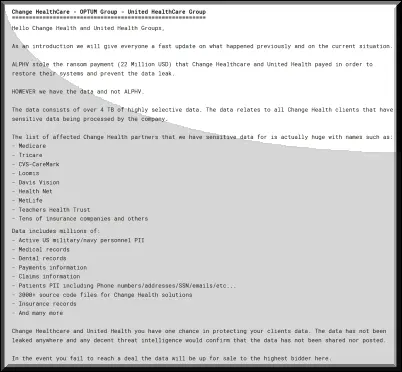

Ám a bűnszervezet vezetősége egész egyszerűen átnyúlt a támadást közvetlenül végrehajtók feje felett, és einstandolta az intézmény által fizetett 22 millió dolláros váltságdíj teljes összegét az általa alkalmazott alvállalkozóktól.

A kórházak, és egészségügyi intézmények elleni ransomware incidensek hatásairól már sokszor írtunk: óriási anyagi kár, az ellopott bizalmas adatok publikálásával való zsarolás és az ezekkel történő későbbi testre szabott támadások kockázatai, elmaradó műtétek, megbénuló működés, kőkorszaki átmenet papír, ceruza, kartotékok, telefon és fax használatával, betegek elküldése, áthelyezése, időnként halálesetek előfordulása.

Ami mellé bekerült a társadalombiztosítási rendszer fejreállása is, valamint a rendszeres munkaügyi elszámolások elmaradása miatt az orvosok, ápolók, gyógyszertárosok fizetése is veszélybe kerülhet.

Ha még lehet fokozni egy eleve nehéz helyzetet, a Change Healthcare azzal is kénytelen volt szembenézni, hogy a váltságdíj kifizetése ellenére a hoppon maradt eredeti elkövetők esetleg újabb összeget követelhetnek, vagy bosszúból mégis felteszik a netre a lopott bizalmas adatokat.

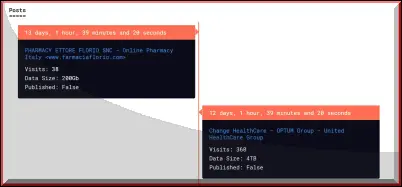

És akkor váratlanul megjelent egy újabb zsarolóvírus csapat, a RansomHub jelentkezett be egy újabb támadásra hivatkozva, melyben állítólag 4 TB-nyi vállalati adatot sikerült ellopniuk, köztük olyan kiemelt betegadatokat, mint az amerikai hadsereg tagjainak azonosítására alkalmas információkat, kényes orvosi feljegyzéseket, fizetési információkat és hasonlókat.

Ebben a második fordulóban 12 napon belül váltságdíjat követelnek az egészségügyi szereplőtől, különben az adatokat egy árverésen eladják a legmagasabb ajánlatot tevőnek. A támadók szerint a fizetés a Change Healthcare és a United Health egyetlen esélye, és állítólag kivárják a végső határidőt, addig nem osztanak meg és nem tesznek közzé ezekből semmit.

A vállalat most rövid időn belül újra nehéz helyzetben van, pedig éppen csak kezdett magához térni a februári támadás után.

Ami viszont elgondolkodtató, hogy a RaaS üzletágban tevékenykedő bűnözők szokásos osztozkodási rátája általában 20-80 százalék, azaz az alvállalkozó leányvállalatnál kapják a nagyobb összeget, míg a bűnözői csapat vezetői a 20%-ot. Mivel ezt a Blackcat/ALPHAV felrúgta, egyes szakértők elmélete szerint elképzelhető, hogy a második támadás meg sem történt, hanem az eredeti elkövetők az eredetileg az első alkalommal ellopott bizalmas adatok birtokában egyszerűen becsatlakoztak egy másik bűnszervezethez, hogy mégis pénzhez jussanak.

Ennek némileg ellentmond, hogy a RansomHub oldalain már korábban feltűntek Change Healthcare rendszereiből lopott adatok, igaz erre az orosz eredetű különféle bűnözői csoportok közti esetleges kapcsolatok is magyarázatot adhatnak.