Ahogy rendre minden évben tesszük, csak itt, csak most, csak Önöknek megmutatjuk, vajon mennyire volt találó a 2013-as év kezdetén megfogalmazott jóslat, vajon tényleg azokat a kártevőket kaptuk-e a nyakunkba, amiket nekünk megígértek ;-) Szembesítés következik, ne menjenek sehova! Apa, kezdődik!

Ahogy azt a karácsonyi posztban is ígértük, röviden áttekintjük a még év elején kiadott idei 2013-as előrejelzéseket. Nézzük rögtön a legelsőt: "A mobil kártevők számának minden korábbi mértéket meghaladó növekedése várható. Céges viszonylatban a BYOD elterjedése miatt kiemelten fognak jelentkezni az okostelefonok, táblagépek elleni támadások". Nos, ez pontosan így történt, az antivírus cégek becslései még csak nem is voltak elég pesszimisták az Androidos kártevők esetében, olyannyira, hogy menet közben még rosszabbra is kellett módosítani az előrejelzéseket. Egyébként mi is foglalkoztunk a témában a blogon többször is, legutóbb például az intézményesített és több nyelvre is lefordított hamis antivírusos csalással, ahol ha valaki óvatlanul kattint egy "(1) Új vírust észleltünk" feliratra, annak akár 15 EUR-ba - kb. 4400 HUF - fog kerülni ez a "szolgáltatás" az illetőnek HETENTE. Rögtön látható az átverés mértéke is, hiszen eközben egy valódi, a Google Play piacterén kapható fizetős legális antivírus teljes éves díja is csa kb. 10 euro. A magunk részéről egy további jó kis összefoglalóval igyekeztünk segíteni abban, hogyan szúrjuk ki a gyanús Android appokat.

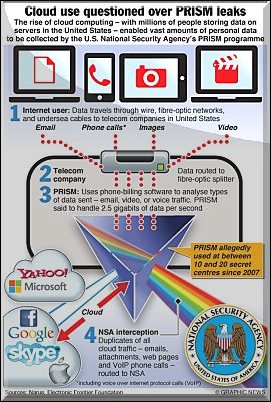

"Közelebbi veszély lehet a felhőtechnológiákkal kapcsolatos adatszivárgási probléma". Itt természetesen nem árt leszögezni, hogy ha az alkalmazásaink lehetővé teszik, úgy érdemes az erős titkosítással kombinált felhőtárhely használatot előnyben részesíteni, ezt igazából akkor nem tehetjük meg, ha nem mentési tárhelyként használjuk azt, hanem az alkalmazás adatai natívan kell fussanak. Ilyenkor a megbízható felhős szolgáltató választása segíthet ebben, érdekes módon a Snowden féle story csak felgyorsított ezt a folyamatot, például Svájc a jelek szerint máris elkezdett berendezkedni egy ilyen igény - NSA mentes, megbízható és erős titkosítással rendelkező - kiszolgálására.

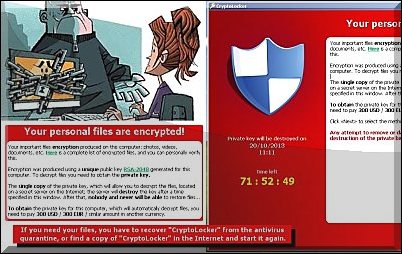

"Az ESET laborjában a már ismert kártevők variánsainak további intenzív gyarapodását is valószínűnek tartják. A botnetes kártevők további erőteljes terjedése szintén várható." Az állítás első felével nyilván senki nem tud vitába szállni, sajnos ez évről évre így történik, ehhez még csak jósolni sem kell. A botnetes résznél egyfelől azt látjuk, hogy a nagy botnetek elleni fellépéseknek csak ideiglenes hatása van, hosszú távon sajnos nem nyerhető meg így ez a csata. Másrészt azt is tapasztalhatjuk, hogy a botnetes terjesztés olyan dolgokat is felerősít, mint a komoly titkosítást használó zsaroló kártevő, például a CryptoLocker tömeges elterjedése.

"A kártevők terjedésének módszerei közül bár az e-mailes forma háttérbe szorult a közösségi oldalak miatt, de egyáltalán nem szűnt meg, emellett pedig a szintén jellegzetes olyan bevált csatornák is megmaradnak majd, mint az Autorun-ból ismert külső USB eszközök, chat üzenetek, kártékony linkek, weboldalak, mérgezett keresőtalálatok." Nos, ezt is pipálhatjuk, hiszen a klasszikus e-mailes spamkampányok mellett ma már egyáltalán nem ritkaság a Facebookon, Twitteren és egyéb hasonló csatornákon terített, átverést, kártékony mellékletet vagy linket tartalmazó üzenetek. Nos például a klasszikus "Londoni poggyászos" átverés rendre előkerül a feltört Facebook fiókok ismerőseinél, ezt a folyamatot elég szépen végignéztük már legutóbb például itt. Ám hogy aktualitása is legyen dolognak, az ukrajnai zavargásoknál gyorsan újból felbukkant a trükk újabb változata: "ott rekedtem, küldj pénzt".

"Mindezek mellett az Anonymous, Lulzsec és egyéb csoportok akciói valószínűleg kisebb mértékben jelentkeznek majd, míg a sebezhetőségeket iparszerűen kihasználó exploit kitek jócskán adnak majd 2013-ban feladatot az IT biztonsági iparágnak." Hát való igaz, 2013 nem az Anonymous éve volt, míg exploit kit ügyben azért bizonyára emlékezetes lehet például az az eset, amikor az NBC amerikai tévécsatorna oldalát feltörték, és azon egy darabig kártevőt terjesztettek a gyanútlan látogatók gépére. Az úgynevezett Red Kit Exploit kit felhasználásával készített kártevő jellemzően a Citadel nevű banki trójait próbálta meg telepíteni, ez a híres-hírhedt Zeus egyik változata. A Blackhole exploit kittel kapcsolatos növekedésről számos helyen, például a Cyberoam első féléves értékelő riportjában is találkozhattunk. Számuk egyre csak gyarapszik, év eleje óta ismert például az Adobe Reader, Flash, valamint böngészőhibák exploitjait aktívan kihasználó Sweet Orange Exploit Kit is. Forráskódját igyekeznek jól őrizni, heti bérleti díja pedig 375 USD (mai áron alig 80 ezer HUF), míg egy hónapra 1400 amerikai dollárért vehetjük igénybe, ami szintén nem csillagászati összeg, nagyjából 300 ezer forintos bekerülési ár.

Ez volt a jóslatnéző idei extra különkiadása, legközelebb 2014. év végén jelentkezünk ismét, akkor ezekben a tételekben fogunk majd részletesen mazsolázni. Addig is maradjanak velünk :-)