Újabb évforduló volt, anyák napja múltával éppen tegnap ünnepelték a World Password Day napot. Az esemény jó apropó lehet arra, hogy kicsit felelevenítsük halványuló emlékezetünket, vajon hány esztendeje is adtuk már meg régi jelszavunkként minden egyes elérési helyünkön az "1234"-et és ábrándos tekintettel kicsit eltűnődjünk, mikor fogunk legközelebb bizsergető késztetést érezni arra, hogy ezt haladéktalanul megváltoztassuk "password"-ra vagy "abcd"-re ;-)

Félretéve az iróniát, amikor a nagyobb szolgáltatások elesnek, és a támadók ölébe hullanak a jelszavak, és ezeket még nyilvánosságra is hozzák, akkor sajnos tisztán és világosan látszik, hogy mennyire szánalmasan fantáziátlan a jelszóválasztási gyakorlat sokaknál. Nem véletlen a Worst Password évenkénti válogatása, híven tükrözi a valós helyzetet. Kicsit ezen is igyekszik segíteni az a nemzetközi kezdeményezés, amely az erős jelszavak választásának népszerűsítését tűzte ki célul. Az oldalon tippeket találunk az erős jelszó választásra, emlékeztetőt az OpenSSL hibája miatt kialakult HeartBleed incidensről, és hogy senki ne felejtse el azt sem, a PIN kódunk is egyfajta jelszó, ezért ott sem célszerű az 1234-hez hasonló primitív mintákat választani.

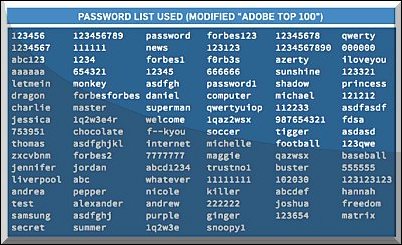

Hogy egy kicsit mi is söprögessünk a saját házunk táján, például a már 7 éve toplistás Conficker féreg egyik terjedési módja is épít erre, hiszen szótáralapú támadást is indít a gyenge adminisztrátori jelszavak ellen. Így a fertőzés következményeinek kivédésében itt is nagy szerep juthatna az erős jelszavak használatának. Persze időnként kettős a dolog, hiszen mi megadhatunk bármilyen erős jelszót vagy jelmondatot, ha a szolgáltató meg nagy ívben tesz a biztonságra - lásd LinkedIn-t, aki korábban nem sózta jelszavait. Ráadásul az incidenseket még utólag is sokszor csak vonakodva, késlekedve és a tényeket megszépítve teszik közzé, ahogy azt elrettentő példaként az Adobe-nál is láthattuk. Ott először 3 millió ellopott jelszó beismerését közölték, majd pár napra rá ebből lett végül 40 millió és Coldfusion meg egyéb termékek ellopott forráskódjai.

Egyszer már nekifutottunk a "Hogyan válasszunk megfelelően erős jelszót" témakörnek, így ezt a korábbi írást most csak belinkeljük, elrettentő példának pedig Sarah Palint hagytuk a végére, akinek esete nem csak amiatt lehet elrettentő, hogy kormányzati munkatársként miért ne használjunk Gmailt a nekünk biztosított védett hivatali postafiók helyett, de amiatt is, hogy a jelszó-emlékeztető kérdésre adott választ se lehessen túl egyszerűen kitalálni például a Facebook profilunk átolvasásából.

A jelszó érték, vigyázzunk rá, és ez igaz akkor is, ha nem vagyunk közismert, vagy híres személyek. Csak érdekességképpen érdemes lehet azt is megemlíteni, hogy a Barracuda Labs 2013-a beszámolója szerint az automata spam tweetek 98%-a érkezik valamilyen hamis accountról, és ezek jelentős részénél a feltörés nevű "varázslat" mindössze egy pár perces szótár alapú próbálgatás. Ahogy a http://passwordday.org/en/ oldal is mutatja, a jelszavak 90%-a rövidsége és gyengesége miatt 5 percen belül a támadók kezébe juthat.

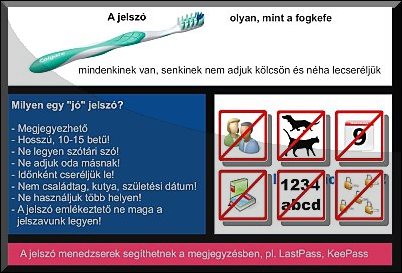

Végezetül a Safer Internet előadásunkból érdemes két diát ide beemelni. Az egyik a jelszó fontosságát igyekszik kihangsúlyozni: olyan mint a fogkefe, mindenkinek van, nem adjuk oda másnak, és időnként lecseréljük. A másik ábra pedig a password hosszúságok és jelenlegi ismereteink szerint hozzátartozó a visszafejtési idők arányát mutatja. Dinya Péter szakdolgozatából elég szemléletesen kitűnik, hogy legalább 11 karakter hosszt kell ahhoz választani, hogy ne valamilyen nevetségesen kis időintervallum kerüljön a brute force kockába. Reméljünk, jövőre ugyanilyenkor már arról számolhatunk be, hány ezer iskola csatlakozott a programhoz, és adományoz a biztonságtudatos diákjainak "Az én jelszavam biztonságos" kitüntető oklevelet :-)

Parasztlengő az imperialistáknak 2014.05.09. 11:29:03