Sokak talán értetlenkedve fogadják, és felteszik a szokásos három kérdést (mi van, mi van, mi van), de az Élet már sokszorosan bebizonyította, hogy nincs eleve támadhatatlan rendszer. A helyzet persze több nagyságrenddel kedvezőbb és konszolidáltabb, mint a Windows világában - 250 millió vírus helyett Linux és OS X alatt csak kb. 10-15 ezer kártevő létezik-, de azért az ellenőrzés, a biztonságtudatosság, a telepítendők megválogatása egyetlen alternatív operációs rendszerben sem hanyagolható el.

Sokan talán nem is emlékeznek, de maga a rootkit is Unix alapú "találmány", ahol a szakirodalomban azt is megemlítik, hogy a hőskorban a rejtett távoli hozzáférést az áldozatok talán soha nem vették észre, vagy akár évekig is titokban maradhatott. A Vírusok Varázslatos Világában jó régen, még 2008-ban foglalkoztunk az alternatív rendszerek biztonságának áttekintésével, benne akkor heves indulatokat kiváltó témákkal, mint hogy kell-e Macintoshra védelmi program - amire aztán jött többek közt a 2012-es 600 ezer OSX gépet megfertőző Flashback botnet, és válaszként a napi rendszerességű hibajavító frissítés.

Jöjjön akkor 5 biztonsági tipp, amivel hatékonyan erősíthetjük az asztali Linuxos gépünk biztonságát - bár ezek mindössze 2%-ot tesznek csak ki a desktop OS tortából.

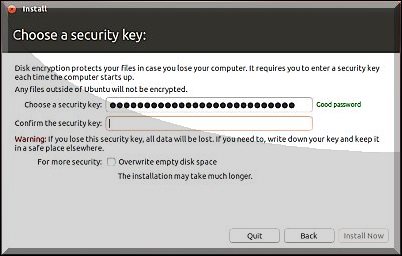

1. Válasszuk a teljes merevlemezes titkosítást

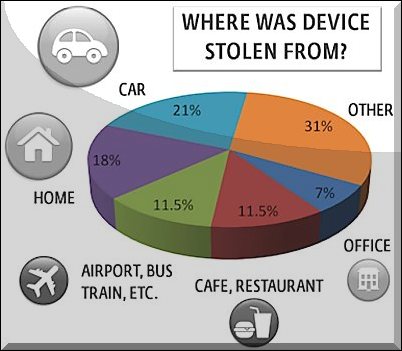

A Full Disk Encryption (FDE) előnye, hogy ha elvesztjük vagy ellopják a gépet, akkor a tolvajnak sok sikert hozzá - legalábbis ami azt adatokat illeti. Előnye, hogy a mappák titkosítása helyett itt a swap és egyéb temporális állományokból sem lehet semmit kibogarászni, hiszen a teljes lemez elkódolásra kerül. Számos disztribúcióban közvetlenül a gyári tárolókból lehet telepíteni.

Persze az sem lényegtelen, hogy nem "password" vagy "123456" legyen a választott jelszó.

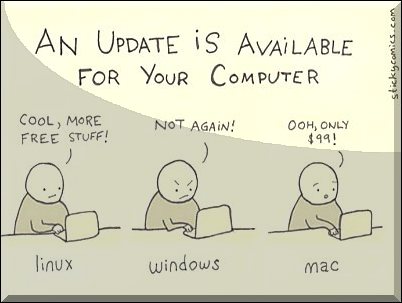

2. Tartsuk a rendszert naprakészen a biztonsági frissítésekkel

Ez igazából a legtöbb Linux rendszeren egyszerű és automatikus - a beállításoktól függően. A kritikus biztonsági javítások esetében ablak is feljön, de kézzel is könnyen elvégezhető a frissítés, és ez nem csak az operációs rendszert, de az összes alkalmazói szoftvert is jelenti, és a tapasztalatok szerint igen hamar megjelennek a hibajavítások. Statisztikailag ugyanis foltozatlan rendszerek vannak a legnagyobb veszélyben, hiszen az automatikus támadások általában exploitokat próbálnak kihasználni.

Érdekesség, hogy a Linux és a Mac után a Microsoft is átdolgozza a biztonsági frissítések rendszerét a Windows 10-ben, így a korábbi havi Patch Tuesday-ek helyett az új rendszerben már azonnali folyamatos hibajavítások fognak érkezni az otthoni felhasználók részére nem csak a PC számítógépekre, de a tabletekre és okostelefonokra is.

3. Állítsuk be megfelelően a tűzfalunkat

Minden disztribúció tartalmaz ilyet, például az Ubuntu alatt Uncomplicated Firewall (UFW) az egyik legegyszerűbben kezelhető frontend az iptables beállításokhoz.

4. Vértezzük fel a böngészőnket extra biztonsági kiegészítőkkel

Erről is sokat beszélgettünk már, különösen a NoScript hasznos az automatikusan lefutó scriptek ellen, de emellett sok jó eszközt találni, a teljesség igénye nélkül például: HTTPS-Everywhere, Netcraft Toolbar, Adblock Plus, FlashBlock, TrackMeNot, Ghostery, Privacy Badger, stb.

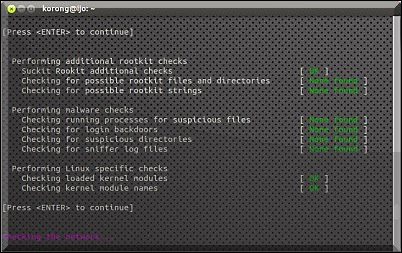

5. Használjunk védelmi programokat és rendszeresen ellenőrizzük a rendszerünket

Ha tudni akarjuk ki megy be és ki, akkor kell egy őr a kapuba. Az On Demand használatos antivírus programok, illetve a tárolóból közvetlenül elérhető chkrootkit és az rkhunter lehetnek ebben a barátaink, amelyek az ismert rootkiteket, illetve a gyanús tevékenységeket tudják hatásosan leleplezni. Ha hetente vagy havonta (gyanú esetén lehet bármikor) ezeket ráindítjuk a rendszerre, akkor máris sokat tettünk a biztonságunkért.

Végezetül egy korábbi cikkből idézünk híres Linuxos incidenseket, igaz ezeknek csak egy része érintette a desktopokat.

"2007. augusztus 16-án kiderült, hogy a Canonical csoport anyagi támogatásával fenntartott nyolc Ubuntu fejlesztői kiszolgáló közül öt fertőzött. A szervereket önkéntes rendszergazdáknak kellett volna karbantartani, erre azonban gyakorlatilag nem került sor. A vizsgálat során a szerveren futó mindegyik olyan szoftvert, amelynek a pontos verziószáma egyáltalán megállapítható volt, biztonsági szempontból elavultnak találták. A nagy veszély abban állt, hogy ha a támadók esetleg hozzáfértek volna a forráskódokhoz és a hivatalos bináris csomagokhoz (futtatható formára lefordított fájlok), saját kártékony kódjaikkal észrevétlenül megtoldhatták volna azokat, így minden, a fertőzött szervert használó Ubuntut telepítő vagy azt frissítő gép megfertőződhetett volna. Emiatt végül az üzemeltetők kénytelenek voltak a korábbi dátumú, biztosan tiszta mentésből visszaállítani egy fertőzetlen állapotot és ebből töltötték fel végül a szervereken tárolt tartalmakat.

2009. decemberében a Gnome-look.org oldalon található képernyővédő "érdekességeiről" két külön topikban is értekeztek, egy UbuntuForumos és egy másik Kubuntus beszélgetés is írt a részletekről. Az történt, hogy a képernyővédő mellé titokban érkezett még egy DDoS támadásokhoz is használható extra script az áldozatok számítógépére. A gyanús .DEB csomagot időközben már leszedték a Gnome-look.org weboldalról. A nagy tanulság annyi, hogy hiába van ott a nagyságrendekkel biztonságosabb alternatív platform (vírusok és férgek szempontjából), ha helytelen hozzáállással ellenőrizetlen és megbízhatatlan forrásból való telepítéssel saját magunk ártunk magunknak. GPG-vel alá nem írt, illetve nem hivatalos tárolókból, nem megbízható fejlesztők weboldaláról letöltött tartalom mindig lehet ilyen gyenge láncszem.

2013. áprilisában felbukkant a Linux/Cdorked malware kapcsán egy Apache-kompatibilis károkozó. A telemetriai adatok szerint már 2012 decemberében aktivizálódott, és észrevétlenül hátsó ajtót hozott létre a kiszolgálókon, átirányítás kártékony oldalakra, DNS hijacking, stb. A naplóállományokból nem volt kimutatható, mert csak a memóriában található, ezért szerver oldalon integritásellenőrzéssel lehetett kiszűrni.

2015. májusában leplezte le az ESET a Linux/Mumblehard kártevőt, amely a Linuxot és a BSD rendszereket futtató szervereket támadta, a kártevő elsődleges célja pedig az volt, hogy a fertőzött eszközöket kéretlen leveleket küldő botnet kiépítésére használja fel. A biztonsági kutatók a 7 hónapos vizsgálati periódus alatt több mint 8500 egyedi IP címet azonosítottak. "

Aki úgy gondolja, hogy Linux malware egyáltalán nem létezik, Linux noteszgépeket nem lopnak, és nem is vesztenek el, a Linux felhasználók pedig sosem kaphatnak adathalász leveleket - az valószínűleg nem gondolkodott ezen eleget, és nem olvasott friss beszámolókat.

Összegezve: biztonság akkor van, ha ezt valamilyen módon ellenőrzöm és az adott pillanatban úgy találom. Ellenőrzés nélkül nem létezik biztonság. Egy Linux desktop rendszeren sem árt egy jó tűzfal, valamint az ismeretlen forrásból származó programok telepítése ott is veszélyforrás lehet, hiszen óvatlanul ott is lehet trójai alkalmazást, kodeket, böngészőkiegészítőt letölteni.

atko 2015.05.29. 22:46:11