Nem mindegy, hogy mit és honnan töltünk le - mondja az ősi mondás, és amióta csak létezik net, letöltés, telepítés, mindvégig voltak, vannak és lesznek olyan próbálkozások, amelyekkel igyekeznek becsapni a felhasználókat.

Régi, de releváns posztunk volt ebben a témában a "Hogyan szúrjuk ki a gyanús Android appokat?" évekkel korábbi bejegyzés. Nos az ilyen jellegű átverések azóta is velünk vannak, ezúttal két VPN applikáció nevével éltek vissza.

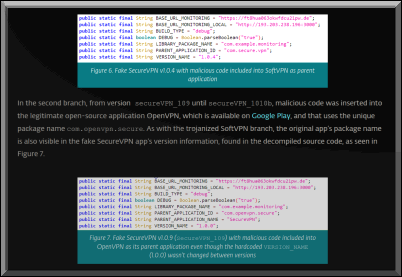

Az ESET kutatói azonosították azt a rosszindulatú kampányt, amelynek során a SoftVPN és az OpenVPN nevében kínáltak letöltésre kétes applikációkat. Az akció a részletek alapján a Bahamut elnevezésű APT csoport tevékenységére vezethető vissza.

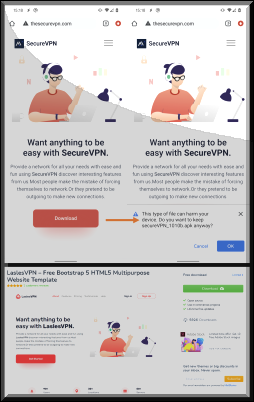

A megfigyelések szerint 2022. januárja óta terjesztik ezeket a hamis alkalmazásokat egy SecureVPN "hasonmás" weboldalán, ami ráadásul egy ingyenes weblap sablonnal operál. A szakértőknek a trójai alkalmazás több, különböző változatát is sikerült beazonosítaniuk. A manipulált trójai alkalmazások fő célja érzékeny adatok ellopása, valamint az áldozatok üzenetküldő alkalmazásainak lehallgatása, ezek iránti kémkedés volt.

A hamis alkalmazások nem kerültek fel a Google Play hivatalos piacterére, azokat csak a fenti weboldal segítségével terjesztették - a gyanú szerint kifejezetten célzottan, szűk körben előre gondosan kiválasztott áldozatoknak, közel-keleti és ázsiai magánszemélyeknek és szervezeteknek küldött testreszabott üzenetekkel, külön aktiválási procedúrával is kiegészítve.

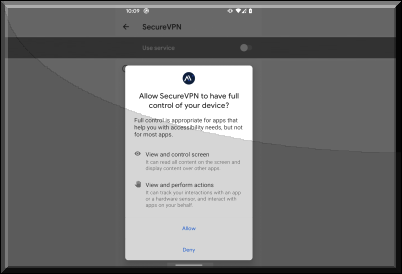

A rosszindulatú alkalmazás működésbe lépve képes begyűjteni a bizalmas személyes adatokat, például a névjegyeket, az SMS-üzeneteket, a hívásnaplókat, az eszköz fizikai helyzetét, a telepített alkalmazások listáját, részletes eszközinformációt (internetkapcsolat típusa, IMEI, IP, SIM sorozatszám), a külső tárolón lévő fájlok listáját, valamint a rögzített telefonhívásokat.

Aktívan kémkedhet a népszerű üzenetküldő alkalmazásokon keresztül váltott csevegőüzenetek után is, beleértve a Signal, a Viber, a WhatsApp, a WeChat, a Telegram és a Facebook Messenger alkalmazást is. Az adatok kiszivárogtatása a korábbi FedEx/FluBot vírusnál is ismert módon, az akadálymentesítési szolgáltatásokkal elfedve rejtetten történik.

Bár szemlátomást nem vagyunk közel-keleti vagy ázsiai kiemelt célpontok, ám a gyanús mobil appok elkerülésével kapcsolatban általánosságban azért érdemes alaposan megnézni még azt is, amit a hivatalos piactérről telepítünk. Időnként ugyanis ott is hemzsegnek a húzónevekkel visszaélve a hasonmás, vagy hasonmás nevű gyanús programok.

De a fenti konkrét esetnél, ahol külön weboldalról kínálták a rosszindulatú alkalmazásokat - akárcsak a tavaly márciusi FedEx/FluBot incidensnél - ott már sokkal inkább a naprakész vírusvédelem és emellett a megfontolt, gyanakvó, biztonságtudatos hozzáállás adja kezünkben a megfelelő muníciót a védekezéshez, megelőzéshez.

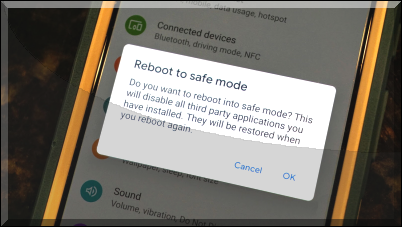

Ha gyaníthatóan már fertőzött a telefonunk, miközben a futó folyamatok között bármilyen gyanús szervizt találunk, és ha a hagyományos uninstall segítségével nem sikerül megszabadulni a fertőzéstől, akkor Safe módban kell újraindítani az eszközt, mert ebben csak a gyári alkalmazások élednek fel.