Egy friss, 2014 októberi kutatásban arra keresték a választ, vajon a vállalatok, nagyvállalkozások IT részlegein mennyire van meg a megfelelő naprakész szakértelem ahhoz, hogy hatékonyan felvehessék a küzdelmet a számítógépes bűnözőkkel.

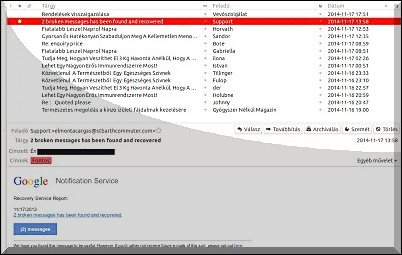

Átverés a Google spam

"Önnek két sérült üzenete volt, amiket észleltünk és sikeresen visszaállítottunk" - ezzel a tárgysorral érkezik a legújabb spam látszólag a Gmail-t üzemeltető Google nevében. A próbálkozás viszont a szép színes Google logó ellenére több szempontból is elég haloványra sikeredett, remélhetőleg ezúttal valóban a nullához konvergál azoknak a száma, akik mégis rákattintottak.

Célzott támadás a G20 csúcstalálkozó nevében

Az sajnos már régen nem újdonság, ha politikai szervezetek, vagy csoportok ellen APT támadásokat hajtanak végre. Időnként megtörténik ez a New York Times szerkesztőségével éppúgy, mint a különféle tibeti ellenzéki csoport tagjaival, sőt az utóbbiak szemlátomást "kiemelt figyelmet élveznek" e tekintetben.

A HTML trójaiak riogattak minket októberben

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2014. októberében a következő 10 károkozó terjedt a legnagyobb számban.

Amikor még hackelni sem kell a kukkoláshoz

A korábbi frappáns alcímű írásunk, miszerint "Éljen és virágozzék az alapértelmezett jelszó" úgy tűnik, sanos nem vezetett el arra az eredményre, hogy azóta mindenkinek a legelső dolga legyen az azonnali jelszó csere. Az Insecam.com nevű júniusban regisztrált weboldal azzal igyekszik sokkolni, illetve figyelmeztetni a webkamerás felhasználókat, hogy több, mint 73 ezer szabad préda biztonsági kamera képét gyűjtötték csokorba a világ minden tájáról, ami ékes bizonyítéka annak, hogy mennyire hamis a "lustaság fél egészség" típusú hozzáállás.

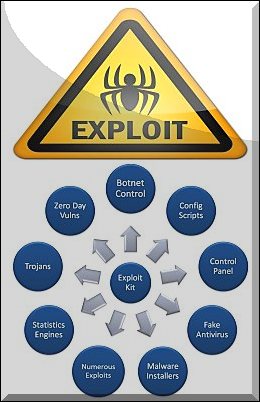

Védekezés exploitok ellen

A világ már csak ilyen, logikus szabályokra épül, ahol minden egyes szereplőnek megvan a maga érdeke. A szoftverfejlesztőké az, hogy a javításkor húzzák az időt, és kijelentsék, hogy nincs tudomásuk az adott sérülékenységet konkrétan kihasználó esetről. A támadóknak pedig az, hogy egy-egy javítással még nem rendelkező hibát minél hamarabb és minél intenzívebben kihasználjanak, de persze eközben nem dobják sutba a régebbieket sem, hiszen nagyon sokan különböző okokból hosszú időn át egyáltalán nem frissítenek.

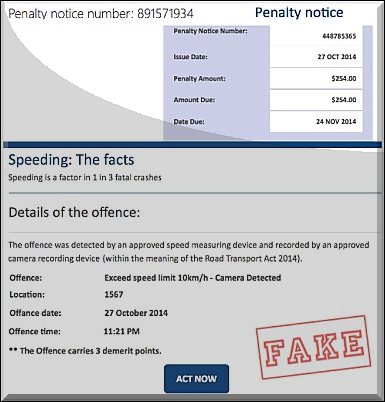

Gyorshajtási bírsággal is terjed a CryptoLocker

Az eléggé figyelemfelkeltőre sikeredett cím igazából arra utal, hogy a lelemény milyen sok mindenre nem képes. Az ausztráliai Új-Dél-Walesben figyeltek fel ugyanis arra trükkre, hogy az e-mailben terjedő üzenetekben hamis linkek segítségével egy állami hivatal nevével visszaélve igyekeztek a gyanútlan és talán gyorsan is hajtó felhasználók gépeire kártevőt letölteni.

Gépeinket is támadják a zombik

Az ESET kutatói Halloween alkalmával védelmi tippeket adtak az ilyenkor fokozódó veszélyek miatt, és emellett összegyűjtötték az eddigi öt legfélelmetesebb zombi botnetet is.

Samsung lock Oleg Pliss nyomdokain

A korábbi incidensnél, ahol ausztrál iPhone és iPad felhasználókat zártak ki készülékeikből, többek közt azt a tanulságot szűrhettük le, hogy felettébb fontos dolog a mindenhol egyedi jelszó. Mert mindig is lesznek olyanok, akik nem lesznek restek, és a máshonnan kiszivárgó accountokat mindenhol, például az Apple Find My iPhone szolgáltatáson is végigpróbálgatják.

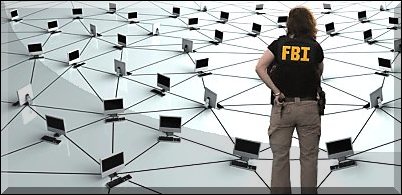

Hogyan védekezzünk botnetek ellen?

Ha végignézünk néhány nagy és hírhedt botnetes támadást, akkor azt láthatjuk, hogy ezek az automatizált kártékony programok, amelyek megtámadják a javítatlan biztonsági résekkel rendelkező számítógépeket, óriási károkat képesek okozni. Mivel a támadók egyszerre nagyszámú számítógép felett veszik át az uralmat, az így kialakult zombihadsereg nem csak szolgáltatásmegtagadásos (DDoS) támadásokban, spam levelek terjesztésében vehet részt, hanem ma már jellemzően a botnetek segítségével terjesztik tovább a kártevőket, és fertőznek meg újabb számítógépeket.

Twitter bejelentkezés másképpen

Egy újszerű belépési módot kínál a Twitter a felhasználók számára. Az elgondolás lényege, hogy nem muszáj ragaszkodni a hagyományos jelszavak begépeléséhez, hanem mostantól arra is mód nyílik, hogy a telefonszám azonosítja a felhasználót a bejelentkezéskor.

A hamis antivírus halott és élvezi

Szóval a hamis antivírus fenyegetések valójában mégsem haltak ki, azóta sem szűntek meg létezni, inkább úgy lehetne leírni a helyzetet, hogy jó evolúciós alanyként szépen alkalmazkodnak a körülményekhez, és időnként képesek egy-egy újabb hatékony csavart belehelyezni a történetbe.

Végre kiesett a Conficker féreg

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, melyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2014. szeptemberében a következő 10 károkozó terjedt a legnagyobb számban.

Csaláselhárítás fordított képkereséssel

Úgy tűnik a csodás fogyókúra témakörben terjedő átverések sosem tűnnek el, sőt egyre gyakrabban jelennek meg a korábbi spamek mellett a közösségi oldalakon, például a Facebookon. Az úgynevezett "reverse image search" segítségével azonban könnyen leleplezhetők a csalások, átverések, hamis beszámolók. Megmutatjuk hogyan lett Roberta Saumból Hertelendy Ildikó, vagy Sheile Kibe miként változott át egy csapásra Némethiné Nagy Tímeává - a módszert látva Lohengrin csak lehajtott fejjel szégyenkezhet ;-)

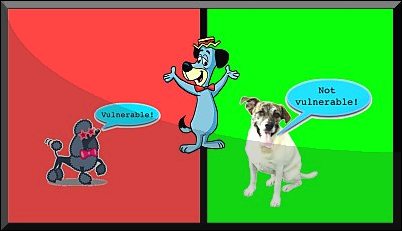

Tesztábrával egy jobb, biztonságosabb világért

A poszt apropóját az adja, hogy egy újabb SSL (Secure Sockets Layer) sebezhetőség kapcsán megjelent egy olyan teszt weboldal, amelyre belépve ha egy pudlit látunk, akkor sebezhető a böngészőnk, míg ha terriert, akkor biztonságban vagyunk. Ejtünk pár szót erről az aktuális SSL 3.0 hibáról, és áttekintjük, milyen tesztoldalas kampányok segítettek már korábban is a vírusvédelmi megelőzésben.

Snapchat-es átverősdi

Továbbra sem csendesedik a tavaly kezdődött adatszivárgási, feltörési hullám, melyeknek gyakorta neves cégek is áldozatul esnek, mint az Adobe, a Target áruházlánc, a Snapchat, a LinkedIn, vagy most éppen a JP Morgan. Ráadásul a Snapchat esetében az is módfelett elkeserítő, hogy ennyi cikk után még 2014-ben is mennyien vannak, akik tényleg elhiszik ezt a 10 másodperces minden eltűnik maszlagot.

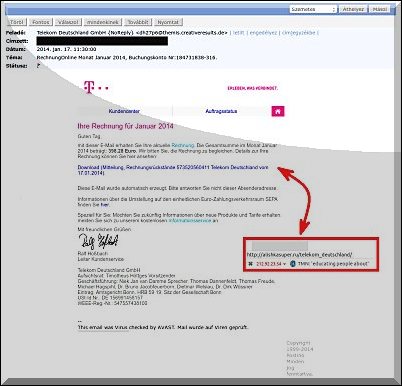

A számlalevelek meg egyre csak jönnek

Számlának látszó spamek sajnos voltak, vannak és lesznek is. Ha csak kapásból kellene felsorolni, mi is irtunk már olyan fizetési megbízásról, amelyik látszólag PayPal-tól jött, vagy volt a másik állítólagos villanyszámla, melyben közlik velünk, hogy a 2013-es évi villamos energia fogyasztásunk elérte a limitet. De a "szerencsésebbek" kaphattak már egy jelentősebb összegről szóló hamis Telekom számlát is.

Amikor a marketing üzenet már kevés

Egyik korábbi posztunkban már elmélkedtünk arról, vajon mennyi egyesnek és nullának kellett lefolynia a kártékony kódok folyamán ahhoz, hogy a kezdeti "Itt nincsenek vírusok, mint a Windows alapú gépeken" helyett "A rendszert úgy alakították ki, hogy az biztonságos legyen" válasz legyen olvasható 2012-től az Apple weboldalán a "Miért fogjuk szeretni a Mac-ünket?" kérdésre.

Mi az, ami tízszer annyit ér, mint a bankkártya adat?

A klasszikus hitelkártya-adatok mellett/helyett a bűnözők egyre inkább célba veszik az értékes egészségügyi információkat. Ehhez sajnos az is hozzájárul, hogy sok esetben elavult (frissítetlen XP) és gyengén védett számítógépes rendszerekről van szó, ahol ráadásul az adatok való hozzáférés is könnyebben elvégezhető, sok helyen például nem is titkosítják azokat.

Szőr Péter díjjal jutalmazták az ESET kutatóit

A 24. Virus Bulletin Nemzetközi Konferencián (Seattle, USA) első ízben adták át a Szőr Péterről elnevezett díjat (Péter Szőr Award), amelyet idén az ESET kanadai kutatócsoportja vehetett át az Operation Windigo elnevezésű világméretű támadássorozatról írt részletes elemzésükért.