Nem sokat kellett várni na nem a Jedi, hanem az androidos váltságdíjas titkosító kártevő visszatérésére. Az új verzió számos tekintetben különbözik a még június elején felfedezett elődjétől, amiből arra lehet következtetni, hogy valószínűleg tetszik ez a csapásirány a kártevő készítőknek. Láthatóan erősen bíznak az új pénzszerzési technikájukban, és bár sokakat talán sikerül így pénzzel lehúzni, de szerencsénkre a mobilos trójai kódja technikailag még messze van az olyan tökéletestől, mint például a Windows alatt futó PC-s CryptoLocker.

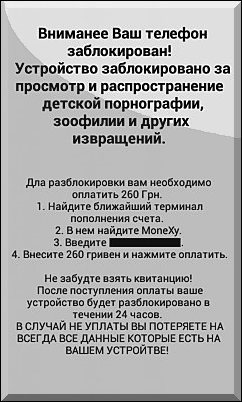

Az első verziós, és sok tekintetben kísérleti PoC, azaz Proof of Concept malware kód sok érdekességet mutatott, például hogy az okostelefon SD kártyáján található jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4 kiterjesztéssel rendelkező fájljainkat AES (Advanced Encryption Standard) kódolási eljárás használatával titkosította, majd az állományok helyreállításért cserébe a váltságdíjat ukrán hrivnyában kérték.

Ugyancsak érdekes, de logikus húzás volt részükről, hogy a hatásosabb védelem és anonimitás érdekében a távoli vezérlő C&C szervert egy nehezebben nyomon követhető TOR .onion domain-en regisztrálták.

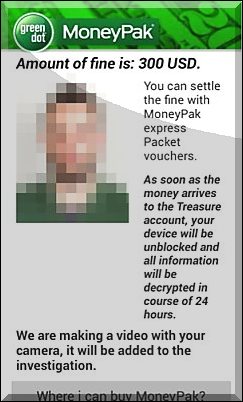

A mostani új változat már nem éri be a legutóbbi 260 ukrán hrivnya, azaz nagyjából 16 eurónak, illetve közel 5000 forintnak megfelelő összeggel, ennél most jóval többet követel, 300 amerikai dollárt, ami bőven több, mint tízszerese a korábbi fejpénznek. De nem csak a megnövekedett étvágy és mohóság változott, hanem egyúttal bővült az elkódolt állománytípusok köre is. Ez gyakorlatilag azt jelenti, hogy immár titkosítja az olyan archív fájlokat is, mint a ZIP, 7z és RAR.

Ez a "frissítés" rendkívül kellemetlen következményekkel járhat számunkra, hiszen tanulva az előző esetből valószínűleg sokan választottak maguknak valamilyen Androidos biztonsági mentést végző eszközt, amelyek előszeretettel használják a fenti állománytípusokat. Így viszont ha a mentés nem volt kimásolva külső adathordozóra is, akkor lényegében véve az egész nem ér semmit, hiszen a fertőzés végén a tömörített mentés is titkosítva lesz.

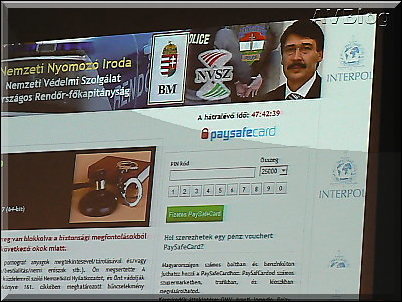

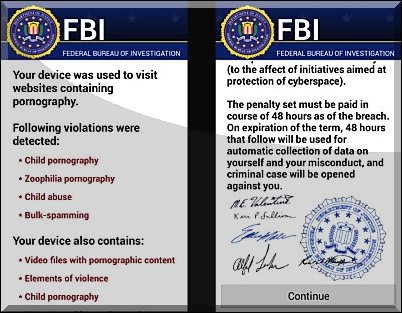

Akik korábban sokat olvasgatták az antivirus blogot, azoknak a rendőrségi zsaroló programok biztosan ismerősök lehetnek. Ezek a korábbi hamis antivírusokból fejlődtek ki, eleinte RIAA és egyéb szerzői jogvédelemmel kapcsolatos szervezetek nevében riogatták a felhasználókat védelmi pénzt szedve, aztán ez az irány a jogvédelem helyett a sokkal ijesztőbb hamis pedofil vád irányába ment el, és a látszólagos feladó is a CIA, FBI vagy éppen az aktuális ország lekérdezésévél a felhasználó saját rendőrsége lett, anyanyelven zsarolva az áldozatokat.

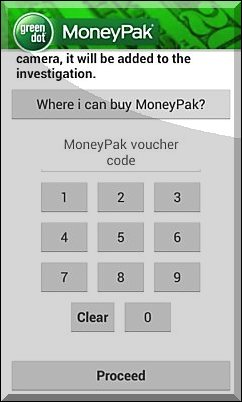

Nos ez a korszak látszik újraéledni most az Androidon is, amikor azt igyekeznek elhitetni, hogy a készüléket az FBI blokkolta amiatt, mert illegális tartalmakat, gyermekpornográfiát vagy hasonló jogsértő tevékenységet észlelt. A további változások között szerepel még a fizetési módozat újragombolása is, amely ezúttal a MoneyPak használatát jelenti.

Vagyis szemben a korábbiakkal, ahol nem jelent meg egy fizetési kódot bekérő mező, hanem ehelyett a távoli C&C szerver parancsára várt, itt most ehhez kapunk egy egyedi kódbeírásra alkalmas képernyőt is.

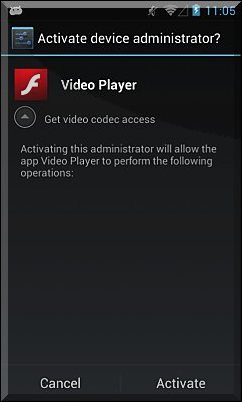

A kártevő fejlesztők az eltávolítást is igyekeztek az előzőkhöz képest valamivel jobban megnehezíteni, ami szerencsénkre elég kezdetlegesre sikeredett. Míg a korábbi SimpLocker verzióknál a kártevő maga gondoskodott a saját védelméről, az új változatnál már a Device Administrator segítségével teszi ezt.

Természetesen ez sem ördöngösség, mindössze egy minimális plusz nehezítés a gyakorlatlanabb felhasználóknak, hiszen így az eltávolításnál először mindenféleképpen itt kell megvonni a kiterjesztett jogosítványokat, és csak utána tudjuk majd a rosszindulatú programot valóban törölni.

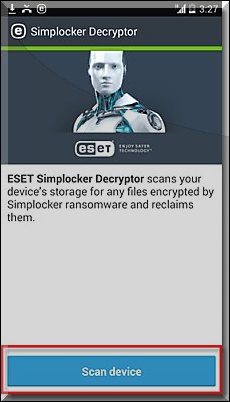

A másik gyenge pont továbbra is a titkosítási algoritmus, amely szerencsére változatlanul messze van még a tökéletestől. A lényeg, hogy a malware készítője elkövetett egy kapitális szarvashibát, ugyanis a dekódolási jelszót konstansként tárolta, így ehhez szerencsére bárki hozzá tud férni. Az ESET elkészített egy ESET SimpLocker Decryptor nevű alkalmazást, amely segít biztonságosan helyreállítani és olvasható, használható formában visszanyerni a kártevő által elkódolt, titkosított állományainkat.

A vírusirtó cég folyamatosan fejleszti ezt a helyreállító segédprogramot is, de arra nincs semmilyen garancia, hogy bűnözők a fenti titkosítási hibát egyszer a jövőben nem fogják majd kijavítani. Így a CryptoLocker-hez hasonlóan sose felejtsük el, hogy a megelőzés a legfontosabb, így a naprakész vírusvédelmi programok használata mellett adatainkról csak akkor gondoskodunk megfelelően, ha azokról rendszeresen készítünk biztonsági másolatokat, és ezeket a mentéseket egy másik, elkülönített külső adathordozón tároljuk.

A harmadik gyenge pont pedig maga a "terjedés", vagyis az ilyen trójai programok elsősorban social engineering, tehát emberi megtévesztéssel képesek csak becsapni a felhasználókat. Így például újra találkozhatunk a PC világból már unalomig ismert primitív kodek telepítési trükkel, ami állítólag a flash videó lejátszásához kell.

Vagyis összegezve mindent, pánikra nincs ok, már ami a kártevő pillanatnyi képességeit illeti, de ismét ki kell hangsúlyozni, hogy ennek ellenére alaposan válogassuk meg, mit és honnan telepítünk fel. Illetve természetesen javasolt valamilyen vírusirtót, állandó védelmi programot is használni az Android alapú okostelefonon, tableten, amely képes blokkolni a hasonló kártékony támadási kísérleteket. Emellett bár az ESET szakemberei találkoztak élesben ezzel az új verzióval, de az angol nyelvterületeken való széleskörű terjedést egyelőre szerencsére nem mutatnak a statisztikák.

És végül már csak a nyár miatt is, lezárásként következzen egy kis látókör tágító érdekesség arról, hogy pontosan milyen rafinált, agyafúrt és furmányos átverési trükkök terjednek világszerte, amellyel a hétköznapi embereket, turistákat igyekeznek lehúzni, meglopni, átverni.

A fentiek fényében bátran elmondhatjuk, ez az iparág is fényéveket fejlődött a Rejtő Jenő: Piszkos Fred közbelép című könyvéből megismert gazdag turisták autója elé való műesés óta. Emiatt mind a nyaraláskor, mind a számítógép előtt érdemes óvatosnak lenni, és figyelemmel kísérni az aktuális csalásokat - ez a fajta korszerű és naprakész ismeret lehet biztonságtudatosságunk egyik záloga.

"Rócsildnak azér hívták, mert esz ety gazdag svéd mágnás, s egyszer amilyen szerencsés esz a Bőkezű, elütötte őt autó következtében. És akor fizetett sokat, mer a haverok, akik ety kapu alá vitték asz elgászolt Bőkezűt, kicsit hozzásegíteték a lábát ety töréshez. Még azt is megtették neki (barát asz barát!), hogy a fejit odaütögették, úgy hoty mire kijöttek a mentők, már kórházképes volt és elvitték. Így asztán a Rócsild 1. csomó pénct fizetett, és ha a Bőkezűnek esze van, akkor halgat a Buszkó Mocsingra, aki aszt monta, hoty gyorsan tolják ki asz egyik szemét, mert ami bisztos asz bisztos. Akkor élete végéig kosztya van, mert eszért ételjáradék illeti a törvényből és a szeméből kifolyóan. De hiába a Buszkó Mócsing bolondos jó szíve (felsékedet sem zaklatá asz öt dollárért, pedig mostanában nem dúskál és hiába nyúl a zsebébe, továbbá másokéba: örekszik). Szóval ételjáradék nem lett, pedig az elgázolóval szemben igazi kitolás esz a szem lett volna. A bal. Nem is lett volna kár, mert teljesen dijoptriásá rövidült a látása. Íty is sok pénct kapott, mert mire a kórhászig értek amennyire lehetet ő maga is meglaszította két ujját a foglalatukba és ütyesen, a mentőszekrén oldalával, hasítást végzett a lábán. Talán ha kicsit messzeb van a kórház, elhatároszta volna hoty kitolja magának a feleslegesb szemit, amit könnyelműség volt, hoty nem teve. És akkor ő fiszetett minden barátjának 1 liter bort és 10 cigarettát! Pedig eszek segítettek neki. Csak én magam két bordáját nyomtam be a hüvelykujjammal! (Mer barát asz barát!)"